En Train De Lire: Les origines de la cyberguerre et les cinq attaques les plus emblématiques

-

01

Les origines de la cyberguerre et les cinq attaques les plus emblématiques

Les origines de la cyberguerre et les cinq attaques les plus emblématiques

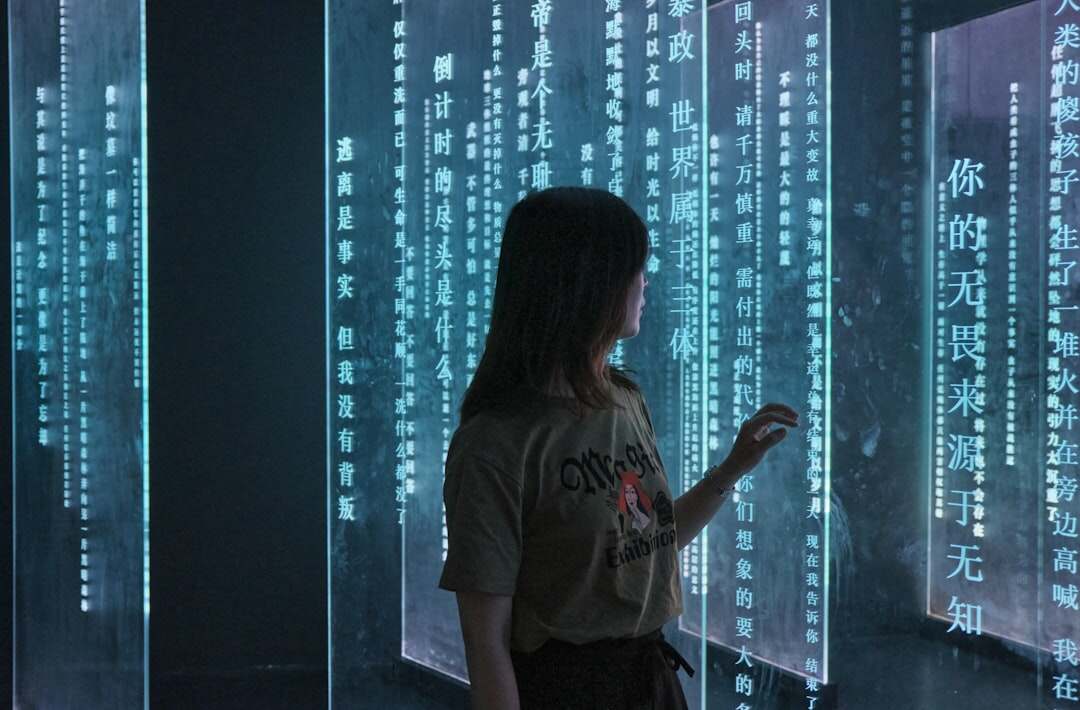

Dans l’ombre de nos connexions numériques se joue une guerre silencieuse, d’une ampleur que peu imaginent. La cyberguerre n’a pas surgi avec fracas, mais s’est tissée au fil de décennies d’innovations, d’erreurs et d’ambitions démesurées. Cette lutte invisible révèle un paradoxe fascinant : des acteurs souvent isolés peuvent infliger des dégâts monumentaux, redéfinissant sans cesse les frontières entre vulnérabilité et puissance. Quelles sont les racines profondes de ce conflit numérique ? Comment, au-delà du tumulte apparent, certaines attaques sont-elles devenues des symboles, marquant une époque où le virtuel menace le réel ? Au cœur de ce labyrinthe technologique, se dessine une vérité complexe, que nous allons explorer ensemble avec précision et lucidité.

Les origines de la cyberguerre : Le cyberespace devient un champ de bataille

La cyberattaque, au départ une curiosité pour quelques passionnés, a vite pris une tournure militaire et stratégique avec l’émergence de la cyberguerre. Cette dernière repose sur l’exploitation des failles dans les systèmes informatiques pour perturber ou neutraliser des infrastructures critiques. La particularité ? Cette guerre se déroule sans front visible, sur un terrain immatériel, mais avec des conséquences bien réelles.

Cette évolution est née de l’interconnexion croissante entre réseaux publics et systèmes sensibles. Une simple porte dérobée peut alors ouvrir la voie à l’espionnage, à la manipulation ou à la paralysie complète de systèmes. En réalité, la complexité du cyberespace rend toute défense absolue impossible, exposant ainsi chaque maillon de la chaîne à un danger latent.

L’enjeu dépasse largement la technique. Il s’agit désormais d’une question de souveraineté, de sécurité nationale et même de stabilité économique. La cyberguerre change la donne en démocratisant l’accès à des moyens d’attaque potentiellement dévastateurs, y compris pour des acteurs non étatiques.

L’évolution future se jouera autant sur la résilience des systèmes que sur la définition des règles internationales. Le débat éthique sera crucial. La cyberattaque soulève des questions sur la proportionnalité et la responsabilité, dans un contexte où le flou juridique est la norme.

Le ver Morris (1988) : Le premier aperçu d’un ver informatique auto-répliquant

Le ver Morris marque une étape majeure dans l’histoire des cyberattaques. Conçu par Robert Tappan Morris, cet exploit informatique était initialement un test pour mesurer la taille d’Internet. Pourtant, son mécanisme d’auto-réplication a provoqué un effet boule de neige, saturant les ordinateurs et générant des millions de dollars de dégâts.

Techniquement, ce ver exploitait des vulnérabilités dans les systèmes Unix pour infecter des machines et se propager sans intervention humaine. Un peu comme une épidémie numérique, il illustre combien une faille mal maîtrisée peut rapidement déborder.

Cet événement a agi comme un signal d’alerte, incitant à mieux sécuriser les réseaux et à développer des méthodes de détection et d’éradication. On comprend alors que la simple curiosité peut avoir des conséquences gigantesques, surtout quand elle touche des infrastructures dépendantes du numérique.

En perspective, le ver Morris préfigure les risques des logiciels auto-réplicatifs, qui restent une menace à surveiller. Son cas suscite aussi une réflexion sur la gestion des expérimentations informatiques, en particulier celles menées sans garde-fous rigoureux.

MafiaBoy (2000) : Le déni de service distribué à l’épreuve des géants du web

Un adolescent canadien, baptisé MafiaBoy, a illustré la fragilité des géants d’Internet avec son attaque par déni de service distribué (DDoS). En surchargeant les serveurs de sites majeurs comme CNN, eBay ou Amazon, il a provoqué un blocage momentanée, traduisant le risque d’une interruption totale des services en ligne.

Le principe technique est simple : en inondant un serveur de requêtes simultanées, on l’empêche de traiter les demandes réelles. C’est un peu comme noyer un guichet sous un afflux de fausses demandes. Mais ici, la puissance et l’origine multiple des requêtes augmentent la difficulté à contrer l’attaque.

L’attaque a montré que même les infrastructures massives n’étaient pas à l’abri d’organisations ou d’individus disposant de moyens de coordination et de puissance. La dépendance accrue du monde commercial au web expose un nouveau type de vulnérabilité, qui peut paralyser les communications et les transactions économiques.

À l’avenir, ces attaques incitent au renforcement des mécanismes de mitigation, comme le filtrage ou la répartition des charges, mais posent aussi des questions sur la responsabilité des fournisseurs de services. Il faudra aussi garder un œil sur les formes évolutives de DDoS, souvent utilisées comme préambule à des attaques plus ciblées.

Le piratage du département de la Défense des États-Unis et de la NASA (1999) : Une intrusion audacieuse d’un adolescent

Jonathan James, à 15 ans, est parvenu à s’introduire dans des systèmes de haute sécurité, comme ceux du Département de la Défense US et de la NASA, démontrant que le facteur humain et les vulnérabilités non techniques sont souvent le maillon faible.

Son attaque reposait sur l’installation d’une porte dérobée permettant d’accéder à des données sensibles, dont des e-mails internes contenant identifiants et mots de passe. Il a également volé un logiciel essentiel à la station spatiale internationale.

Ce cas renforce la compréhension que la cybersécurité ne s’appuie pas uniquement sur des outils mais doit intégrer un volet humain et organisationnel. Les attaques ciblant la chaîne d’accès et les droits utilisateurs peuvent être particulièrement dévastatrices.

La leçon ici est un appel à former et sensibiliser les utilisateurs et administrateurs, à renforcer les systèmes d’authentification et à surveiller les accès déloyaux. L’enjeu éthique se retrouve aussi dans la question des motivations : curiosité, défi personnel ou sabotage, la frontière est subtile.

Attaque Google China (2009) : Quand le cyberespionnage devient une arme géopolitique

En 2009, l’infiltration des serveurs de Google par des hackers supposément liés à un État a révélé la portée stratégique du cyberespace. Le but ? Accéder à des comptes Gmail d’activistes et de dissidents, montrant que la cyberguerre inclut aussi une guerre de renseignement et de contrôle de l’information.

Ces attaques étaient menées avec des techniques sophistiquées d’exploitation de failles et de logiciels espions, capables d’opérer sous couverture, sans éveiller les soupçons. L’enjeu ici dépasse le simple hacking pour devenir un outil d’influence et de manipulation.

Le fait que plusieurs pays soient touchés montre l’interconnectivité mondiale et la difficulté à contenir ces opérations. La sécurité privée comme publique doivent s’adapter à ces menaces invisibles mais potentiellement déstabilisatrices.

Ce type d’attaque oblige à questionner la notion de souveraineté numérique et la protection des droits individuels dans un contexte où la surveillance et la censure s’invitent dans la sphère digitale. Surveiller l’évolution des logiciels espions reste une priorité.

Le piratage du système téléphonique pour gagner une Porsche (1995) : Un hacking ludique aux lourdes conséquences

Kevin Poulsen a exploité une faille dans le système de téléphonie d’une station radio pour bloquer ses concurrents et remporter un concours offrant une Porsche. Cette attaque illustre que les systèmes classiques, comme les téléphones, peuvent devenir des cibles pour des actions malveillantes non conventionnelles.

En verrouillant la ligne téléphonique, il a compromis un service conçu pour la communication, illustrant la fragilité des infrastructures jugées autonomes. Ce piratage, bien que motivé par un gain personnel, a forcé à reconsidérer la sécurité des systèmes hybrides mêlant informatique et téléphonie.

L’importance de cet épisode réside dans la mise en lumière des risques liés aux technologies délaissées ou méconnues, souvent laissées de côté dans les protections. Il révèle aussi la tentation fréquente d’exploiter le numérique pour contourner les règles établies.

La vigilance reste de mise sur ces systèmes, avec la nécessité d’une supervision constante et de mises à jour adaptées, rappelant qu’un pare-feu est un vigile, pas un magicien. Le risque d’attaques ciblant des infrastructures « oubliées » pourrait s’amplifier avec la multiplication des objets connectés.

Pour approfondir ces sujets, il est utile de comprendre la notion de perte de paquets en réseau, d’examiner le fonctionnement des logiciels espions, ainsi que les enjeux plus larges de la cyberguerre à l’ère numérique. Ceux qui souhaitent comprendre les menaces actuelles peuvent aussi se pencher sur l’affaire du ransomware WannaCry, qui illustre la persistance de ces attaques dans le temps.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.