En Train De Lire: Comprendre les distinctions entre un WAF et un pare-feu réseau

-

01

Comprendre les distinctions entre un WAF et un pare-feu réseau

Comprendre les distinctions entre un WAF et un pare-feu réseau

La frontière entre protection et vulnérabilité se dessine souvent là où l’on croit avoir sécurisé chaque recoin. Dans un monde numérique où les attaques évoluent aussi vite que les technologies, qu’est-ce qui distingue vraiment un pare-feu réseau d’un pare-feu applicatif, ce fameux WAF ? Les deux instrumentalisent des barrières, mais chacune opère dans une réalité et un langage qui leur sont propres, protégeant des espaces tout aussi essentiels qu’invisibles. Pourtant, face à la complexité croissante des menaces, comprendre cette nuance devient indispensable — non seulement pour renforcer une posture de sécurité robuste, mais pour anticiper où les failles apparaîtront demain. Derrière ces sigles se cache un univers où la granularité des défenses fait toute la différence, et c’est cette profondeur que l’on va explorer, avec la finesse requise pour appréhender ce que chaque solution défend réellement et comment elles s’articulent dans l’arsenal moderne des cyberdéfenses.

Face à la multiplication des attaques numériques ciblant tant les infrastructures réseau que les applications web, la distinction entre pare-feu réseau et pare-feu applicatif Web ne relève pas du simple détail technique. Il s’agit d’appréhender deux garde-fous différents, chacun opérant à un niveau précis du système informatique, avec des mécanismes et des objectifs propres. Le risque principal réside dans la confusion entre ces outils, qui peut laisser une organisation vulnérable à des attaques spécifiques non couvertes.

Les fondements techniques distincts d’un pare-feu réseau et d’un WAF

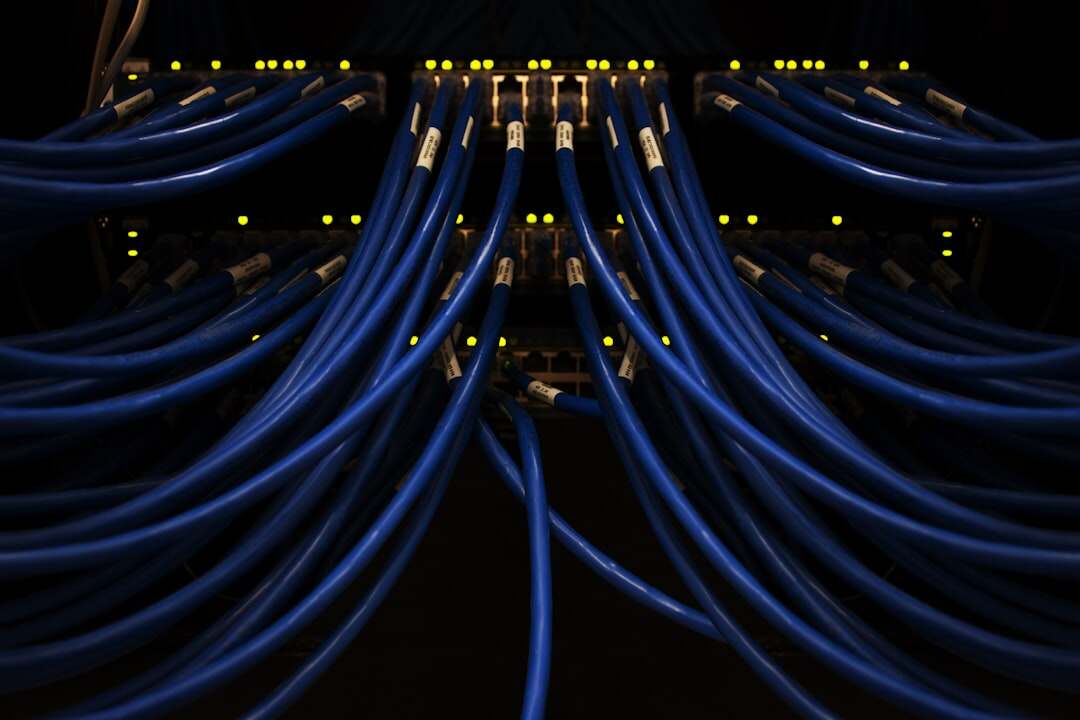

Un pare-feu réseau agit comme un filtre placé à l’entrée d’un réseau informatique. Il est chargé d’examiner les paquets de données à la couche transport (couche 4) et réseau (couche 3) du modèle OSI. Sa mission : empêcher tout trafic réseau non autorisé d’entrer ou de sortir d’un réseau privé. À l’image d’un vigile qui examine et valide les badges d’accès avant d’ouvrir la porte, il applique des règles basées sur les adresses IP, les ports et les protocoles pour bloquer des connexions suspectes ou indésirables.

À l’inverse, un pare-feu applicatif Web (WAF) se positionne plus en aval, ciblant spécifiquement le trafic HTTP et HTTPS au niveau de la couche application (couche 7). Il agit comme un filtre plus fin, inspectant le contenu même des requêtes et réponses web pour identifier des tentatives d’injection SQL, des scripts malveillants (XSS) ou encore des attaques par déni de service au niveau applicatif. Plutôt que de bloquer simplement un trafic en amont, il analyse si une requête semble légitime ou malveillante selon le comportement attendu d’une application web.

Pourquoi cette distinction compte réellement

Un simple pare-feu réseau ne suffit pas à contrer les attaques modernes ciblant les applications web. Les applications, souvent accessibles sur Internet via des interfaces de navigateur, deviennent des cibles privilégiées pour les hackers à cause de leurs vulnérabilités fonctionnelles. Déjouer une attaque sur la couche application demande une compréhension approfondie des protocoles web et des particularités des échanges HTTP. C’est là qu’intervient le WAF, spécifiquement conçu pour ce rôle.

Inversement, la protection classique du pare-feu réseau est indispensable pour maintenir l’intégrité d’un réseau dans son ensemble. Il bloque les accès indésirables, les intrusions qui visent le système d’exploitation ou les services de base comme le DNS ou l’FTP. Ne pas disposer d’un pare-feu réseau exposerait l’entreprise à des intrusions frontales et globales bien plus rapides à détecter, mais non moins dévastatrices.

Ce que cette différence influe sur la sécurité des systèmes

La coexistence et la complémentarité des deux types de pare-feux façonnent la robustesse d’un dispositif de sécurité. Sans WAF, les applications web restent une porte d’entrée ouverte sur la sensitive, quelque part entre le grand public et le back-office. Sans pare-feu réseau, c’est la structure même du réseau qui reste sans protection face à un accès non autorisé ou à une propagation rapide d’une attaque interne.

À titre d’analogie, imaginez un immeuble protégé par un vigile à l’entrée (le pare-feu réseau) et un détecteur sophistiqué dans chaque appartement (le WAF). Si on supprime l’un, la sécurité générale est compromise. Tous deux s’intéressent à des zones différentes, mais ils agissent en synergie pour limiter les risques.

Faire face aux évolutions et aux défis émergents

L’apparition d’infrastructures hybrides, de dispositifs mobiles BYOD, de services cloud et d’applications distribuées accentue la complexité de la protection. Les attaques sont de plus en plus ciblées, souvent combinant des méthodes s’attaquant à la fois aux couches réseau et application. Cela a conduit au développement des pare-feux nouvelle génération (NGFW) qui agrègent, dans une seule interface, les fonctions traditionnelles de pare-feu réseau et des capacités WAF.

Pour autant, cette évolution ne rend pas superflu le choix et le bon paramétrage des outils. Il est nécessaire d’être vigilant quant à la couverture réelle des menaces et à la capacité d’adaptation rapide des systèmes. Le machine learning joue désormais un rôle croissant pour détecter des comportements atypiques, notamment dans les solutions WAF, réduisant la dépendance aux signatures fixes et aux règles prédéfinies.

Sur un plan plus large, cette dualité entre protection réseau et applicative soulève aussi d’importantes questions éthiques et sociétales. L’inspection poussée du trafic HTTP/HTTPS par les WAF, si elle n’est pas bien encadrée, peut soulever des enjeux liés à la vie privée, surtout dans un contexte où les données sont de plus en plus sensibles. Les entreprises doivent donc équilibrer sécurité et respect des réglementations en vigueur.

Vers quels horizons techniques se tourner ?

Anticiper l’avenir, c’est comprendre que la frontière entre réseau et applications web reste mouvante. La sophistication des attaques suppose une approche multicouche, multi-système, couplée à une surveillance active. Le recours à des outils intégrés comme FortiWeb, qui adapte en temps réel sa protection aux évolutions des applications et des API, offre un exemple de ce qu’impose la gestion efficace des risques.

Plus largement, les organisations doivent prêter attention non seulement à l’équipement mais aussi aux formations, aux audits réguliers et à l’évaluation continue des vulnérabilités. Il ne s’agit pas uniquement d’avoir une barrière en place, mais de comprendre ce qui se passe derrière elle, comment les différentes formes d’attaque se déploient et contre quoi on se défend vraiment.

Pour ceux qui souhaitent approfondir les techniques et enjeux autour de ces protections, des ressources comme Comprendre la sécurité web et la protection des sites internet ou encore La cybersécurité, comprendre les enjeux et les protections en ligne fournissent des points de vue étoffés et bien documentés.

En somme, face à des cybermenaces qui ne cessent d’évoluer, considérer distinctement le rôle et la fonction d’un WAF et d’un pare-feu réseau est une approche pragmatique. Cela invite à dépasser la vision simpliste de la protection, pour embrasser le défi d’un système global, agile et contextuel.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.