En Train De Lire: Comprendre les attaques de commande et de contrôle

-

01

Comprendre les attaques de commande et de contrôle

Comprendre les attaques de commande et de contrôle

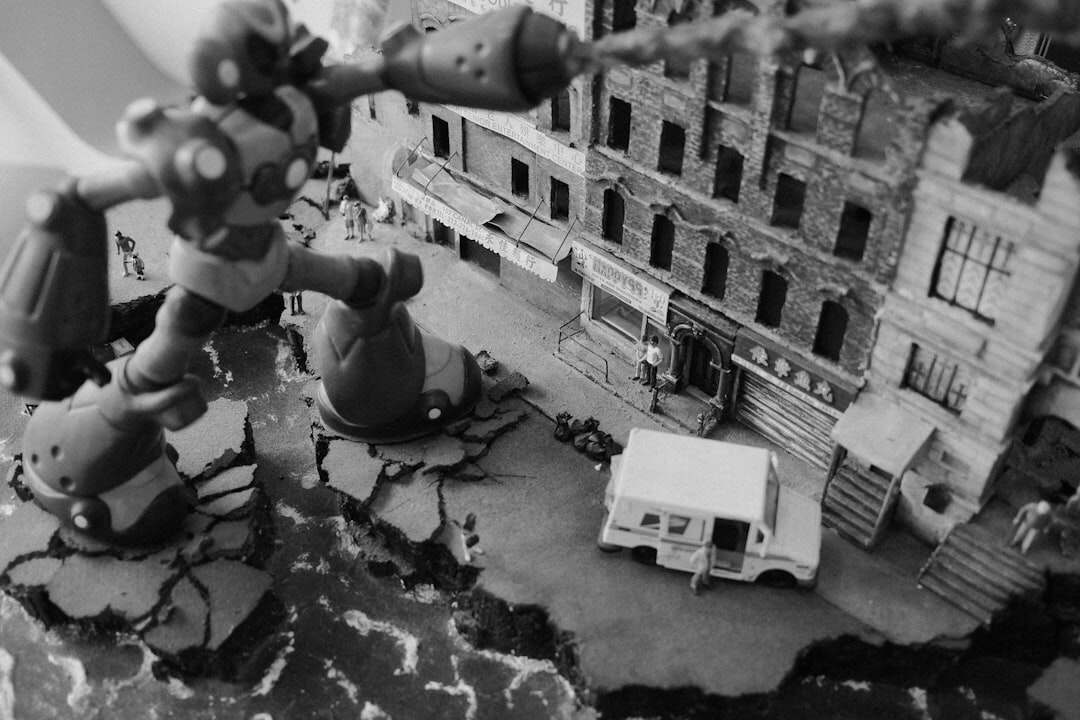

Invisible mais omniprésente, la menace gagne en sophistication sans jamais s’exposer entièrement. Derrière chaque réseau compromis, un murmure secret circule — un canal dissimulé qui orchestre sans relâche, reliant machines et serveurs à une volonté étrangère. Quelle mécanique insidieuse permet à ces attaques de commande et de contrôle de s’immiscer, de prospérer, de détourner les défenses les plus robustes ? Au-delà des évidences, ce phénomène soulève des questions profondes sur la résilience numérique et la fragilité même des infrastructures. Explorer cet univers revient à pénétrer dans les coulisses d’un jeu d’échecs où chaque mouvement dissimule une intention, chaque silence une menace latente. Comprendre ce qui gouverne ces connexions occultes, c’est dévoiler les clés pour anticiper l’inattendu et reprendre la maîtrise face à l’adversité numérique.

À la base, une attaque de commande et de contrôle (C2) exploite une faille majeure : l’ouverture discrète d’un canal permettant à un attaquant de piloter à distance des systèmes infectés. Ce canal devient une porte dérobée, cachée, qui donne la main sur une ou plusieurs machines au sein d’un réseau. En réalité, c’est souvent cette capacité à garder la main sur un système compromet que rendent ces attaques redoutables.

Comment fonctionne une attaque de commande et de contrôle ?

Le mécanisme repose sur la création d’une connexion entre le malware installé sur une cible et un serveur contrôlé par le pirate – le serveur C2. Ce canal est bidirectionnel : le hacker envoie des instructions, reçoit des données volées, ou ordonne des actions diverses. Pour que cela fonctionne sans éveiller les soupçons, les communications sont souvent chiffrées, dissimulées dans du trafic légitime, ou obfusquées grâce à des techniques comme le DNS tunneling ou l’utilisation de protocoles courants détournés.

On pourrait comparer ce canal à un talkie-walkie invisible : le pirate parle, donne un ordre, et le malware exécute dans la machine infectée. Parfois, ce canal sert simplement à garder un œil ouvert, d’autres fois, il lance une cascade de malveillances.

Pourquoi les attaques C2 retiennent-elles autant l’attention ?

La gravité tient au fait que l’infection ne s’arrête pas à une simple machine. En explorant le réseau, certaines infections s’étendent silencieusement avant d’être détectées, multipliant ainsi les points d’entrée pour espionner, saboter ou voler des données. Ce qui inquiète aussi, c’est la diversité des usages : du vol massif de données sensibles — documents financiers, informations sur les clients, secrets industriels — jusqu’à l’activation de ransomwares ou la participation forcée à des botnets.

Si on évalue le coût, il ne s’agit pas seulement de données perdues. Un arrêt de service malencontreux, un ralentissement imposé par un malware, ou la saturation du réseau par un botnet utilisé pour une attaque par déni de service (DDoS) peuvent paralyser une organisation, provoquant des pertes financières indirectes bien plus lourdes. Pour mieux saisir ces mécanismes, il est utile de comprendre le trafic réseau et son importance, qui sont au cœur de ces attaques.

Ce que ces attaques modifient dans la gestion des réseaux et des systèmes

La présence d’un canal C2 dans un réseau force à repenser la surveillance. Le pare-feu, souvent assimilé à un vigile, ne suffit pas : il ne voit pas ce qui passe sous le radar ou via des canaux détournés. Cela pousse à renforcer la détection par analyse comportementale ou la mise en place de pratiques de conduite d’urgence, capable de réagir face à des attaques furtives et évolutives.

Une infection C2 réussie peut aussi rendre vulnérable aux ransomwares qui verrouillent littéralement les ressources vitales, parfois jusqu’à ce qu’une rançon soit payée. Au-delà des coûts directs, la réputation, la confiance des clients, et la conformité réglementaire se trouvent menacées. Les intervenants doivent désormais intégrer cette menace dans l’ensemble du spectre de sécurité, y compris la sécurité des objets connectés, qui augmentent les surfaces d’attaque.

Perspectives : quels enjeux face à la montée des attaques C2 ?

L’évolution rapide des menaces C2 laisse entrevoir un futur où les réseaux pourraient être infestés de manière toujours plus sophistiquée. L’éthique entre en jeu quand la surveillance doit équilibrer confidentialité et protection. De plus, la prolifération des objets connectés se déroule souvent sans précautions suffisantes, ouvrant la porte à des réseaux personnels ou professionnels comme terrains de jeu pour ces attaques.

Par ailleurs, il faut surveiller les innovations dans les techniques d’obfuscation des canaux, rendant la détection plus complexe. Le clickjacking, par exemple, même s’il agit différemment, partage cette idée d’infiltration subtile et manipulation invisible, ce qui montre que les menaces évoluent côté interface utilisateur comme côté infrastructure.

Ce que ces évolutions changent : la sécurité informatique ne peut plus être pensée de manière isolée. Il faut une vision transversale, combinant compréhension du trafic réseau, vigilance accrue, et capacité à réagir rapidement en cas d’incident pour limiter les conséquences. Sans quoi, la contamination peut vite gagner en ampleur, avec des impacts majeurs sur la continuité des activités et la sauvegarde des données.

Pour approfondir, saisir les enjeux réels liés à la sécurité des systèmes informatiques nécessite de bien maîtriser ces nouvelles facettes, notamment en se tenant informé des principes de la conduite d’urgence et du fonctionnement du trafic réseau, tels que présentés dans des ressources spécialisées.

Comprendre les principes de la conduite d’urgence

Le trafic réseau : fonctionnement et importance

Sécurité des objets connectés : enjeux et défis

Clickjacking : définitions et catégories

NR Magazine – Ressources en cybersécurité

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.