En Train De Lire: Découverte de la norme ISO/IEC 27001 : un guide pour la gestion de la sécurité de l’information

-

01

Découverte de la norme ISO/IEC 27001 : un guide pour la gestion de la sécurité de l’information

Découverte de la norme ISO/IEC 27001 : un guide pour la gestion de la sécurité de l’information

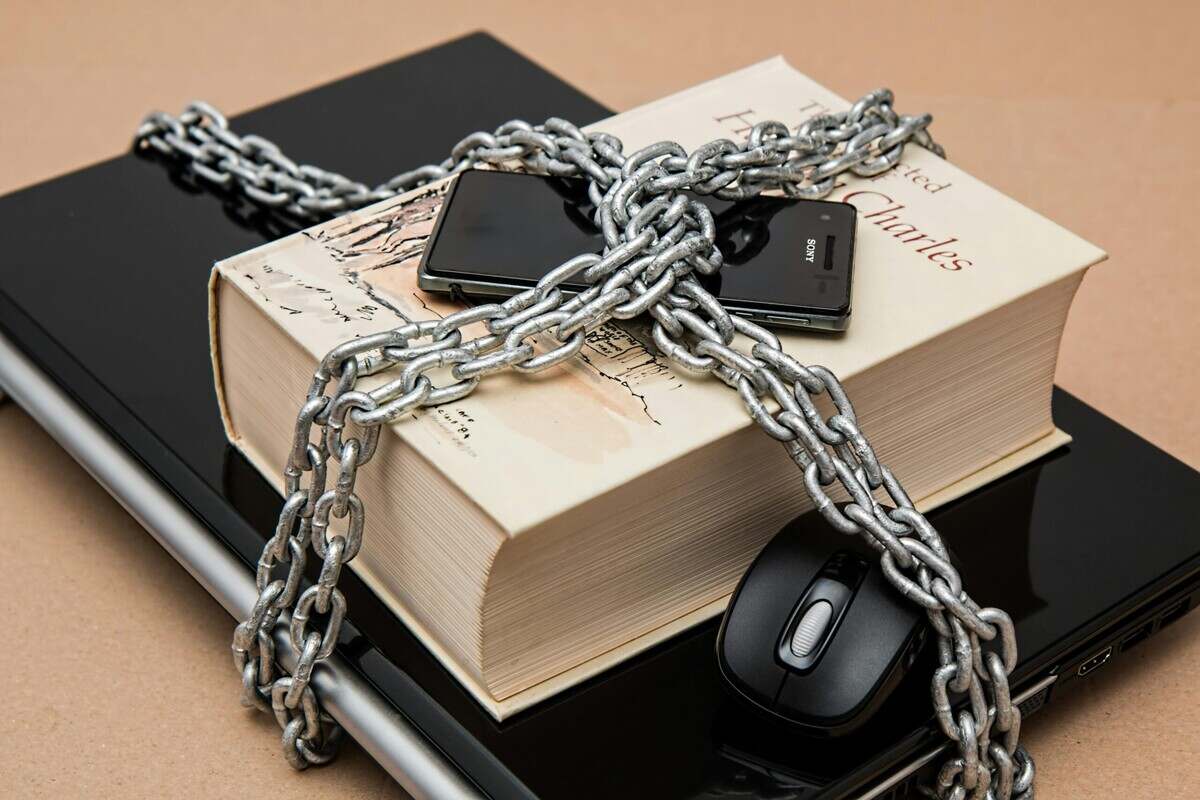

À l’ère où l’information circule plus vite que jamais, sa protection devient paradoxalement une quête toujours plus complexe et cruciale. Derrière la surface visible des données partagées se cache un univers codifié et rigoureux, souvent méconnu, où chaque choix peut faire basculer la sécurité d’une organisation. Comment s’assurer que ces flux intangibles, pourtant essentiels, ne deviennent pas des failles béantes ? La norme ISO/IEC 27001 s’installe ici comme une boussole, une architecture discrète mais puissante pour maîtriser ce territoire sensible. Découvrir ses mécanismes, c’est plonger dans un monde où la gestion de la sécurité de l’information se déploie avec méthode et subtilité, bien au-delà des idées reçues. Ce voyage révèle non seulement des exigences techniques, mais aussi une approche stratégique, capable de transformer une simple conformité en un véritable levier de confiance et de résilience.

La faille invisible : la sécurité de l’information n’est jamais acquise

La perte ou la compromission de données sensibles demeure l’une des menaces les plus sournoises et persistantes. Que ce soit une fuite bancaire, une intrusion dans un système hospitalier ou un piratage d’une base client, les conséquences frappent au-delà de la technicité : réputation, finances, confiance. La norme ISO/IEC 27001 se pose comme une réponse concrète pour ne plus subir ces incidents, mais plutôt les anticiper et les encadrer de façon précise.

Fonctionnement de la norme ISO/IEC 27001 : une architecture solide pour gérer les risques

En réalité, ISO/IEC 27001 n’est pas qu’un document administratif ou une simple case à cocher. Il s’agit d’un cadre structuré visant à établir un système de management de la sécurité de l’information (SMSI). Ce système s’appuie sur une analyse complète des risques potentiels dans l’environnement informationnel de l’organisation. Il demande d’identifier précisément quels contrôles sont nécessaires pour réduire ces risques au-delà d’un seuil acceptable. Pour ce faire, la norme encourage notamment une démarche formelle d’évaluation des risques, une définition claire des responsabilités, ainsi qu’une politique de sécurité bien documentée.

Par exemple, avant de déployer un contrôle technique, l’entité doit savoir quels types de menaces elle affronte et comment celles-ci pourraient affecter ses actifs informationnels. Ensuite, à travers une déclaration d’applicabilité, elle précise quels dispositifs s’imposent, comme des mesures de cryptographie, une segmentation réseau, ou encore des protocoles de sauvegarde. Le tout s’inscrit dans une démarche itérative, régulièrement revue, pour corriger les angles morts, ajuster les mesures techniques ou organisationnelles.

Pourquoi cela importe : vers une sécurité systématique, pas empirique

Le problème souvent sous-estimé, c’est qu’une sécurité basée uniquement sur des outils ou des réactions après incidents laisse presque inévitablement des zones vulnérables. La norme ISO/IEC 27001 impose une exigence de rigueur et d’approche globale. Elle transforme la sécurité en une discipline intégrée aux opérations courantes, avec des systèmes de suivi et d’audit. Ce qui évite le fameux “pare-feu, c’est un vigile, pas un magicien” : on ne compte plus uniquement sur la protection brute, mais aussi sur une gouvernance précise.

Ce management précis change la donne :

- Le dirigeant ne déléguera plus aveuglément la sécurité sans comprendre les risques spécifiques.

- Les équipes techniques disposeront d’un cadre clair pour prioriser leurs actions.

- Les partenaires et clients auront une preuve tangible du sérieux porté à la protection des informations.

Ce qui évolue avec ISO/IEC 27001 : un nouveau rapport au risque dans l’entreprise

Traditionnellement, la majorité des organisations perçoit la sécurité comme un poste de dépense souvent abstrait. La mise en conformité pousse à une systématisation, sous forme de règles et d’actions coordonnées. Une fois appliquée, elle fait passer l’entreprise du mode “réactif” à un mode “maîtrisé”.

En clair, la conformité ISO 27001 provoque une réduction mesurable des vulnérabilités exploitables. Par exemple, lors d’un audit, les défauts dans la gestion des accès sont mis en lumière et corrigés, les formations sensibilisent aux risques humains, lesquels restent les plus grands vecteurs de failles.

Aujourd’hui, cette norme irrigue aussi d’autres domaines liés, notamment dans le cadre d’audits de sécurité plus larges. Pour se familiariser, vous pouvez consulter un guide complet sur l’audit de sécurité. Cette démarche ouvre également la voie à la compréhension profonde des enjeux fondamentaux de la sécurité des données.

Surveiller l’horizon : entre évolution technologique et exigences réglementaires

L’avenir de la sécurité de l’information est loin d’être figé. La norme ISO/IEC 27001 elle-même évolue pour intégrer les nouveautés technologiques et règlementaires. Avec l’essor du cloud computing, des outils SaaS comme Bricklead, ou encore la montée en puissance des audits SOC 2, la gestion de la sécurité s’apparente de plus en plus à un écosystème mouvant.

De plus, l’aspect éthique ne doit pas être sous-estimé. La sécurité de l’information concerne les droits à la confidentialité et la protection des données personnelles, un marqueur sociétal majeur. Il faut dépasser la simple conformité pour intégrer une responsabilité vis-à-vis des individus et des partenaires. Cette vigilance devient aussi un levier concurrentiel, un signe de maturité et de sérieux dans l’univers numérique.

Plus que jamais, la gestion rigoureuse des risques, la participation active des dirigeants, et des politiques claires de sécurité, seront indispensables face à l’évolution des menaces. Ce qui devrait inciter les organisations à ne pas relâcher leur attention et à penser sur le long terme.

Pour approfondir la compréhension des mécanismes de conformité et des enjeux associés, se documenter autour de la conformité SOC 2 apporte un éclairage complémentaire pertinent.

Une gestion consciente et structurée de la sécurité de l’information n’est pas seulement souhaitable. C’est un passage obligé pour préserver la survie et la crédibilité des organisations modernes.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.