En Train De Lire: Comprendre les enjeux de la sécurité des systèmes de contrôle industriel (ICS

-

01

Comprendre les enjeux de la sécurité des systèmes de contrôle industriel (ICS

Comprendre les enjeux de la sécurité des systèmes de contrôle industriel (ICS

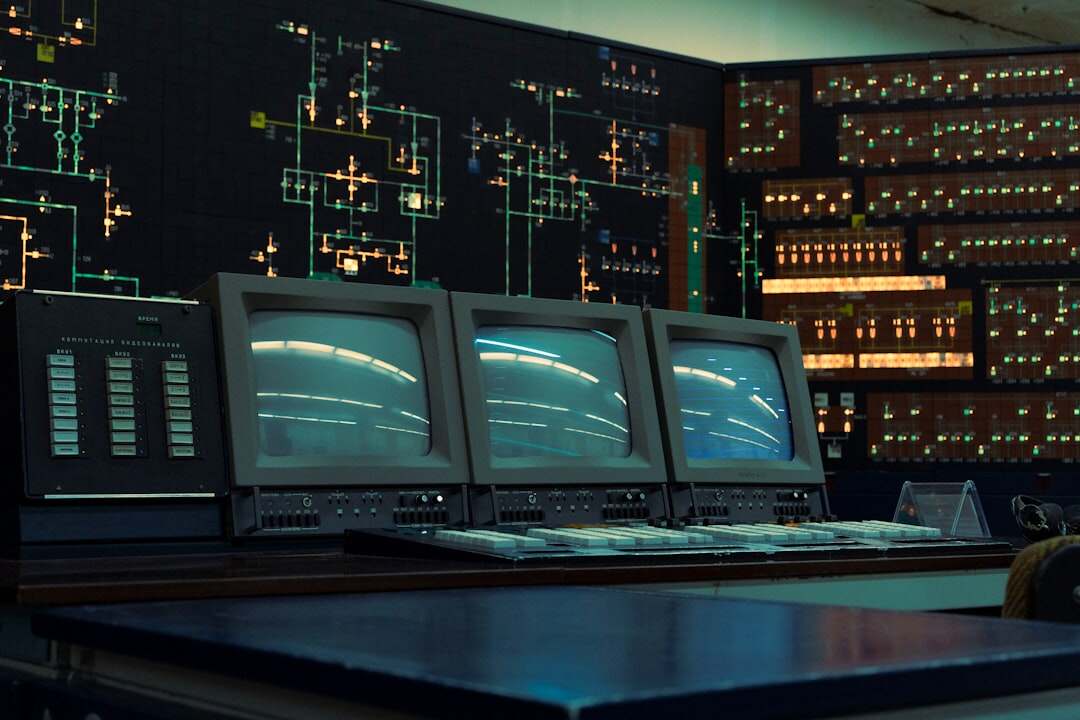

Au cœur d’une industrie de plus en plus connectée, les systèmes de contrôle industriel (ICS) orchestrent silencieusement le fonctionnement de nos infrastructures vitales. Pourtant, derrière cette harmonie technologique se cache une vulnérabilité insidieuse, souvent invisible, qui menace autant la continuité des opérations que la sécurité physique des individus. Comment garantir la protection de ces architectures complexes, alors qu’elles évoluent sous la pression incessante des innovations numériques et des cybermenaces ? C’est dans cette zone d’ombre, où technologie et risque s’entrelacent, que se joue l’essentiel de la sécurité ICS. Explorer cette réalité, c’est comprendre les mécanismes qui façonnent la robustesse de nos systèmes, tout en appréhendant les défis subtils qui s’imposent aux décideurs et aux opérateurs. Une plongée indispensable pour qui veut saisir les véritables enjeux d’un domaine où chaque faille peut avoir des répercussions bien au-delà de la sphère industrielle.

Une faille invisible mettant en péril infrastructures et populations

Les systèmes de contrôle industriel (ICS) supervisent et pilotent des infrastructures vitales : distribution d’eau, gestion électrique, transports, usines de fabrication. À l’ère numérique, ces systèmes se nourrissent de logiciels, de réseaux et de terminaux connectés. Cette convergence expose alors des équipements critiques à des failles peu visibles et pourtant très vulnérables aux cybermenaces. Un seul dysfonctionnement provoqué par une intrusion peut désorganiser une production, couper un service majeur, voire mettre en danger les vies humaines. Ce point précis, souvent méconnu, transforme la sécurité ICS en un enjeu bien au-delà de la simple protection informatique.

Comment fonctionnent ces systèmes et leur protection ?

Un système ICS regroupe plusieurs composants matériels et logiciels qui interagissent pour contrôler des machines ou des processus industriels. Ces systèmes intègrent des capteurs, des actionneurs, des automates programmables, ainsi que des interfaces homme-machine regroupées au sein de réseaux spécifiques. Ces réseaux ne sont pas seulement interconnectés entre eux mais parfois aussi à côté des réseaux d’entreprise classique.

La sécurité ICS consiste à maintenir ces composants et leurs communications à l’abri d’attaques, de modifications non autorisées ou de pannes. Le rôle premier reste la continuité opérationnelle. La surveillance continue via des tableaux de bord dédiés permet aux opérateurs de détecter anomalies et signes précurseurs d’incidents. Elle englobe aussi des mesures techniques classiques doublées de protections physiques comme les accès restreints aux équipements. On veille également au chiffrement des données et à la segmentation des réseaux, où un pare-feu agit comme un vigile, pas comme un magicien ; il ralentit un intrus, mais ne le garantit pas.

Pourquoi cette discipline interpelle-t-elle au-delà du secteur industriel ?

Parce que l’ICS relie étroitement le monde digital à la sphère physique, le risque n’est plus d’ordre purement technique mais engage la sécurité humaine et sociétale. Un sabotage ou une erreur dans une installation industrielle peut entraîner des coupures d’électricité massives, la contamination d’eau potable, ou la rupture de chaînes d’approvisionnement alimentaires et médicales. Cela questionne directement l’intégrité et la stabilité des services publics et privés que nous utilisons quotidiennement.

Cela transforme ces systèmes en cibles stratégiques pour des malfaiteurs, des hacktivistes, voire des acteurs étatiques cherchant à déstabiliser une région ou un pays. Les attaques visant l’ICS ne se limitent plus à la simple exfiltration de données ou à un déni de service classique. Elles peuvent provoquer des dommages matériels importants et des atteintes à la vie humaine.

Des risques réels qui transforment les usages et la gestion des infrastructures

Face à ces menaces, les organisations doivent repenser leur façon de gérer leurs infrastructures. Replacer la sécurité au cœur des chaînes de contrôle, ne pas isoler la cybersécurité du pilotage physique, mais les envisager à travers un continuum intégré. Cela implique de surveiller chaque point d’accès, d’anticiper la baisse de vigilance sur les protocoles anciens, encore très répandus, mais fragiles. Ou encore d’intégrer la redondance dans les équipements pour assurer une remise en ligne rapide quand une panne survient.

L’introduction d’alertes automatisées, mais contrôlées humainement, assemble données et décisions en temps réel. En réalité, cela rééquilibre une relation où la machine et l’humain coopèrent. Il faut aussi considérer les erreurs humaines qui, souvent par manque de formation ou à cause d’interfaces mal conçues, exposent à des vulnérabilités importantes. La sensibilisation et la formation restent des leviers fondamentaux.

Vers quoi les défis de la sécurité ICS nous amènent-ils demain ?

La numérisation croissante et l’intégration de l’intelligence artificielle dans les systèmes ICS complexifient le paysage. La sécurité ne se limite plus à la protection périmétrique, mais doit adopter une approche globale qui anticipe aussi bien les cyberattaques que les défaillances internes ou erreurs humaines. La transparence et le partage d’informations entre acteurs veillent à ce que les menaces émergentes soient rapidement identifiées et circonscrites.

Sur le plan éthique et social, le choix de sécuriser ou non ces infrastructures repose sur des questions d’accès équitable aux ressources, de responsabilité en cas d’incident majeur, et de confiance des populations dans les systèmes automatisés qui gèrent leur quotidien. La sécurité ICS est ainsi un sujet technique mais aussi profondément humain. Sa démarche interpelle la société tout entière, appelant à des coopérations internationales, réglementaires et industrielles plus fortes et mieux coordonnées.

Pour approfondir

Les enjeux de sécurité touchent aussi la périphérie du réseau industriel, qui mérite une attention particulière pour éviter les failles dans les connexions comprendre la périphérie du réseau : définition et enjeux. Les risques liés aux attaques cybernétiques montrent qu’aucune infrastructure n’est isolée, comme l’illustre bien cette cyberattaque menaçant des activités liées aux vents solaires. La gestion de la sécurité passe aussi par l’adoption de matériels performants, tels que la série FortiWiFi 90G de Fortigate, qui offre une protection robuste pour les réseaux industriels.

Enfin, la sécurisation des données, notamment dans la téléphonie entreprise liée à ces systèmes, demeure un enjeu majeur qu’on retrouve discuté ici : sécurité des données en téléphonie d’entreprise. Ces aspects se conjuguent dans une perspective où les datacenters hyperscale révolutionnent le stockage et la gestion, impliquant de nouvelles formes de défense : découverte des datacenters hyperscale.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.