La confiance numérique, si fragile et pourtant si vitale, se bâtit souvent sur des structures invisibles, des lignes de code que personne ne remarque jusqu’à ce qu’elles se déchirent. Au cœur de cette vulnérabilité se niche une menace insidieuse, une faille qui exploite la curiosité naturelle et la routine des utilisateurs. Le cross-site scripting, ou XSS, n’est pas qu’un simple bug informatique : il incarne ce paradoxe du moderne, où la richesse interactive d’un site peut à tout moment devenir son talon d’Achille. Comment une fonction conçue pour enrichir l’expérience en ligne se transforme-t-elle soudain en porte ouverte pour des attaques dévastatrices ? Nous sommes invités à scruter les mécanismes d’un mal qui s’immisce dans le tissu même de nos interactions numériques, et à saisir les enjeux qu’il soulève, parfois dans l’ombre, souvent dans l’oubli. Comprendre ce phénomène, c’est dépasser la peur diffuse pour appréhender les véritables conséquences silencieuses, là où la technologie et la sécurité s’entrelacent dans une danse de plus en plus complexe et critique.

La faille XSS : un vecteur d’attaque sournois et répandu

Le cross-site scripting (XSS) est une vulnérabilité qui permet à un attaquant d’injecter des scripts malveillants dans un site ou une application web, agressant ainsi la confiance entre l’utilisateur et la plateforme visitée. Ce qui rend XSS particulièrement subtil, c’est qu’il exploite des failles souvent anodines du côté du site, mais qui, en réalité, peuvent donner à un cybercriminel le contrôle des sessions, la récupération de données sensibles voire même la possibilité d’usurper l’identité d’un utilisateur.

Comment fonctionne une attaque XSS ? Le mécanisme en action

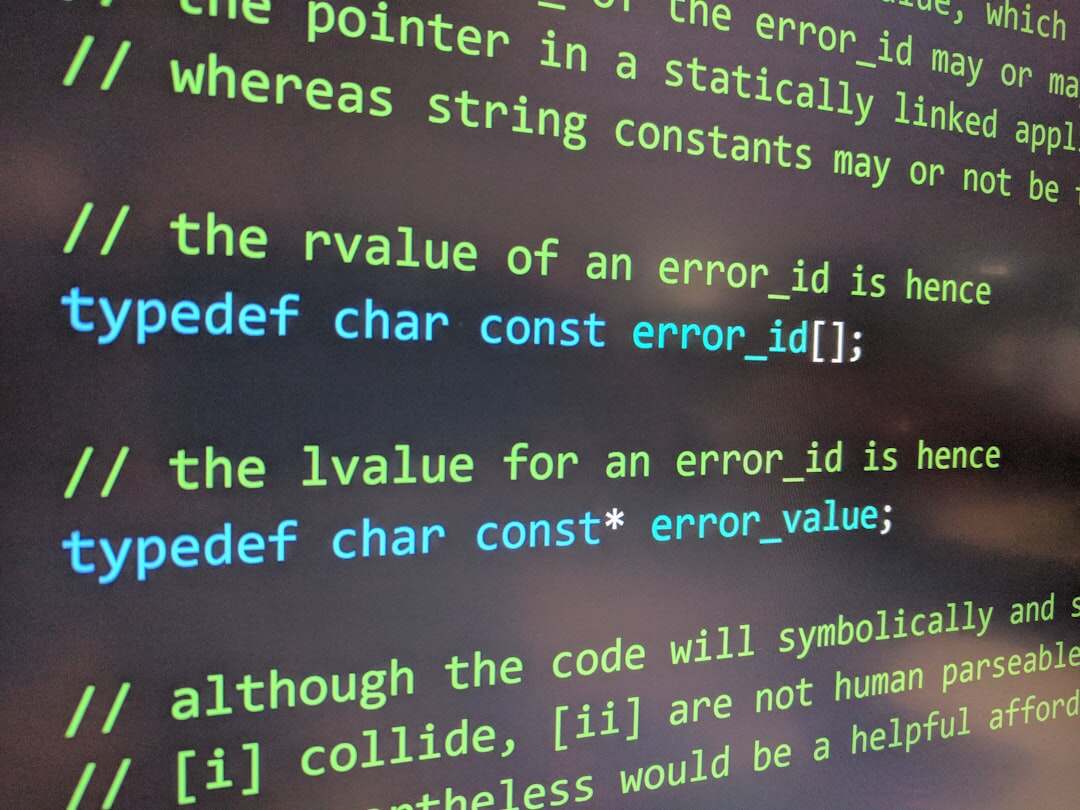

À sa base, une attaque XSS s’appuie sur la capacité du hacker à insérer du code malveillant, le plus souvent du JavaScript, dans un champ destiné à recevoir une entrée utilisateur. Un site qui ne filtre pas ou ne nettoie pas correctement ces entrées les renvoie alors aux navigateurs des visiteurs sous forme de pages web, où le script s’exécute comme s’il était une partie légitime du contenu. Ce script malveillant peut accéder aux cookies, aux jetons de session, et même modifier l’affichage de la page ou rediriger vers un contenu nuisible.

En détail, il faut imaginer la page web comme un message reçu par l’utilisateur, qui contient une partie insérée par l’agresseur. Le navigateur, croyant à un contenu fiable, exécute ce script dans le contexte du site d’origine. Cette faille peut se manifester de plusieurs façons : XSS réfléchi (incluant la charge utile dans une URL), XSS stocké (où le script est conservé dans une base de données ou un système de stockage), ou encore XSS basé sur le DOM, qui agit directement sur la structure côté client sans interaction serveur.

Pourquoi XSS reste une menace persistante dans l’écosystème numérique

L’attaque XSS ne détruit pas directement les données comme certains types d’injections, mais c’est sa faculté à usurper l’identité de l’utilisateur et à manipuler les sessions qui en fait un outil redoutable. Un cookie de session dérobé peut entraîner une prise de contrôle complète du compte d’un utilisateur, et dans le contexte d’une application sensible, ce basculement ouvre la porte à toutes sortes d’abus : vol de données personnelles, espionnage, voire propagation de malwares.

Ce qui inquiète les experts, c’est que la menace XSS est très répandue sur des sites où l’interaction utilisateur est partout : les forums, les espaces de commentaires, et même certains formulaires d’inscription ou de recherche. Cette exposition constante, couplée à une méconnaissance ou à une négligence dans le développement, maintient XSS parmi les vulnérabilités web les plus courantes.

Conséquences concrètes et transformations de la sécurité web

Un pirate qui exploite une faille XSS crée une sorte de cheval de Troie hébergé sur un site factice ou même légitime, où la victime ne se doute de rien. Le JavaScript malveillant peut réécrire le contenu visible, collecter des données en temps réel, ou envoyer des requêtes comme si elles venaient de l’utilisateur. Cela change radicalement la donne de la sécurité sur le web, car il ne suffit plus de protéger uniquement le serveur ou la base de données, mais aussi la manière dont les données utilisateur vont transiter et s’afficher côté client.

Pour faire un parallèle, c’est comme si un intrus utilisait la voix d’une personne de confiance pour donner de fausses instructions. Le navigateur est cet auditeur dupé, et il exécute sans broncher, ce qui met en lumière une faille fondamentale dans la manière dont les sites web gèrent leurs entrées dynamiques.

Perspectives : vigilance et éthique face à une menace hybride

À l’avenir, la complexité croissante des applications web tend à élargir la surface d’attaque. L’intégration massive de nouvelles technologies côté client, les applications single-page, et les échanges dynamiques rendent les détections classiques plus ardues. La protection contre XSS demande une combinaison de bonnes pratiques de développement, de politique de sécurité renforcée comme le Content Security Policy (CSP), et d’outils de surveillance automatisés.

Sur un plan éthique, la présence de telles vulnérabilités questionne aussi la responsabilité des développeurs et entreprises : à quel point assurer la sécurité des utilisateurs représente une obligation morale, au-delà d’une exigence réglementaire ? En sachant que les attaques XSS peuvent servir de tremplin à d’autres formes de cybercriminalité, il s’agit d’une frontière mouvante entre innovation technologique et protection des personnes.

Le cross-site scripting est donc un exemple net de la complexité des défis numériques actuels, mêlant technique, sécurité, et considération humaine. Il invite à une posture de vigilance consciente, sans tomber dans la panique, mais en cultivant l’exigence de robustesse et de transparence dans le développement web.

Si l’on veut creuser la question des outils défensifs, il convient de distinguer des solutions comme les pare-feux réseau, souvent confondus avec les WAF (Web Application Firewall). Le WAF filtre spécifiquement ces types d’attaques au niveau applicatif, tandis que le pare-feu classique surveille le trafic en amont. Pour mieux comprendre cette distinction, le sujet est développé clairement ici : comprendre les différences entre un WAF et un pare-feu réseau.

Enfin, la chasse aux vulnérabilités XSS s’intègre dans un cadre plus large d’audits et de contrôles réguliers, décrits à l’adresse suivante : l’évaluation des vulnérabilités et sa méthodologie. Se reposer uniquement sur l’application d’un patch ou d’un filtre est souvent insuffisant. La menace évolue, les techniques aussi.

Et parce qu’une faille comme XSS peut être un point d’entrée pour des attaques plus lourdes, comme les ransomwares, mieux vaut comprendre aussi ces stratagèmes et bonnes pratiques de prévention ici : prévenir efficacement les attaques de ransomwares.

De la même façon, les implications sur la confidentialité et l’intégrité des données volées via XSS rappellent que la cybersécurité est aussi une affaire humaine et sociale, parfaitement synthétisée dans cette ressource pertinente : comprendre l’intégrité des données et son importance.

Puisque le XSS agit principalement par le biais de scripts, il vaut la peine de ne pas négliger les mécanismes d’action des virus informatiques et autres malwares qui exploitent des failles similaires ou connexes, détaillés ici : comprendre les virus informatiques.

Explorons, donc, avec raison et sérénité, cette complexité. La meilleure défense face au cross-site scripting commence par sa compréhension précise et partagée.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.