En Train De Lire: Comprendre les menaces pesant sur la sécurité des réseaux

-

01

Comprendre les menaces pesant sur la sécurité des réseaux

Comprendre les menaces pesant sur la sécurité des réseaux

Les logiciels malveillants : une invasion silencieuse et persistante

Les logiciels malveillants — virus, vers, ransomwares — constituent une des menaces les plus flagrantes pesant sur les réseaux. Ils s’insinuent dans les systèmes souvent via des pièces jointes ou des téléchargements compromis, puis déclenchent leur action : chiffrement des données, exfiltration, ou parasitage des ressources.

Le ransomware, en particulier, verrouille l’accès aux fichiers, demandant une rançon pour leur restitution. Ces attaques ciblent essentiellement les infrastructures non mises à jour, ce qui montre combien les failles de maintenance restent une porte béante. En réalité, un pare-feu n’est qu’un garde à l’entrée, pas un magicien capable de réparer des trous dans la muraille.

Ce type de menace entraîne des perturbations directes dans l’opérationnel et des coûts financiers lourds. Plus inquiétant, elles évoluent constamment en contournant les protections classiques.

Le phishing et l’ingénierie sociale : la faille humaine exploitée

Les attaques dites de phishing ne passent pas par des bugs logiciels mais par la manipulation des individus. Des courriels ou messages bien ficelés incitent à divulguer des informations sensibles.

Techniquement, ces campagnes se servent d’une combinaison de faux sites, d’e-mails imitant des entités fiables, voire même de deepfakes aujourd’hui. Leur efficacité tient au fait que, derrière chaque réseau, il y a des personnes — cette partie la plus vulnérable souvent oubliée.

L’enjeu ici dépasse la simple intrusion technique : il s’agit de maintenir la confiance et l’intégrité dans la communication et les échanges. Une faille chez un employé peut ouvrir tout grand la porte au réseau.

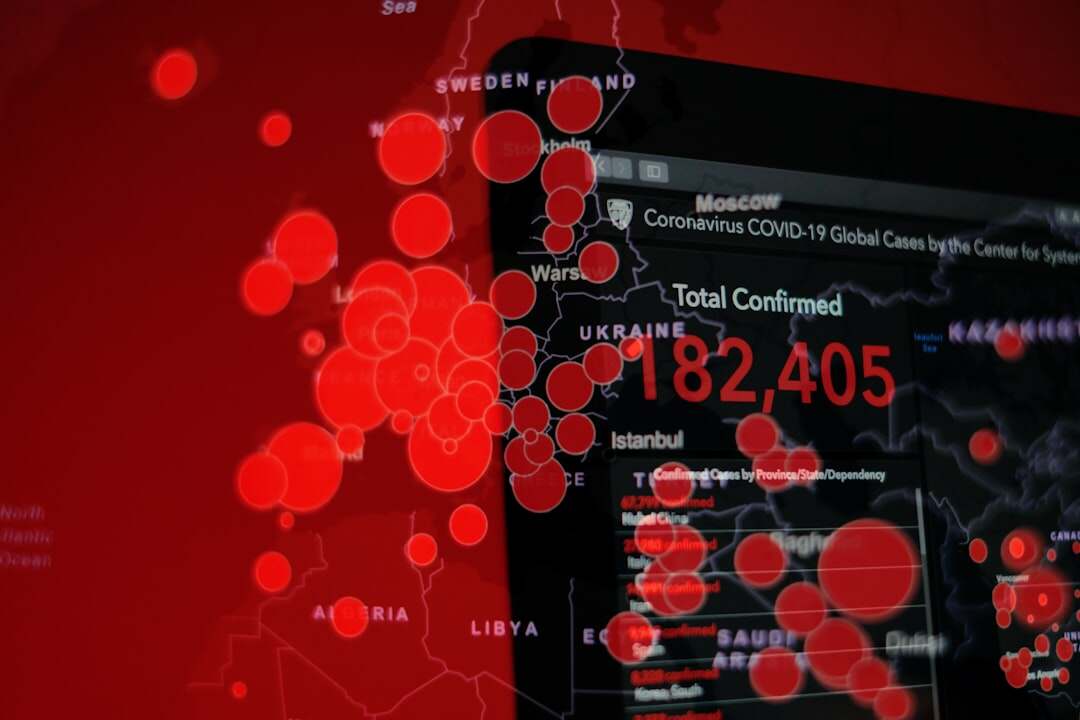

Attaques DDoS et MitM : paralyser pour mieux nuire

Les attaques par déni de service distribué, DDoS, inondent les réseaux de requêtes jusqu’à saturation. Imaginez une porte d’entrée constamment bloquée par une foule dense, empêchant toute activité normale.

Cette saturation, souvent pilotée via des botnets, empêche les services en ligne d’être accessibles, avec des répercussions financières directes et une atteinte à la réputation.

Les attaques de type man-in-the-middle (MitM), quant à elles, interceptent les communications entre deux parties sans qu’elles s’en aperçoivent, comme une oreille indiscrète qui dérobe les conversations pour des usages malveillants.

Les réseaux non sécurisés, notamment publics, sont particulièrement exposés à cette forme d’espionnage numérique. Le vol d’informations sensibles en devient une menace sourde, difficile à détecter, mais très lourde de conséquences.

Les vulnérabilités des bases de données et l’exploitation zero-day

Les attaques d’injection SQL exploitent directement les failles des applications web qui traitent les requêtes vers les bases de données. Un seul champ mal sécurisé peut s’avérer une faille béante, laissant la porte ouverte au vol ou à la modification des données.

Plus subtil encore, les exploits zero-day tirent parti de vulnérabilités logicielles inconnues des développeurs, frappant avant que des correctifs ne puissent être déployés.

Les incidences sont non seulement financières mais aussi stratégiques : ces intrusions ciblées peuvent compromettre des systèmes clés, voire des infrastructures critiques.

Les risques invisibles : menaces internes et IoT

Parfois, la menace vient de l’intérieur. Des collaborateurs malveillants ou imprudents peuvent, volontairement ou non, rendre le réseau vulnérable. Ces menaces internes sont particulièrement tordues à gérer car elles exploitent un accès déjà accordé, donnant un sentiment de confiance trompeur.

L’émergence des objets connectés (IoT) et de l’opérationnel connecté (OT) ouvre de nouveaux points d’entrée dépourvus de sécurité robuste. Le botnet Mirai l’a démontré : ces devices sont facilement détournés pour lancer des attaques massives, mettant en lumière un angle mort des défenses classiques.

Les menaces émergentes : intelligence artificielle, 5G, et quantique

L’apparition de l’intelligence artificielle dans les attaques transforme radicalement le paysage. Par exemple, l’IA permet de générer en masse des e-mails de phishing mieux adaptés et moins détectables, rendant l’automatisation beaucoup plus redoutable.

Parallèlement, la 5G pose de nouveaux défis de sécurité. L’architecture décentralisée, la segmentation réseau et la bande passante accrue augmentent la surface d’attaque. Une attaque DDoS sur un réseau 5G peut être bien plus dévastatrice, et les composants en périphérie sont parfois moins sécurisés.

Enfin, à plus long terme, l’informatique quantique menace le chiffrement actuel. Les méthodes actuelles de cryptographie pourraient devenir obsolètes, exigeant de repenser la protection des données à un niveau fondamental, avec des implications éthiques notamment en termes de vie privée et souveraineté numérique.

Signes visibles d’une intrusion : reconnaître pour agir vite

La reconnaissance des attaques passe par plusieurs signaux. Un trafic réseau inhabituel, des ralentissements inexpliqués, ou encore des modifications non documentées dans la configuration des équipements sont des signes d’alerte à ne pas ignorer.

L’activité suspecte sur certains comptes, surtout en horaires décalés ou depuis des localisations inhabituelles, trahit des tentatives de compromission. De même, un système qui initie des connexions vers des destinations inconnues relève souvent d’un souci grave.

Des outils modernes de veille, intégrant l’analyse comportementale, viennent compléter la diligence humaine pour détecter ces anomalies souvent furtives.

La neutralisation proactive : dépasser la simple réaction

La défense ne s’arrête pas à la pose d’un pare-feu ou à la surveillance passagère. Il faut limiter les déplacements latéraux dans un réseau par une segmentation rigoureuse et l’adoption d’un modèle Zero Trust. Ce principe implique de ne jamais faire confiance implicitement, mais de constamment vérifier l’identité de chaque élément.

La gestion continue des vulnérabilités consiste en une recherche constante des failles, combinée à des mises à jour régulières — les fameux correctifs — et des tests de sécurité répétitifs. Sans cela, des failles ouvertes restent des fenêtres béantes.

Un système de sécurité doit intégrer des capacités avancées de détection et de réponse, reposant sur une veille des menaces en temps réel et des mécanismes automatisés. Par exemple, les pare-feu nouvelle génération et les plateformes SIEM (gestion des événements de sécurité) tiennent un rôle central.

Enfin, renforcer le chiffrement des échanges, l’utilisation du TLS 1.3 ou de l’authentification multi-facteurs permet de durcir la défense sur la durée.

L’humain derrière la machine : la dernière ligne de défense

Aussi sophistiqués soient les outils, l’élément humain demeure le maillon faible. Une formation régulière et adaptée permet de réduire la réussite des attaques d’ingénierie sociale, notamment le phishing.

Les administrateurs doivent aussi être formés aux spécificités techniques liées aux configurations sécurisées. Les efforts combinés, tant du côté technique que comportemental, améliorent la robustesse globale.

Perspectives : une lutte constante dans un paysage mouvant

La sécurité des réseaux est un combat perpétuel. Les avancées technologiques qui facilitent les usages, comme la 5G ou l’IoT, génèrent de nouveaux espaces d’attaque. Les innovations en IA et informatique quantique introduisent des transformations majeures qui obligent à une vigilance renouvelée.

En anticipant plus que jamais ces évolutions, on perçoit aussi une dimension éthique : protéger les données, garantir la confidentialité, mais aussi assurer une cyber-souveraineté respectueuse des droits fondamentaux.

Pour approfondir cet univers complexe, des ressources détaillées existent, telles que celles proposées sur NRMagazine – Qu’est-ce que la sécurité des réseaux ou NRMagazine – Dangers de la cybersécurité pour les entreprises.

La cybersécurité est moins une baguette magique qu’un exercice d’équilibre, constamment réévalué, où vigilance technologique et conscience humaine doivent avancer main dans la main.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.