Le réseau, cet espace invisible et pourtant vital, demeure paradoxalement la porte la plus vulnérable de nos systèmes. Au cœur de cette complexité invisible, le contrôle d’accès réseau (NAC) joue un rôle aussi crucial que discret, comme un gardien dont la vigilance conditionne la sécurité de toute l’organisation. Pourtant, derrière ce terme technique se cache bien plus qu’un simple verrou numérique. Comment s’assurer que chaque appareil, chaque utilisateur soit véritablement celui qu’il prétend être, sans freiner la fluidité des échanges indispensables au bon fonctionnement des entreprises ?

C’est dans ce questionnement que se dessine la véritable nature du NAC, une réponse sophistiquée aux enjeux modernes de la cybersécurité. Au-delà d’une simple authentification, il s’agit d’une supervision constante, d’une réactivité intransigeante face aux menaces cachées, et d’une automatisation capable de transformer la complexité en simplicité apparente. Découvrir le contrôle d’accès réseau, c’est pénétrer un univers où performance et protection s’entrelacent discrètement, sans que l’utilisateur ne perçoive jamais la vigilance qui s’exerce en toile de fond.

Un point d’entrée vulnérable sous surveillance constante

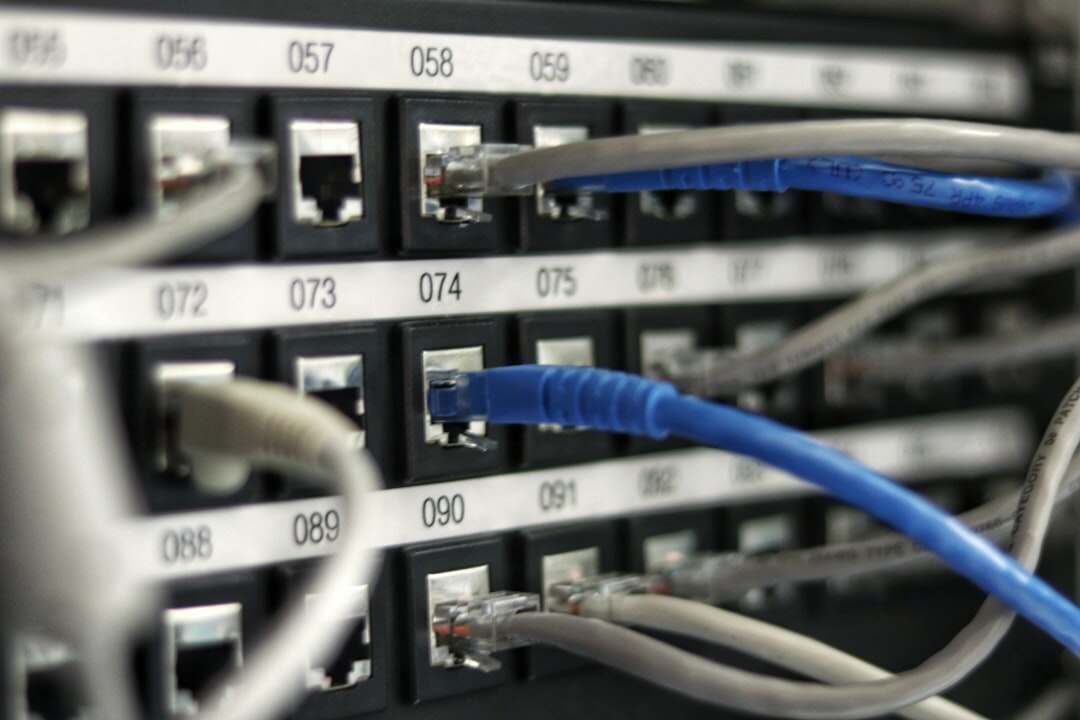

Chaque fois qu’un appareil tente de se connecter à un réseau d’entreprise, il ouvre une porte potentielle à des intrusions indésirables. Le contrôle d’accès réseau, ou NAC (Network Access Control), agit comme un filtre actif. Plutôt que de faire confiance aveuglément à un utilisateur ou un périphérique, il analyse, authentifie et autorise l’accès en temps réel. Cette vigilance réduit nettement le risque que des malwares, ou des acteurs malveillants, s’immiscent dans l’infrastructure informatique.

Comment fonctionne le contrôle d’accès réseau ?

Le NAC supervise tous les points de connexion. Lorsqu’un terminal – ordinateur, smartphone, IoT – demande à intégrer le réseau, le système évalue plusieurs critères : identité de l’utilisateur, conformité de l’appareil aux politiques de sécurité, et respect des configurations requises. Cette évaluation s’opère en deux phases principales, dites avant et après admission. Avant d’entrer, un contrôle vérifie l’identité et l’état de santé de l’appareil. Après admission, si l’utilisateur souhaite accéder à une autre zone sensible, il doit repasser par un contrôle d’authentification.

Les outils modernes automatisent cette supervision grâce à des algorithmes intelligents et à des bases de données d’inventaire constamment mises à jour, en gardant une trace de tous les endpoints en permanence. Cette automatisation est indispensable, car la diversité d’appareils connectés aujourd’hui dépasse largement ce qu’une équipe IT pourrait surveiller à la main.

Pourquoi ce système a-t-il une importance grandissante ?

Avec la multiplication des menaces numériques, le NAC devient une barrière pragmatique. Il limite l’exposition à des attaques par cheval de Troie, ransomwares, ou écoutes illicites. En parallèle, ce mécanisme assure une meilleure maîtrise des coûts : en détectant précocement des accès non autorisés, l’entreprise évite les conséquences financières souvent lourdes d’une cyberattaque.

Au-delà de la sécurité, le NAC offre une expérience utilisateur plus fluide. Un bon système travaille en coulisses, permettant d’accéder rapidement au réseau sans compromettre la protection. C’est un équilibre délicat entre vigilance et facilité d’usage.

Ce que change le contrôle d’accès au réseau dans la gestion IT

Pour le service informatique, le NAC apporte une visibilité en temps réel – un inventaire dynamique et fiable de qui accède au réseau et comment. Ce contrôle 24/7 favorise une gestion rigoureuse du cycle de vie des équipements : savoir précisément quand un appareil doit être retiré ou mis à jour confère une meilleure maîtrise des actifs numériques.

De plus, cette technologie modifie la donne dans la manière dont les entreprises gèrent leur politique de sécurité. Plus qu’un simple pare-feu, le NAC impose une authentification granulaire et contextuelle. C’est une façon de dire qu’un réseau ne se protège plus uniquement aux frontières, mais directement à chaque point d’entrée.

L’horizon du contrôle d’accès réseau : ce qu’il faut garder à l’œil

Avec la prolifération des terminaux et la montée en puissance de l’Intelligence Artificielle, le NAC devra s’adapter en permanence. L’enjeu majeur est de conjuguer automation poussée et respect des libertés individuelles. Contrôler l’accès, oui, mais sans tomber dans une surveillance intrusive ou une complexification excessive qui ralentirait les usages.

On note également une tendance vers une intégration plus fluide avec d’autres systèmes de sécurité, comme la détection d’intrusion ou le Zero Trust. Cette convergence va probablement redéfinir la manière dont les réseaux seront protégés, notamment dans des contextes hybrides mêlant cloud et infrastructure locale.

Pour approfondir ce sujet, comprendre les principes fondamentaux du contrôle d’accès réseau est utile : les bases du NAC expliquées donnent un éclairage accessible et complet.

Lorsqu’on parle de sécurité informatique, l’accès n’est pas qu’une formalité. Il s’agit d’un point de contrôle stratégique où s’engagent la confiance et la résilience du système. Une vigilance en mouvement, qui s’adapte aux usages. Comme dans un film de suspense, la moindre faille peut faire basculer la situation – voir cette analyse dans le style thriller qui illustre bien la tension entre accès et contrôle.

Ce contrôle d’accès réseau ne constitue cependant pas un frein au travail quotidien, bien au contraire : avec la bonne approche, il rend l’expérience informatique plus sereine – un effet que l’on retrouve même dans les choix de divertissement, où la confiance et le confort jouent un rôle, visible dans la sélection de films Netflix boostant la libido, par exemple.

Enfin, du point de vue technique, rester à jour passe par la maîtrise des outils. La fiche technique des équipements comme le Fortigate 200G illustre comment les plates-formes les plus récentes intègrent le NAC et renforcent la défense.

Les implications dépassent aussi le milieu de l’entreprise. En fait, tout secteur, même le plus inattendu comme le secteur de l’auto-entrepreneuriat en ménage, bénéficie d’une meilleure sécurité numérique, car le contrôle d’accès réduit les risques liés à la perte ou au vol d’informations sensibles.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.