Il est fascinant de constater que derrière chaque fichier déposé sur un serveur ou chaque contenu récupéré en ligne se cache un protocole souvent invisible, mais ô combien essentiel : le FTP. Souvent réduit à une simple technique oubliée au profit de solutions plus modernes, ce protocole garde pourtant une place cruciale dans la mécanique du transfert de données. Pourtant, à l’heure où la rapidité et la sécurité dominent le paysage numérique, comment ce système né dans les années 70 continue-t-il à s’imposer ? Et surtout, dans quels contextes précis révèle-t-il toute sa pertinence, défiant le temps et les avancées techniques ?

En décryptant le fonctionnement du FTP, on entre dans les coulisses d’une technologie qui allie simplicité et efficacité, s’adaptant parfois mieux qu’on ne le croit aux exigences d’aujourd’hui. C’est dans cette exploration que se dévoilent ses ressources insoupçonnées et les subtilités qui font de lui un lien invisible mais fondamental entre machines – et parfois même entre destins numériques.

Le protocole FTP, ou File Transfer Protocol, reste un pilier discret mais fondamental des échanges numériques. Pourtant, il porte avec lui une faille souvent sous-estimée : le manque de sécurité inhérent à ses mécanismes de base. Même si FTP facilite le partage de fichiers entre machines distantes depuis des décennies, sa conception d’origine ne prévoit pas d’encryption, exposant ainsi les données transférées à des interceptions malveillantes. Cette vulnérabilité demeure un défi majeur dans un contexte où la protection des informations est devenue impérative.

Fonctionnement technique : comment FTP orchestre le transfert de fichiers

FTP repose sur un modèle client-serveur utilisant deux canaux distincts : un canal de contrôle et un canal de données. Le canal de contrôle, opérant généralement sur le port 21, établit la connexion et échange les commandes. En parallèle, le canal de données transfère effectivement les fichiers, utilisant des ports qui peuvent varier selon le mode de connexion – actif ou passif. Cette dualité technique peut sembler complexe, mais elle permet une communication bidirectionnelle claire, où les ordres et les données transitent séparément.

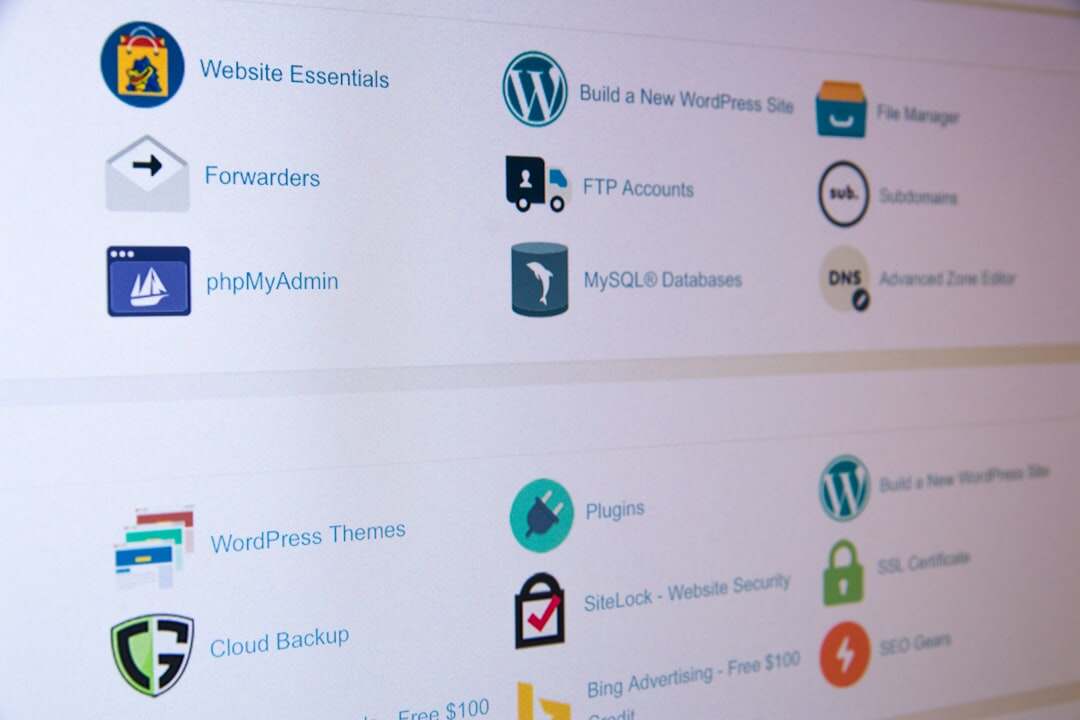

Pour utiliser FTP, on peut recourir à un navigateur web, simplifiant l’accès sans logiciel supplémentaire, ou privilégier un client FTP avec interface graphique pour une gestion plus poussée et conviviale. Le mode en ligne de commande, intégré aux systèmes d’exploitation, offre quant à lui un contrôle granularité souvent apprécié des utilisateurs avancés.

Pourquoi FTP reste pertinent malgré ses défauts

Il y a quelque chose presque ironique à constater que malgré la montée de protocoles plus sécurisés comme SFTP ou MFT (Managed File Transfer), FTP demeure largement déployé. Sa simplicité d’usage et sa compatibilité universelle sont de puissants atouts. Mais surtout, FTP permet un accès direct et rapide lorsque la sécurité n’est pas une priorité immédiate, ou dans des environnements contrôlés. Cette accessibilité en fait encore aujourd’hui un outil privilégié dans certains milieux professionnels et éducatifs.

Cependant, la comparaison avec SFTP, qui intègre un tunnel sécurisé via SSH sur le port 22, ou avec MFT, conçu pour répondre aux exigences actuelles de conformité et de cybersécurité, montre clairement les limites du FTP classique en matière de protection des données. Leur succès illustre bien les tensions entre facilité d’utilisation et impératifs sécuritaires.

Ce que le FTP a transformé et ses conséquences à venir

FTP a largement ouvert l’accès au partage de fichiers à une échelle globale, permettant aux utilisateurs et organisations de diffuser et récupérer des données sans contrainte majeure. Cette avancée a considérablement fluidifié les échanges et jeté les bases du monde numérique collaboratif. Pourtant, cette facilité cache un revers important : les risques d’interception, d’usurpation ou d’attaque impliquant des données transférées sans chiffrement. Ce point attire l’attention quant aux exigences éthiques liées à la confidentialité des informations.

La réflexion ne doit pas s’arrêter là. La gestion des ports FTP, souvent le port 21 par défaut, peut être modifiée pour augmenter un peu la complexité et la discrétion du service, mais cela ne règle pas les problèmes de fond. La configuration réseau autour de FTP, telle que les pare-feux, doit être pensée avec soin. Comprendre par exemple la différenciation entre un WAF et un pare-feu réseau, ou encore comment fonctionnent les serveurs proxy comparés aux pare-feux de filtrage de paquets, est une étape clé pour limiter les vulnérabilités FTP.

Surveillance et anticipation : que réserve l’avenir à FTP et ses alternatives ?

Avec l’explosion des besoins en sécurité et en conformité, notamment dans le secteur médical ou financier, FTP classique s’embourbe peu à peu. Les solutions modernes, qui intègrent des fonctions avancées de gestion, de chiffrement et d’audits, gagnent en terrain. Malgré tout, FTP est appelé à coexister encore un temps, surtout dans des environnements ne traitant pas d’informations sensibles ou dans des systèmes hérités dont la migration reste complexe.

Une vigilance constante sur le trafic réseau, notamment grâce à l’inspection approfondie des paquets (DPI), permet d’identifier des usages suspects et de protéger les infrastructures. Cependant, le rôle des pare-feux proxy évolue également, comme le démontre la connaissance du fonctionnement d’un pare-feu proxy, pour mieux orchestrer sécurité et contrôle des communications.

Cette transition technique s’accompagne de questions sociétales sur la responsabilité des administrateurs IT dans la sécurisation des échanges, sur la sensibilisation des utilisateurs au risque de fuite de données, et sur les cadres réglementaires qui encadrent ces pratiques. En réalité, FTP n’est pas seulement un protocole technique à maîtriser, c’est aussi un élément dans une chaîne plus large de sécurité numérique que chaque acteur doit envisager avec lucidité.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.