La sécurité des réseaux ne se contente plus de barrages et de murs élevés ; elle habite désormais dans les zones d’ombre, là où le moindre accès peut devenir un exploit. Dans un monde où chaque connexion est un pont potentiellement vulnérable, le modèle Zero Trust incarne cette transition subtile mais radicale : ne plus jamais faire confiance par défaut, où que l’on soit, quoi que l’on fasse. Pourtant, entre les infrastructures hybrides, les clouds multiples et les utilisateurs dispersés, comment assurer cette promesse sans céder ni en souplesse ni en protection ? C’est là que le ZTNA universel entre en scène, proposant une vision intégrée, fluide et cohérente de l’accès réseau.

Ce concept fait plus que sécuriser, il réconcilie exigences opérationnelles et impératifs de confiance, offrant un cadre où chaque interaction est reconsidérée dans sa complexité. Comprendre cette approche, c’est saisir comment s’affranchir des compromis habituels et instaurer une rigueur nouvelle, portée par une technologie qui ne fait pas de distinction entre l’intérieur et l’extérieur du système. Une révolution discrète et puissante, bientôt inévitable.

Les failles des réseaux traditionnels face aux accès distants

Le point d’entrée des réseaux d’entreprise reste une vulnérabilité largement exploitée. Sous la pression du télétravail et des ressources dispersées dans le cloud, les systèmes basés sur des VPN classiques présentent des limites évidentes. Ces réseaux reposent souvent sur une confiance implicite une fois l’accès accordé, ce qui expose à des risques d’intrusions difficiles à détecter. Un attaquant qui parvient à contourner ce pare-feu initial peut circuler librement à l’intérieur, passant d’une ressource à une autre sans rencontrer de véritables barrières.

C’est là qu’émerge le concept de Zero Trust Network Access universel – une perspective radicalement différente où la confiance n’est jamais accordée, même à l’intérieur du périmètre supposé sécurisé. Voyez ça comme un système qui redéfinit intégralement la manière de contrôler les accès plutôt que de simplement sécuriser un point d’entrée.

Comment fonctionne le ZTNA universel ?

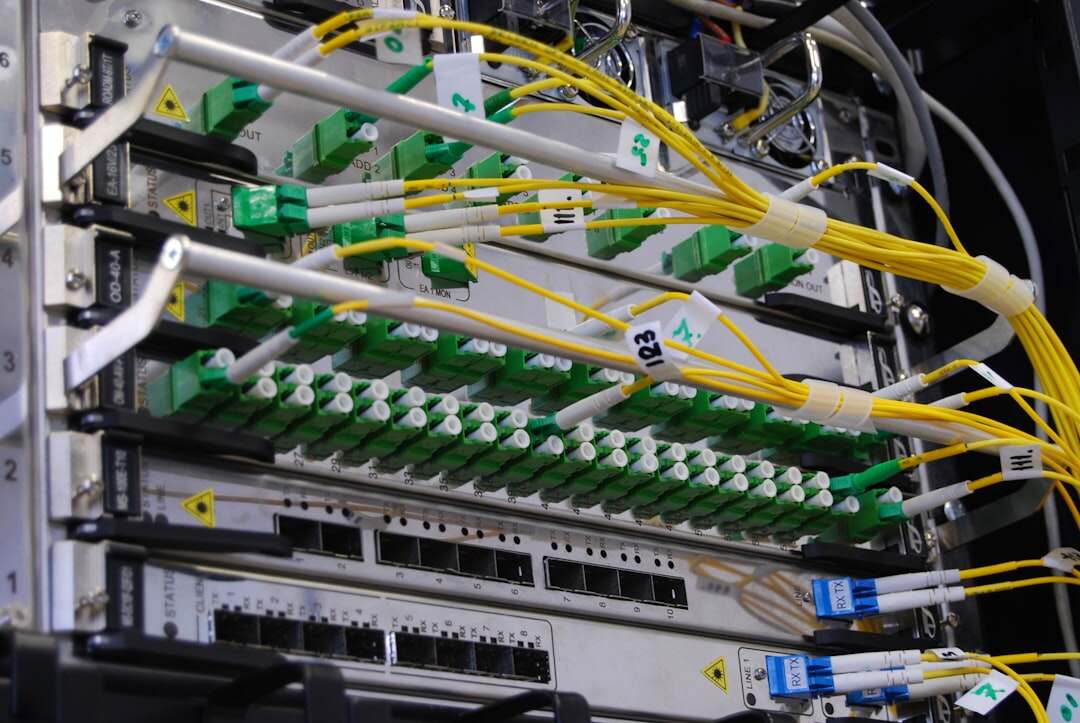

Le modèle Zero Trust Network Access (ZTNA) se fonde sur un principe simple et pourtant révolutionnaire : ne jamais faire confiance par défaut, toujours vérifier. Chaque requête d’accès est scrutée, quel que soit l’utilisateur ou la localisation. Universal ZTNA étend ce contrôle sur toutes les ressources réseau, qu’elles soient sur site, dans le cloud privé, public ou via des applications SaaS.

Techniquement, cela implique une authentification multifactorielle stricte, un chiffrement renforcé et une segmentation fine des accès. Par exemple, une ressource critique n’est accessible qu’après un ensemble rigoureux de contrôles d’identité et de contexte, comme la localisation géographique, le type de terminal, ou encore le niveau de risque détecté en temps réel.

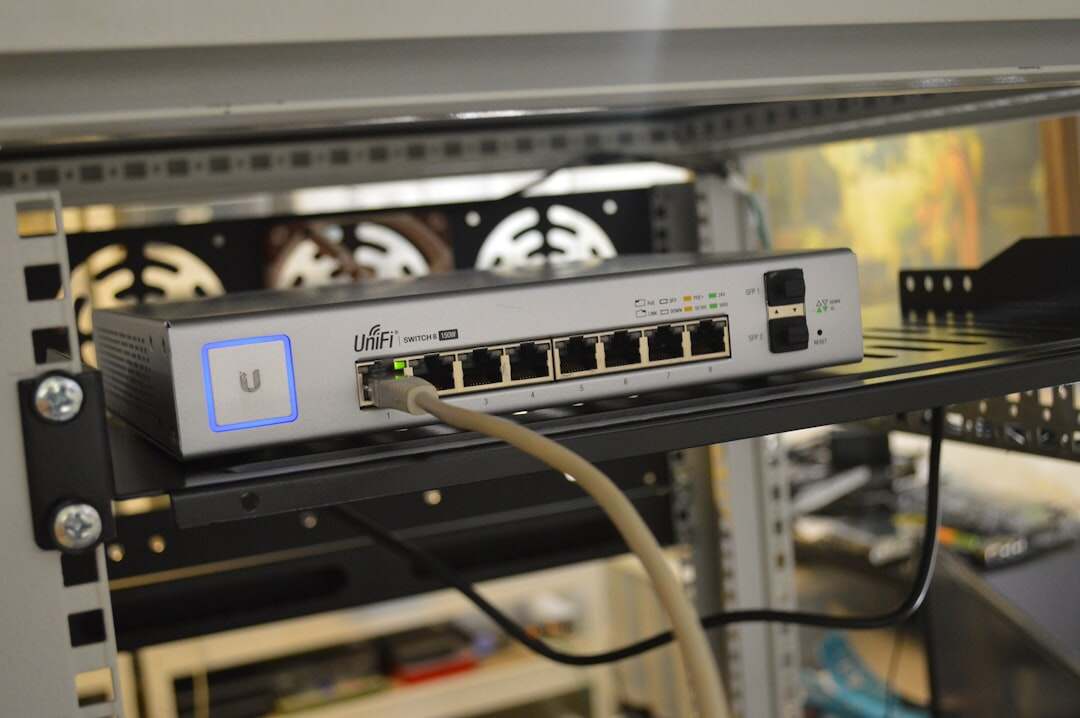

Cette architecture fonctionne souvent en conjonction avec des technologies comme le SD-WAN, qui optimise le trafic tout en respectant les règles de sécurité dynamiques. Le lien avec les systèmes VPN traditionnels est maintenu, mais en remplaçant l’approche périmétrique par un modèle intégré, où chaque point d’accès est traité indépendamment, même celui situé au sein du datacenter.

Les enjeux derrière cette évolution

Pourquoi cette méthode séduit-elle ? Parce qu’elle agit là où les approches classiques montrent leurs limites. Avec les VPN, on voit souvent une sécurisation insuffisante des connexions notamment en télétravail, comme montré dans des analyses de réseaux privés virtuels. Universal ZTNA évite les failles liées à un seul mot de passe ou à une session VPN ouverte trop longtemps.

En matière de gestion, cela change tout : d’un côté, une meilleure visibilité et un contrôle granulaire sur qui accède à quoi, comment, et quand. De l’autre, une simplification des règles de sécurité puisque la même politique s’applique uniformément, qu’il s’agisse d’un employé au bureau ou à distance.

Les normes de conformité sont ainsi mieux respectées, évitant les scénarios où certains systèmes respectent les standards tandis que d’autres échappent à la supervision. L’audit de sécurité gagne en clarté quand une seule et même solution protège l’ensemble des actifs.

Ce que ce changement implique dans la pratique

Concrètement, cela transforme l’expérience utilisateur, qui reste fluide tout en étant contrôlée. On élimine les zones d’ombre habituellement exploitées par les cyberattaquants. Par exemple, au lieu d’une connexion VPN qui peut durer des heures sans renouvellement d’authentification, Universal ZTNA demande régulièrement à l’utilisateur de se réauthentifier, souvent avec deux facteurs différents.

Cela modifie aussi la manière dont les infrastructures réseau sont conçues. Intégrer ZTNA à un SD-WAN permet de gérer la bande passante et les accès simultanément, améliore la résilience et la réactivité du réseau. On évite les coûts liés à la multiplication de systèmes indépendants qui se chevauchent inutilement.

La segmentation fine des réseaux, que l’on peut approfondir via des méthodes décrites dans des analyses comme celle sur la segmentation des réseaux, achève de limiter la surface d’attaque, cloisonnant les accès en fonction des besoins réels.

Sur quels aspects rester vigilant pour l’avenir ?

Universal ZTNA ouvre la voie à un modèle plus sûr, mais cela demande aussi vigilance sur plusieurs points. La gestion des identités et accès devient encore plus centrale, et toute faille ou mauvaise configuration peut avoir un effet domino. L’apprentissage continu des comportements utilisateurs, l’adaptation des règles d’accès, ainsi qu’une supervision proactive sont indispensables.

Par ailleurs, ce contrôle accru soulève des questions éthiques autour de la surveillance et de la vie privée, quand des mesures techniques intrusives deviennent la norme. Trouver l’équilibre entre sécurité et respect des libertés individuelles sera un enjeu majeur, surtout dans les organisations étendues.

Enfin, les évolutions techniques – notamment l’intégration de l’intelligence artificielle pour détecter les anomalies – seront à suivre de près, car elles peuvent amplifier à la fois la puissance des défenses et les risques d’erreur ou d’abus.

Adaptations techniques et innovations à anticiper

Le développement des appliances comme les séries Fortigate 120G ou 400F, dotées d’architectures pensées pour la sécurité réseau avancée, influence directement l’efficacité du ZTNA universel. Ces équipements, en combinant pare-feu nouvelle génération et gestion centralisée des politiques, participent à rendre le modèle Zero Trust accessible et robuste dans des environnements complexes.

Par ailleurs, l’innovation dans les technologies VPN, telles que les approches peer-to-peer (P2P) détaillées dans certains dossiers, continuera d’évoluer avec un focus renforcé sur la protection intégrée et le contrôle granulé des accès.

En résumé, Universal ZTNA représente une étape vers une sécurité moderne, mieux adaptée à la diversité des environnements numériques actuels. Sûrement pas une panacée, mais un changement de paradigme qui transforme nos réseaux en lieux où chaque accès est justifié, contrôlé et revu, à chaque instant.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.