La frontière invisible entre ce qui vous protège et ce qui vous menace se joue en un éclair, dans le silence feutré des échanges numériques. Ce passage qu’on imagine sécurisé, souvent ignoré, c’est celui où un pare-feu prend place. Pas seulement un mur, mais un véritable gardien vigilant, dont la mission est aussi complexe que cruciale.

Dans un univers où chaque paquet de données est une potentielle porte d’entrée pour l’inconnu, comprendre le fonctionnement de ce dispositif révèle une mécanique fine, tissée d’intelligence et de règles précises. Pourtant, ce mécanisme est loin d’être figé : il évolue, s’adapte, interroge les notions mêmes de confiance et d’accès.

Comment un simple flot d’informations peut-il être trié, contrôlé, filtré sans jamais compromettre la fluidité indispensable à nos vies connectées ? Où commence la vigilance et où s’arrête la liberté ?

Au cœur de cet équilibre fragile, vous allez découvrir non seulement comment ce gardien numérique opère, mais aussi pourquoi il demeure la pierre angulaire, parfois méconnue, de toute stratégie de sécurité efficace.

Chaque jour, des millions de données circulent sur les réseaux, des informations parfois sensibles, qui peuvent être la cible d’attaques ou d’intrusions non désirées. Un pare-feu, en apparence simple, joue un rôle déterminant dans la préservation de cette frontière virtuelle entre ce qui est sûr et ce qui ne l’est pas. Pourtant, ce ne sont pas des magiciens – loin de là – mais de vigilants gardiens qui filtrent le trafic en fonction de règles précises. Comprendre comment ils fonctionnent, pourquoi ils continuent d’être pertinents et ce qui évolue dans ce domaine est une nécessité, bien plus que jamais.

Le pare-feu : une barrière entre confiance et incertitude

Un pare-feu est un dispositif – parfois matériel, parfois logiciel – conçu pour surveiller et contrôler le trafic réseau entre un réseau interne jugé sûr et d’autres réseaux externes, souvent considérés comme moins fiables. Son rôle est d’examiner chaque paquet de données qui tente d’entrer ou de sortir, puis de décider, selon un ensemble de règles prédéfinies, s’il doit laisser passer ou bloquer ces données.

Ce système s’appuie essentiellement sur plusieurs critères : adresses IP sources et destinations, numéros de ports utilisés – qui indiquent le type de service ou d’application qui communique – et protocole employé. C’est un peu comme un vigile à l’entrée d’un bâtiment, qui contrôle les badges selon des horaires et des autorisations précises.

Le filtrage des paquets : simplicité et limites

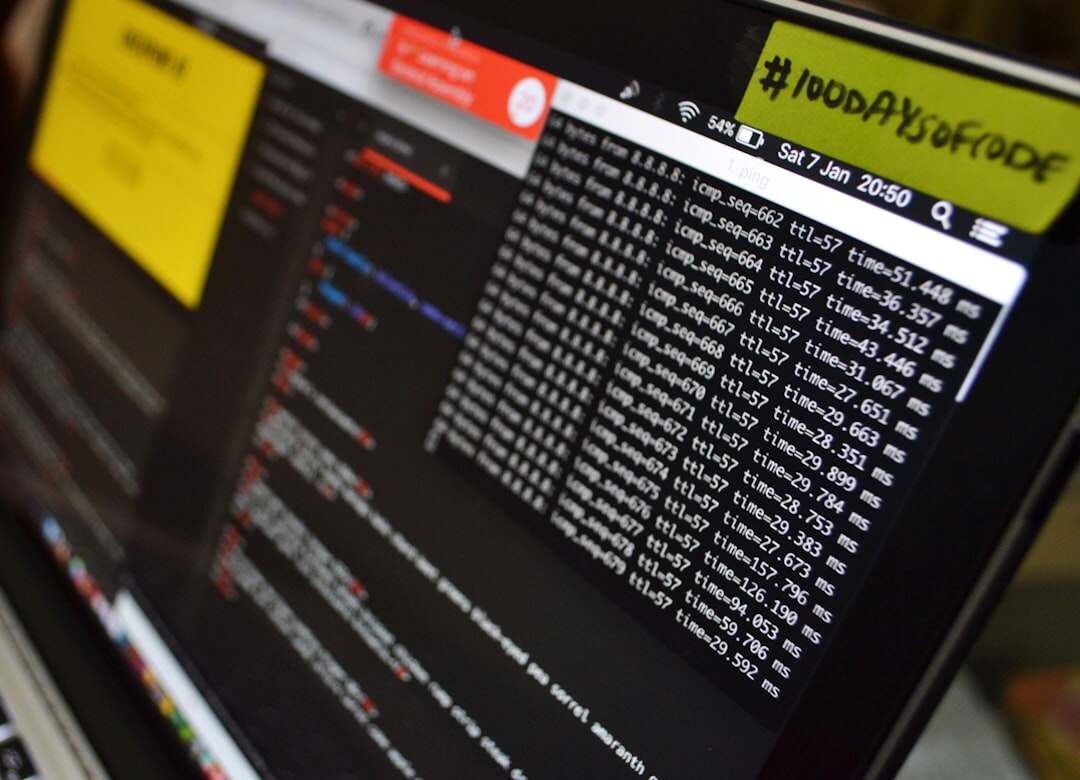

Dans sa forme la plus basique, le pare-feu fonctionne par filtrage des paquets. Chaque paquet est analysé indépendamment, sur la base de ces informations contenues dans son en-tête. Le pare-feu va alors bloquer ou autoriser le paquet. Cette approche, appliquée par les premiers pare-feux appelés « sans état », est rapide, mais ne prend pas en compte le contexte ou la séquence des échanges, ce qui crée des failles.

Un peu comme un agent qui regarderait un courrier sans connaitre son historique, il ne peut pas toujours détecter les intentions malveillantes cachées dans la continuité ou le contenu.

L’évolution vers une inspection intelligente des communications

Pour pallier ces limites, les pare-feux ont évolué vers ce qu’on appelle les pare-feux « avec état ». Ils suivent l’état des connexions ouvertes, analysant le contexte plutôt que des paquets isolés. Ils savent si une requête fait partie d’une session déjà établie, ce qui rehausse la pertinence des décisions.

Pensons à un guichetier qui se souvient des visiteurs réguliers et de leurs attentes – l’efficacité augmente, mais le risque persiste quand certaines connexions malicieuses exploitent ces règles.

Approfondir l’analyse avec les pare-feux proxy et de nouvelle génération

Pour aller encore plus loin, les pare-feux dites de troisième génération ou proxy interceptent complètement les communications entre client et serveur. Ils agissent comme intermédiaires, lisant non seulement les entêtes mais aussi une part du contenu pour appliquer des politiques très fines. Ils filtrent par exemple les URL, bloquent certains types de requêtes, ce qui renforce la sécurité.

Les pare-feux dites « de nouvelle génération » (NGFW) poussent ce principe encore plus loin en intégrant la détection d’intrusions, la prévention contre les fuites de données, et même des analyses basées sur l’intelligence artificielle pour repérer des anomalies plus subtiles et adaptées au paysage actuel des menaces.

Ces méthodes nécessitent une puissance de calcul significative, mais elles préservent mieux le réseau contre des attaques sophistiquées, notamment dans des environnements hybrides ou en cloud.

Le rôle de la traduction d’adresses et des VPN

Les pare-feux ne se limitent pas à filtrer. Ils jouent souvent un rôle dans la sécurité par la fonction dite de traduction d’adresses réseau (NAT). Cette fonction masque les adresses IP des appareils internes en une adresse publique unique, réduisant la surface d’attaque et rendant plus complexe la traçabilité individuelle des dispositifs.

Par ailleurs, ils peuvent prendre en charge des réseaux privés virtuels (VPN). Les VPN créent des tunnels chiffrés entre un utilisateur distant et un réseau privé, assurant que les données échangées restent confidentielles même sur un réseau public. Cela complète la protection en étendant virtuellement la zone de confiance.

Pourquoi les pare-feux demeurent une pièce maîtresse de la sécurité réseau

Le rôle du pare-feu dépasse la simple barrière. Il limite autant les tentatives d’attaque extérieures que les menaces venant de l’intérieur, comme un application mal configurée qui tenterait d’exfiltrer des données. Leur granularité permet de définir des règles en fonction des besoins spécifiques de chaque organisation.

En pratique, un pare-feu est rarement déployé seul : il fait partie d’un ensemble de mesures complètes, dont les antivirus, la segmentation du réseau, et la surveillance continuelle.

Ce qui signifie pour le futur de la sécurité numérique

Le défi grandissant, avec le développement de l’Internet des objets (IoT) et les architectures réseau réparties, est de maintenir une sécurité efficace sans obstruction excessive de la fluidité du trafic. Le pare-feu devient donc moins un simple filtre que le pivot d’une gestion centralisée, combinée à d’autres technologies.

La prochaine étape réside dans la convergence entre pare-feu, intelligence artificielle et modèles d’accès Zero Trust, où chaque connexion sera vérifiée en permanence en fonction du contexte. L’enjeu est aussi éthique : avec des systèmes qui scrutent en profondeur chaque échange, la question de la vie privée gagne en importance.

En réalité, le pare-feu reste un gardien vigilant, mais il n’est pas infaillible ni omniprésent. Pour aller plus loin dans la compréhension des solutions spécifiques, les fiches techniques fournies sur les séries FortiGate 900G, FortiWiFi 30G ou FortiGate 200G développent des cas concrets d’implémentation riche.

Enfin, il convient de rester attentifs à certaines menaces en constante évolution comme celles liées aux escroqueries autour du Bitcoin ou aux vulnérabilités permettant la fuite DNS qui s’immiscent parfois grâce à des failles non captées par un pare-feu classique.

Un pare-feu, c’est bien plus qu’un simple mur. C’est un vigile aguerri qui, au rythme des menaces, doit continuellement apprendre et s’adapter. Seule une approche intégrée et évolutive permettra de protéger nos réseaux et, au-delà, nos données et nos vies numériques.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.