Dans un monde où chaque clic peut ouvrir la porte à des trésors inestimables, les accès privilégiés représentent autant un…

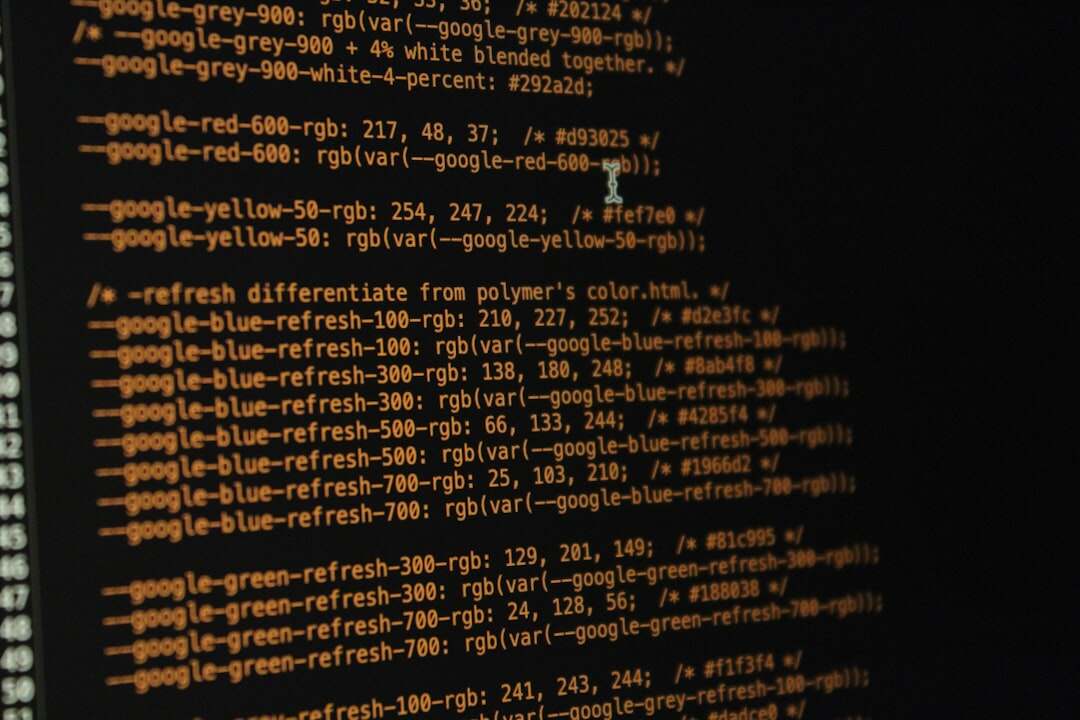

Blog tech

Découvrez notre blog tech : actualités high-tech, tests de gadgets, innovations numériques, IA, cybersécurité et toutes les tendances technologiques du moment.

À l’heure où chaque octet semble vouloir voyager à la vitesse de la lumière, la véritable révolution ne se joue…

Chaque seconde, dans l’ombre numérique, une porte se ferme brutalement sous la menace invisible d’un rançongiciel, un verrou que vous…

Dans un monde où le contenu numérique voyage à la vitesse de la lumière, l’idée même de propriété semble parfois…

Plus nous avançons dans l’ère numérique, plus nos données s’entremêlent dans un vaste réseau invisible, où chaque accès ouvert est…

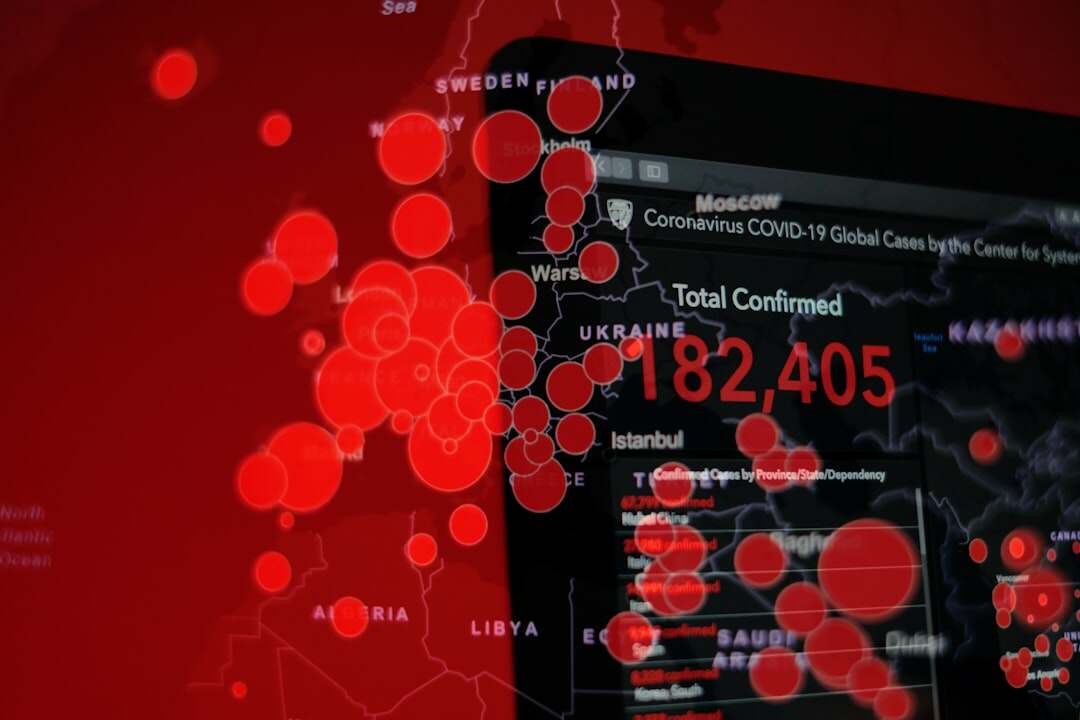

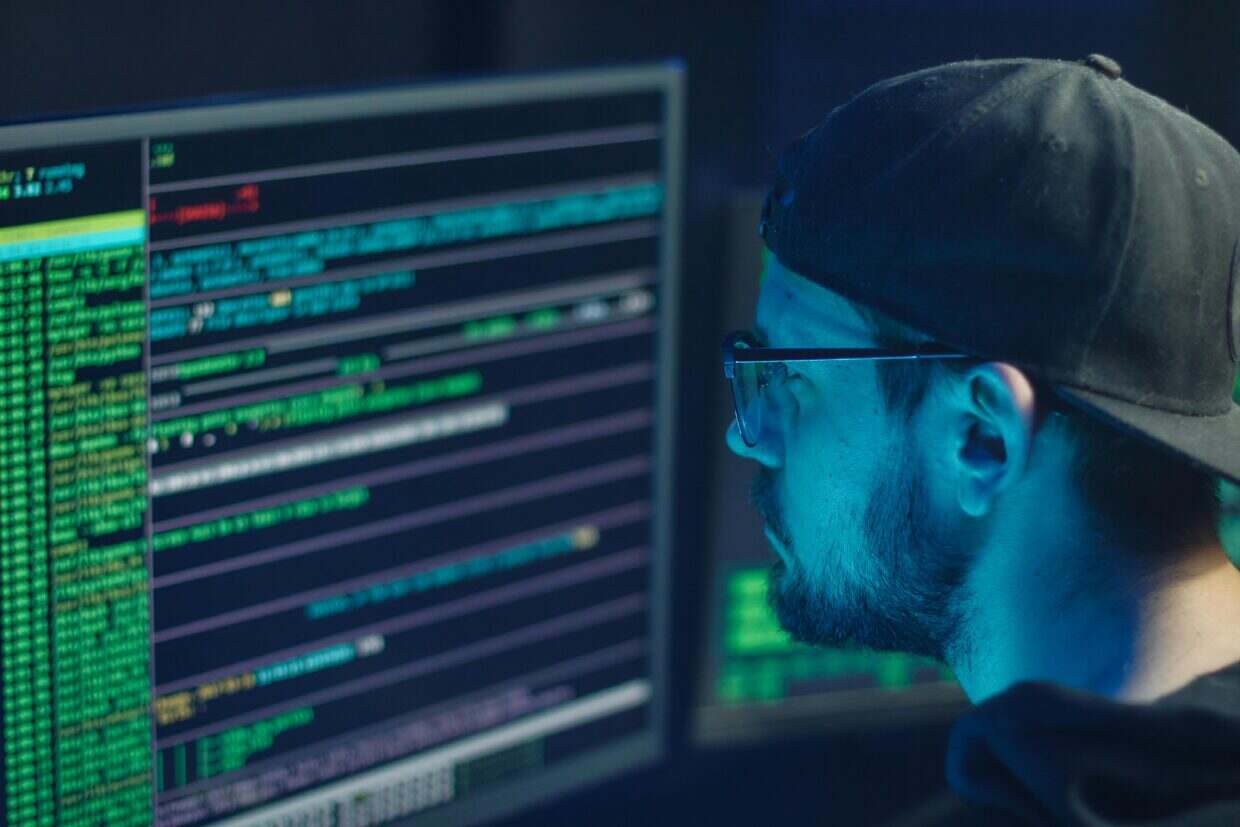

L’explosion des cybermenaces n’a jamais été aussi rapide, et pourtant, la plupart des solutions peinent encore à offrir une visibilité…

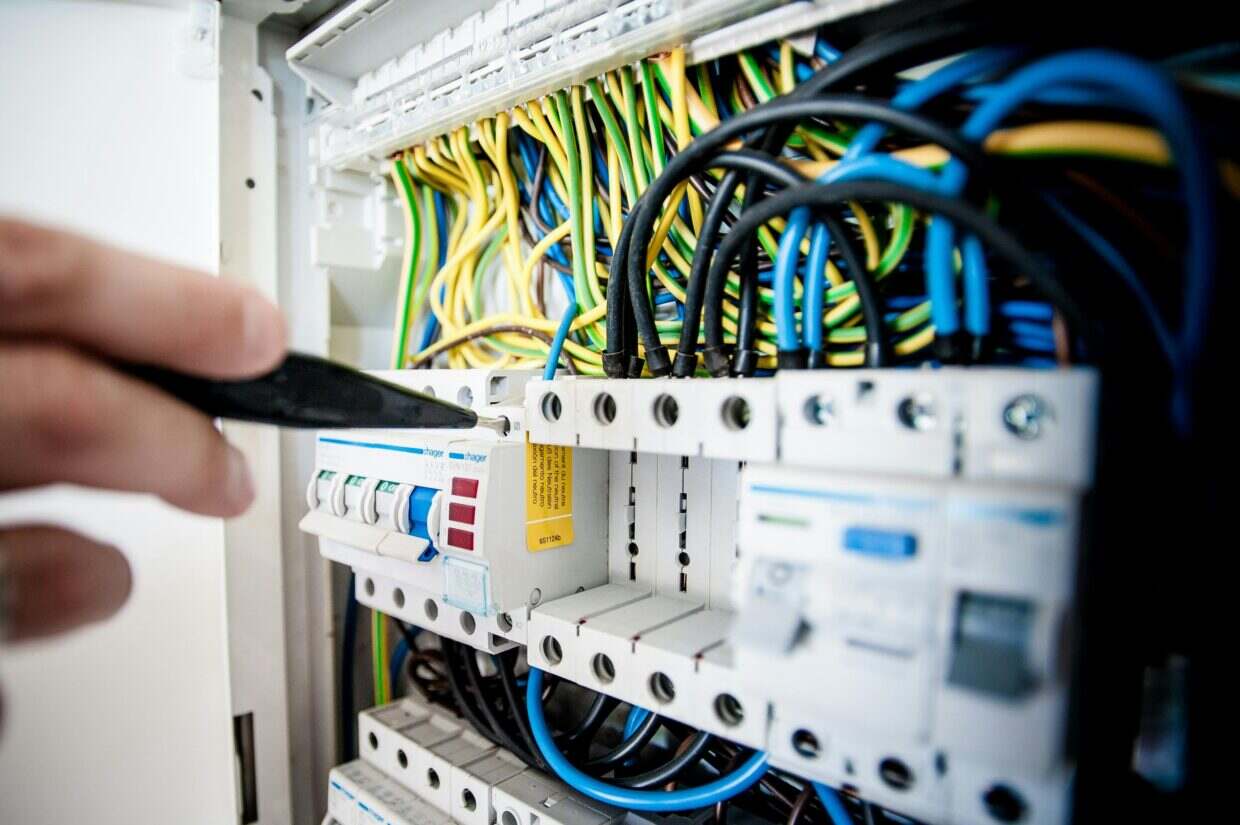

La sécurité des réseaux ne se contente plus de barrages et de murs élevés ; elle habite désormais dans les…

Les réseaux à haute vitesse ne sont pas seulement le moteur invisible de nos connexions numériques ; ils sont les…

Il est fascinant de constater que, malgré toutes les barrières numériques érigées, les données personnelles et professionnelles sont plus vulnérables…

Chaque pixel d’un signal numérique, chaque fragment d’une donnée échappée semble anodin. Pourtant, ils tissent en silence les filets d’un…

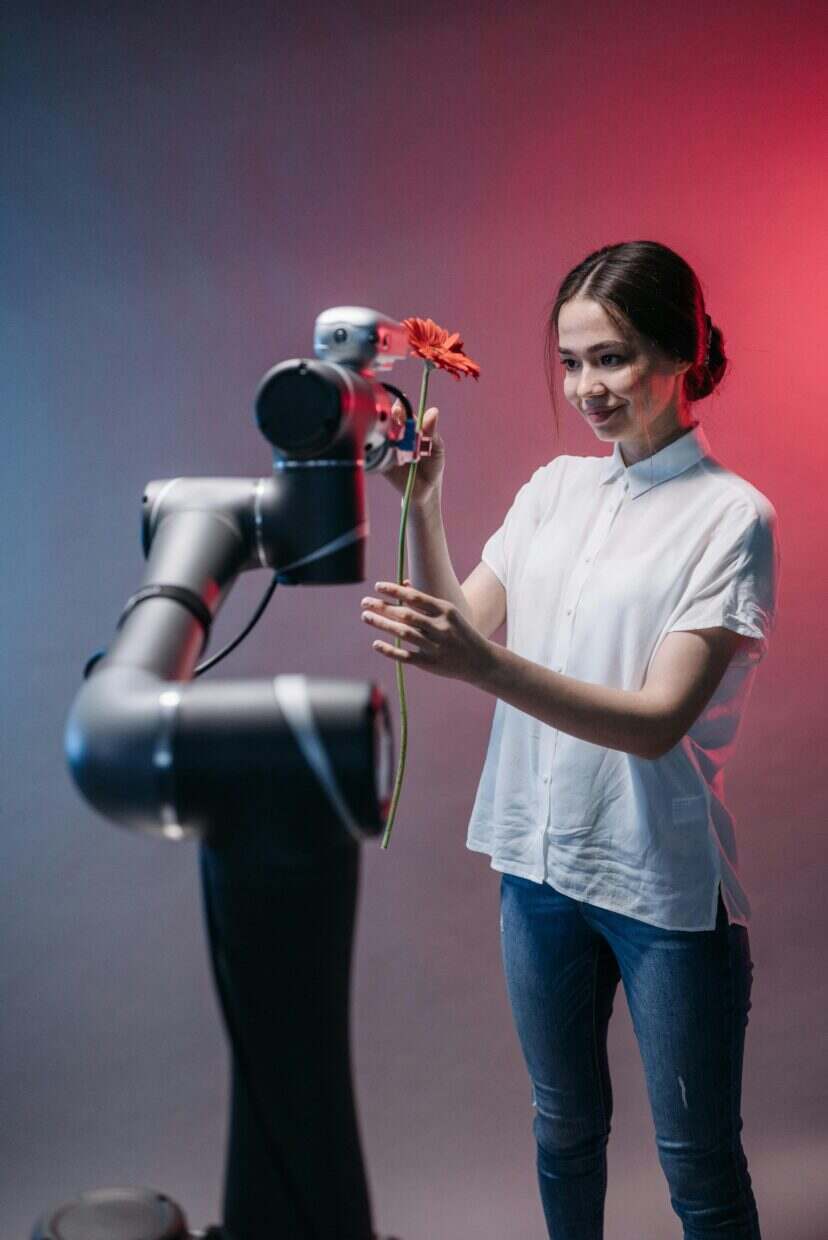

Dans un monde où l’immensité des données pourrait noyer les équipes IT sous un flot ininterrompu d’alertes incessantes, l’idée même…

Il est ironique de constater que l’une des armes les plus puissantes contre la menace croissante des cyberattaques n’est autre…

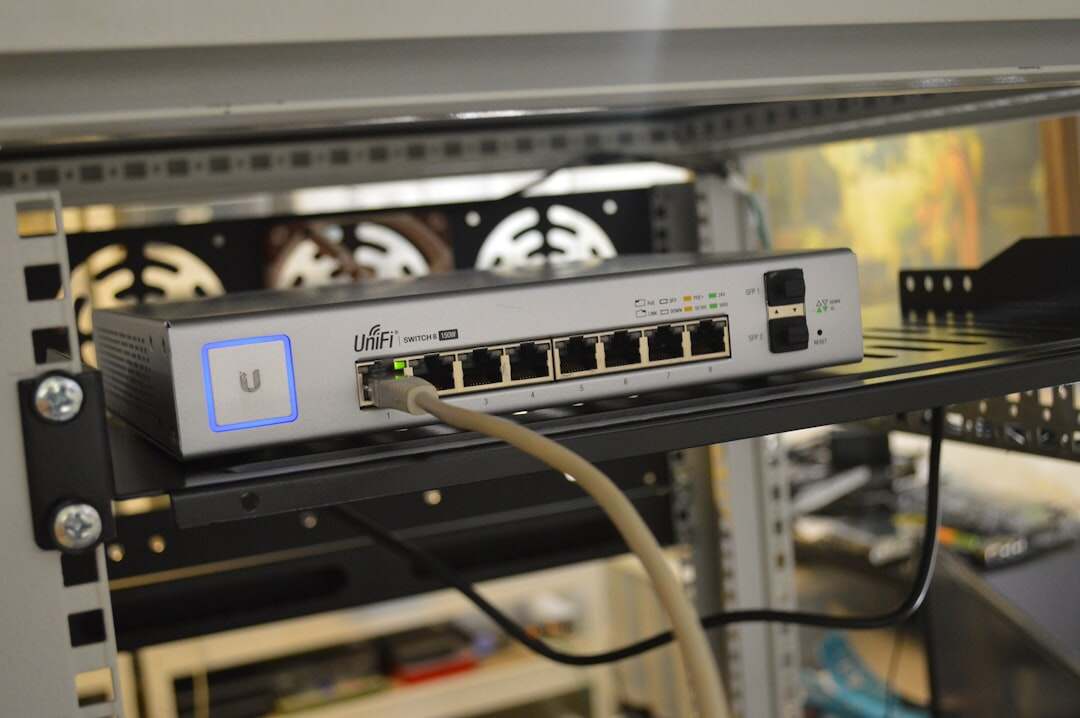

Penser que votre infrastructure informatique peut être à la fois isolée et connectée, sécurisée sans être rigide, voilà un paradoxe…

Dans un monde où chaque connexion peut devenir une faille, les symboles de la cybersécurité ne sont plus de simples…

Internet a démocratisé l’accès à la culture, mais paradoxalement transformé chaque fichier en une proie vulnerable. Derrière l’écran, se joue…

Chaque e-mail que l’on croit recevoir de confiance peut en réalité être une usurpation soigneusement orchestrée, un miroir déformant d’une…

La sécurité, pourtant pensée comme un rempart inébranlable, se révèle souvent une illusion fragile lorsqu’elle n’est pas structurée par des…

Nous vivons à une époque où la puissance informatique, autrefois confinée à des salles remplies de serveurs physiques, glisse doucement…

Chaque seconde, 1,13 milliard d’appels d’API traversent l’internet mondial. Invisibles aux yeux du grand public, ces interfaces sont pourtant le…

Un système censé protéger peut parfois devenir la plus grande vulnérabilité. Alors que tant de dispositifs fonctionnent encore sous des…

La sécurité des informations gouvernementales repose souvent sur des règles que l’on pense simples, mais qui cachent une complexité insoupçonnée.…

Les données, matière invisible et pourtant si vulnérable, circulent sans relâche, traquées par ceux qui savent y puiser sans laisser…

Dans un monde où chaque octet peut devenir une porte dérobée, la simple idée de sécurité numérique paraît souvent une…

Il suffit d’un seul point d’entrée pour que l’intégrité d’un réseau entier bascule dans l’ombre. Ce nomade invisible, le déplacement…

La frontière entre sécurité et performance semble parfois aussi fine qu’une connexion réseau perturbée. Dans un monde où chaque octet…

Il est rare qu’une innovation technologique dévoile avec autant de clarté l’équilibre subtil entre performance et rentabilité. Fortinet Secure SD-WAN…

Chaque seconde peut basculer entre maîtrise absolue et chaos imminent. La conduite d’urgence n’est pas seulement une question de réflexes,…

Dans un monde où la frontière entre sécurité numérique et accessibilité se brouille au rythme effréné des innovations cloud, le…

L’omniprésence des réseaux dans notre quotidien masque souvent une fragilité insoupçonnée, une vulnérabilité silencieuse qui peut bouleverser des systèmes entiers…

La frontière entre militantisme et criminalité numérique s’estompe, et avec elle, une nouvelle forme de lutte s’impose dans l’ombre des…

Au cœur des flux numériques, un acteur discret orchestre la fluidité des échanges, souvent invisible mais absolument indispensable. Le commutateur…

On imagine souvent que protéger sa vie privée en ligne relève de l’invisible, un bouclier impénétrable dressé contre les regards…

Cette vérité retenue en silence : dans un monde numérique où chaque donnée circule à la vitesse de la lumière,…

Le monde numérique, vaste et complexe, repose paradoxalement sur un fragile équilibre : comment garantir la confiance lorsque tout est…

Il est frappant de constater à quel point la menace des attaques DDoS s’immisce insidieusement dans l’infrastructure numérique, parfois imperceptible…

Dans l’ombre numérique où nos données se déplacent à la vitesse de la lumière, la notion de confidentialité semble à…

Nous vivons dans un monde où chaque clic, chaque interaction, génère une vague incessante de données, un torrent que les…

Dans l’ombre de l’immense réseau mondial, une attaque insidieuse peut paralyser des infrastructures entières sans jamais dévoiler son auteur. C’est…

Ce que vous pensez être un simple clic anodin peut en réalité être le cheval de Troie numérique le plus…

L’information la plus précieuse d’aujourd’hui ne voyage plus forcément au plus loin, mais bien au plus proche. Ce renversement radical…

Derrière chaque connexion sécurisée, il y a un gardien invisible qui orchestre un ballet complexe de vérifications et de filtrages.…

Un système peut-il vraiment être infaillible ? En informatique, le défi n’est pas de fuir l’échec, mais de l’embrasser avec…

Dans un monde où les nuages numériques semblent s’étendre sans limite, la sécurité du cloud n’est pas simplement une garantie…

Envie de produire plus et mieux ? Voici les outils de création de contenu qui vont transformer votre quotidien et…

Dans un monde où chaque message s’échange à la vitesse de la lumière, la sécurité de nos communications devient une…

Le code malveillant prend racine dans l’ombre et se déploie là où on l’attend le moins, infiltrant silencieusement les systèmes…

Une identité, ce n’est plus seulement ce que l’on affirme être, mais ce que les autres croient de nous. En…

Invisible mais omniprésente, la menace gagne en sophistication sans jamais s’exposer entièrement. Derrière chaque réseau compromis, un murmure secret circule…

Il est fascinant de constater à quel point la sécurité réseau a basculé d’une simple nécessité technique à un enjeu…

Dans un monde où la personnalisation bat son plein, paradoxalement, la gestion des identités reste souvent cloisonnée, fragmentée, presque chaotique.…

Internet peint un tableau d’opportunités infinies, et pourtant, dans cette toile foisonnante, certains pixels dissimulent des pièges invisibles. La malvertition…