Il est fascinant de constater que, malgré toutes les barrières numériques érigées, les données personnelles et professionnelles sont plus vulnérables que jamais. Derrière chaque écran, derrière chaque clic, s’étendent des

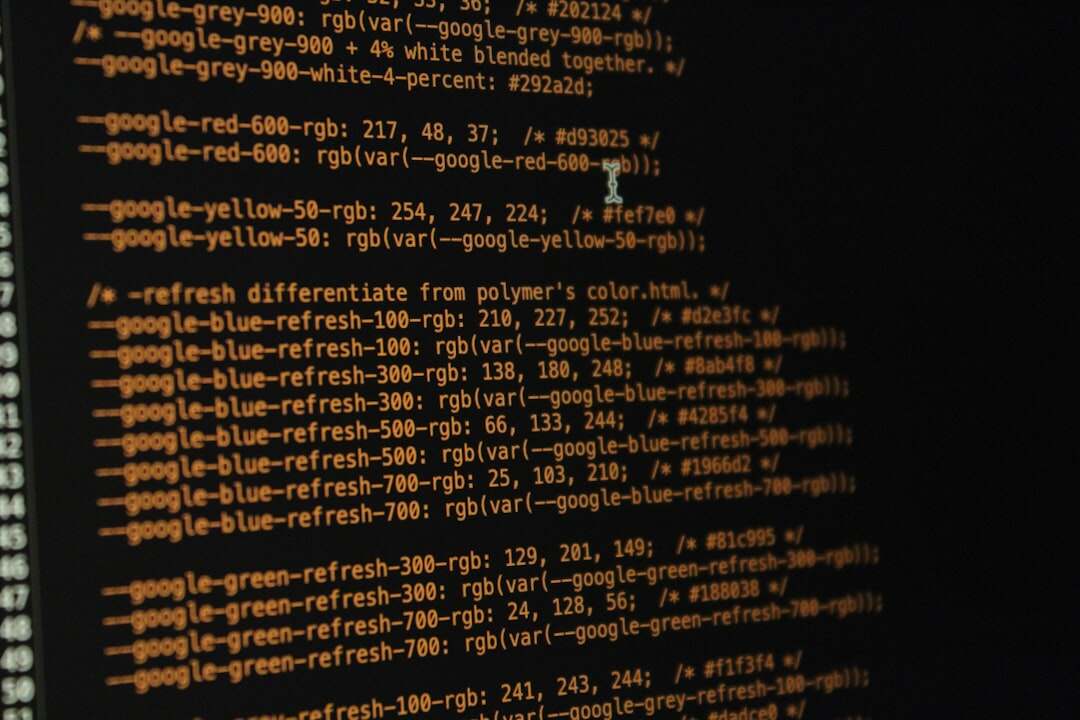

Chaque pixel d’un signal numérique, chaque fragment d’une donnée échappée semble anodin. Pourtant, ils tissent en silence les filets d’un mystère invisible, révélateur des gestes d’ombres dans le monde numérique.

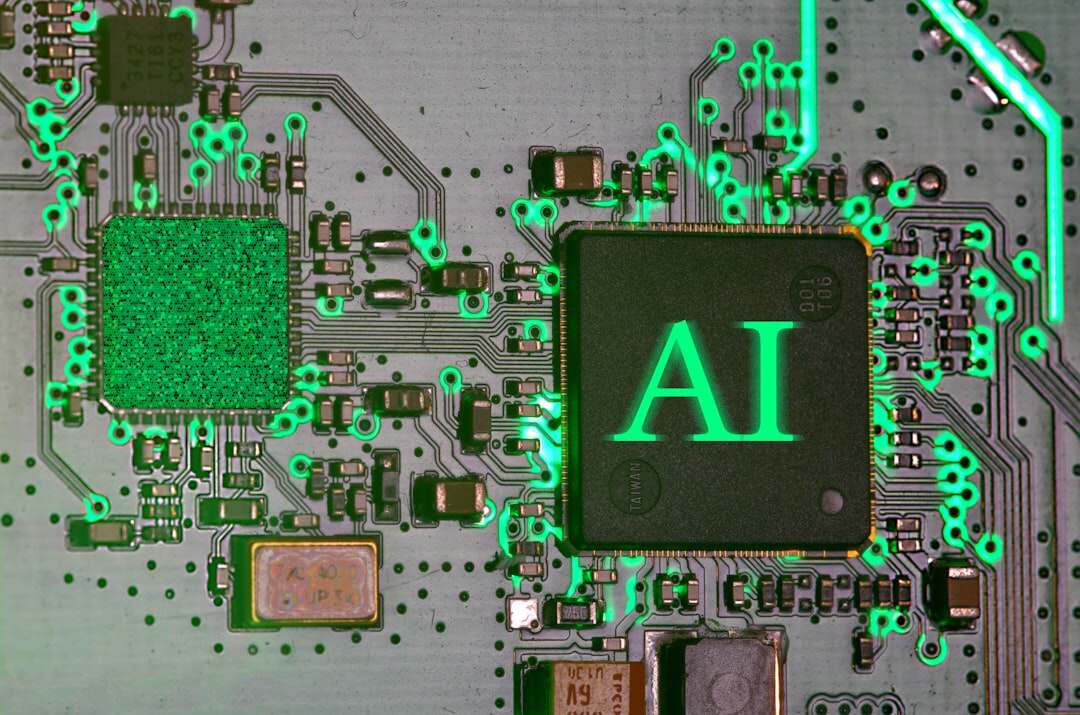

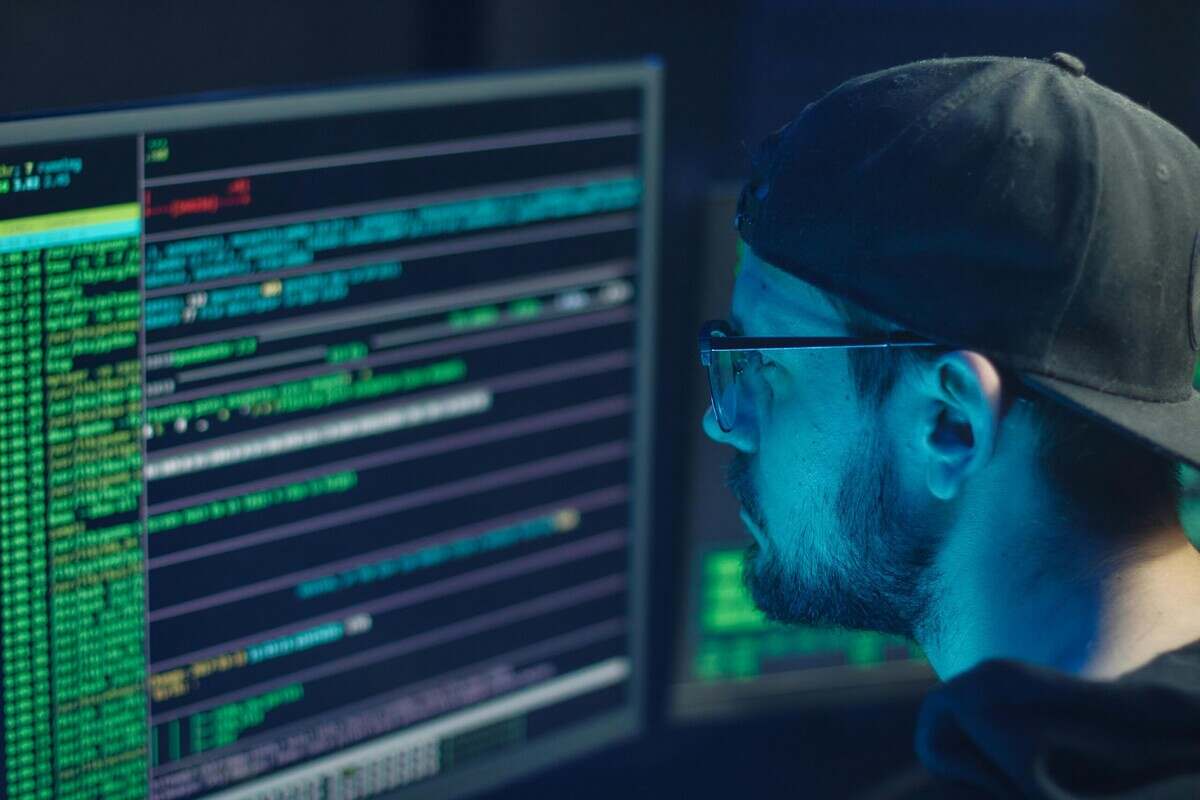

Dans un monde où l’immensité des données pourrait noyer les équipes IT sous un flot ininterrompu d’alertes incessantes, l’idée même de maîtriser cette marée semble presque utopique. Pourtant, c’est précisément

Il est ironique de constater que l’une des armes les plus puissantes contre la menace croissante des cyberattaques n’est autre qu’une technologie souvent accusée de déshumaniser notre monde numérique :

Penser que votre infrastructure informatique peut être à la fois isolée et connectée, sécurisée sans être rigide, voilà un paradoxe que le virtual private cloud, ou VPC, s’efforce de résoudre.

Dans un monde où chaque connexion peut devenir une faille, les symboles de la cybersécurité ne sont plus de simples images, mais des sentinelles numériques gravées dans notre conscience collective.

Internet a démocratisé l’accès à la culture, mais paradoxalement transformé chaque fichier en une proie vulnerable. Derrière l’écran, se joue une bataille discrète où la propriété intellectuelle s’oppose à la

Chaque e-mail que l’on croit recevoir de confiance peut en réalité être une usurpation soigneusement orchestrée, un miroir déformant d’une réalité numérique que nous maîtrisons de moins en moins. Derrière

La sécurité, pourtant pensée comme un rempart inébranlable, se révèle souvent une illusion fragile lorsqu’elle n’est pas structurée par des normes solides. Le NIST, loin d’être un simple cadre bureaucratique,

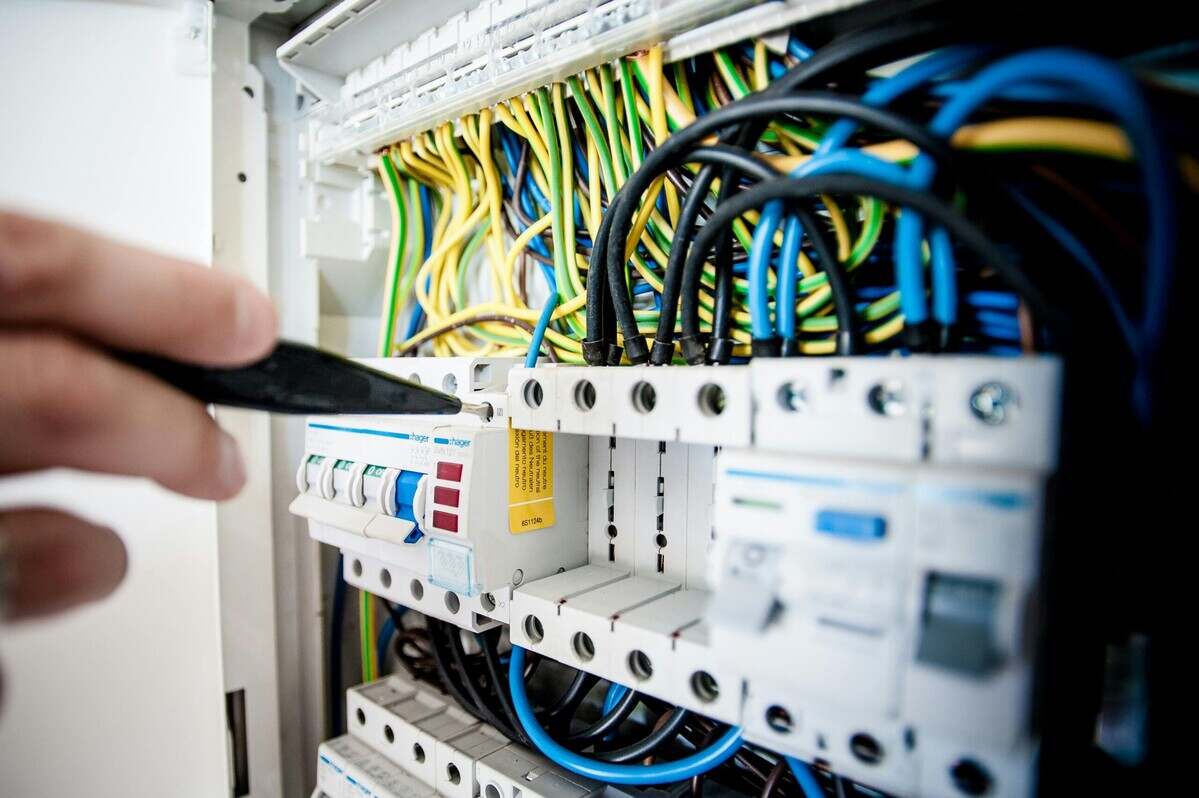

Nous vivons à une époque où la puissance informatique, autrefois confinée à des salles remplies de serveurs physiques, glisse doucement vers un univers intangible et modulable. L’Infrastructure en tant que

Les API se glissent partout, invisibles mais vitales, orchestrant des échanges incessants entre applications, services et utilisateurs. Leur omniprésence transforme chaque interaction numérique en un ballet complexe, où un maillon

Un système censé protéger peut parfois devenir la plus grande vulnérabilité. Alors que tant de dispositifs fonctionnent encore sous des versions obsolètes de Windows, une faille nommée BlueKeep rôde, menaçant

La sécurité des informations gouvernementales repose souvent sur des règles que l’on pense simples, mais qui cachent une complexité insoupçonnée. Derrière l’acronyme FISMA, un univers rigoureux s’organise, à la croisée

Les données, matière invisible et pourtant si vulnérable, circulent sans relâche, traquées par ceux qui savent y puiser sans laisser de trace. Dans ce ballet digital, l’exfiltration s’infiltre discrètement, dérobant

Dans un monde où chaque octet peut devenir une porte dérobée, la simple idée de sécurité numérique paraît souvent une illusion fragile. La quantité de données en mouvement, de connexions

Il suffit d’un seul point d’entrée pour que l’intégrité d’un réseau entier bascule dans l’ombre. Ce nomade invisible, le déplacement latéral, s’immisce avec une discrétion déconcertante, creusant patiemment sa voie

La frontière entre sécurité et performance semble parfois aussi fine qu’une connexion réseau perturbée. Dans un monde où chaque octet compte, la manière dont un flux de données est filtré

Il est rare qu’une innovation technologique dévoile avec autant de clarté l’équilibre subtil entre performance et rentabilité. Fortinet Secure SD-WAN n’est pas simplement une solution parmi d’autres ; son impact

Chaque seconde peut basculer entre maîtrise absolue et chaos imminent. La conduite d’urgence n’est pas seulement une question de réflexes, c’est une danse complexe entre le cerveau, le véhicule et

Dans un monde où la frontière entre sécurité numérique et accessibilité se brouille au rythme effréné des innovations cloud, le VPN cloud s’impose comme une énigme technique aussi fascinante que

L’omniprésence des réseaux dans notre quotidien masque souvent une fragilité insoupçonnée, une vulnérabilité silencieuse qui peut bouleverser des systèmes entiers en un instant. Dans cet univers complexe, chaque octet qui

La frontière entre militantisme et criminalité numérique s’estompe, et avec elle, une nouvelle forme de lutte s’impose dans l’ombre des réseaux : le hacktivisme. Ce mélange de piratage et d’activisme

Au cœur des flux numériques, un acteur discret orchestre la fluidité des échanges, souvent invisible mais absolument indispensable. Le commutateur Ethernet n’est pas simplement un composant réseau parmi d’autres ;

On imagine souvent que protéger sa vie privée en ligne relève de l’invisible, un bouclier impénétrable dressé contre les regards indiscrets. Pourtant, derrière cette illusion rassurante se cache une faille

Cette vérité retenue en silence : dans un monde numérique où chaque donnée circule à la vitesse de la lumière, la sécurité ne se conçoit pas uniquement comme une forteresse

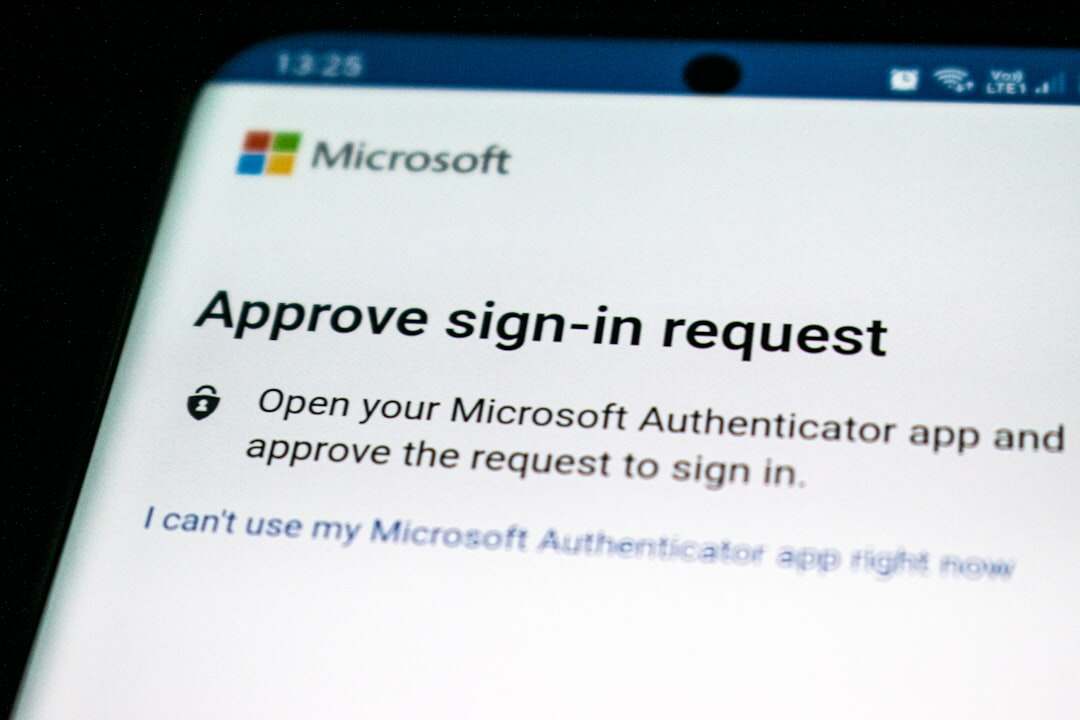

Le monde numérique, vaste et complexe, repose paradoxalement sur un fragile équilibre : comment garantir la confiance lorsque tout est accessible, immédiatement, à l’autre bout du réseau ? Derrière chaque

Il est frappant de constater à quel point la menace des attaques DDoS s’immisce insidieusement dans l’infrastructure numérique, parfois imperceptible jusqu’au moment fatal. Derrière cette façade d’une simple surabondance de

Dans l’ombre numérique où nos données se déplacent à la vitesse de la lumière, la notion de confidentialité semble à la fois cruciale et insaisissable. On navigue chaque jour entre

découverte des datacenters hyperscale : une révolution dans le stockage et le traitement des données

Nous vivons dans un monde où chaque clic, chaque interaction, génère une vague incessante de données, un torrent que les infrastructures classiques peinent à contenir. Derrière ce flux numérique colossal,

Dans l’ombre de l’immense réseau mondial, une attaque insidieuse peut paralyser des infrastructures entières sans jamais dévoiler son auteur. C’est le paradoxe de la cyberattaque Smurf : une menace ancienne

Ce que vous pensez être un simple clic anodin peut en réalité être le cheval de Troie numérique le plus insidieux de notre époque. Le clickjacking, cette technique sournoise, exploite

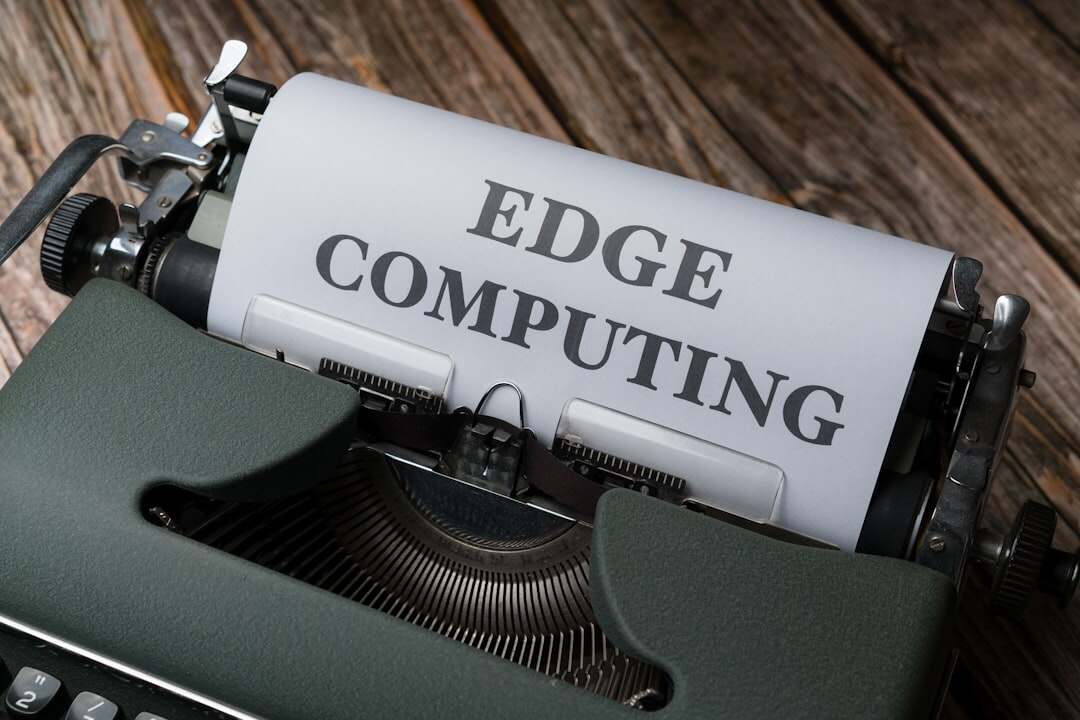

L’information la plus précieuse d’aujourd’hui ne voyage plus forcément au plus loin, mais bien au plus proche. Ce renversement radical du paradigme classique—où tout devait transiter en masse vers des

Derrière chaque connexion sécurisée, il y a un gardien invisible qui orchestre un ballet complexe de vérifications et de filtrages. Ce gardien, c’est le pare-feu proxy, un filtre souvent méconnu

Un système peut-il vraiment être infaillible ? En informatique, le défi n’est pas de fuir l’échec, mais de l’embrasser avec la maîtrise d’un funambule. Derrière chaque écran qui ne s’éteint

Dans un monde où les nuages numériques semblent s’étendre sans limite, la sécurité du cloud n’est pas simplement une garantie technique, mais une frontière mouvante, fragile et pourtant indispensable. Derrière

Dans un monde où chaque message s’échange à la vitesse de la lumière, la sécurité de nos communications devient une énigme paradoxale : plus nos données voyagent vite, plus elles

Le code malveillant prend racine dans l’ombre et se déploie là où on l’attend le moins, infiltrant silencieusement les systèmes qui façonnent notre quotidien numérique. Derrière chaque attaque, une danse

Une identité, ce n’est plus seulement ce que l’on affirme être, mais ce que les autres croient de nous. En quelques clics, des informations intimes, jusque-là confinées à l’intimité numérique

Invisible mais omniprésente, la menace gagne en sophistication sans jamais s’exposer entièrement. Derrière chaque réseau compromis, un murmure secret circule — un canal dissimulé qui orchestre sans relâche, reliant machines

Il est fascinant de constater à quel point la sécurité réseau a basculé d’une simple nécessité technique à un enjeu stratégique d’une complexité inédite. Dans cet univers en perpétuelle évolution,

Dans un monde où la personnalisation bat son plein, paradoxalement, la gestion des identités reste souvent cloisonnée, fragmentée, presque chaotique. Pourtant, chaque interaction client est une porte ouverte sur une

Internet peint un tableau d’opportunités infinies, et pourtant, dans cette toile foisonnante, certains pixels dissimulent des pièges invisibles. La malvertition s’immisce silencieusement, brouillant la frontière entre publicité et menace. Un

Le développement logiciel, jadis un labyrinthe complexe de machines et de configurations, est désormais à portée de main grâce à une révolution silencieuse : le PaaS. Derrière cet acronyme se

Dans un univers où les cybermenaces prolifèrent à une vitesse quasi exponentielle, les équipes de sécurité sont confrontées à un paradoxe saisissant : comment réagir avec agilité face à une

Chaque révolution technologique porte en elle l’écho d’un futur déjà là. Au cœur de ce changement, un spectre d’applications s’élargit — de l’industrie intelligente à la réalité augmentée, jusqu’aux territoires

Alors que la frontière entre connectivité agile et sécurité robuste semble s’effacer à chaque instant, une révolution silencieuse s’opère dans l’univers des réseaux d’entreprise. À l’heure où les menaces évoluent

Chaque jour, des milliers d’organisations pensent maîtriser leur sécurité numérique, persuadées que leurs outils suffisent à les protéger. Pourtant, dans l’ombre de cette confiance sommeille une réalité souvent ignorée :

Le bitcoin, cette monnaie numérique insaisissable, s’extrait dans l’ombre des machines que nous croyons dominer. Derrière chaque transaction validée, une course silencieuse et sans merci s’engage, où la puissance de

Dans l’ombre numérique où vos appareils se meuvent chaque jour, une menace insidieuse grandit sans bruit. Invisible, silencieuse, elle puise dans la puissance de vos outils, dérobant ce que vous

Dans un monde où chaque clic, chaque mouvement numérique, tisse une toile invisible, la souveraineté de nos données devient un champ de bataille mystérieux. Derrière l’apparente facilité d’accès à l’information

Les mots de passe, conçus comme la clé de nos mondes numériques, se révèlent souvent des serrures bien trop fragiles. Une simple fuite, un clic imprudent, et c’est tout un