En Train De Lire: Comprendre les attaques par ransomware et les stratégies de prévention

-

01

Comprendre les attaques par ransomware et les stratégies de prévention

Comprendre les attaques par ransomware et les stratégies de prévention

Chaque seconde, dans l’ombre numérique, une porte se ferme brutalement sous la menace invisible d’un rançongiciel, un verrou que vous seul semblez pouvoir déverrouiller — à condition de payer. Pourtant, ce n’est pas tant la perte d’accès qui inquiète le plus, mais bien ce vertige diffus : sommes-nous vraiment à la merci de ces maîtres du chiffrement, ou reste-t-il une marge pour reprendre le contrôle ? Dans ce jeu de forces invisibles, la mécanique des attaques par ransomware dépasse le simple fait divers et invite à une compréhension profonde des stratégies capables de déjouer ce chantage numérique. Entre innovation malveillante et intelligence défensive, il s’agit ici de plonger au cœur d’un affrontement qui redessine les limites de notre sécurité digitale et, plus encore, notre capacité à anticiper le piège avant qu’il ne se referme.

Les attaques par ransomware : une menace persistante et croissante

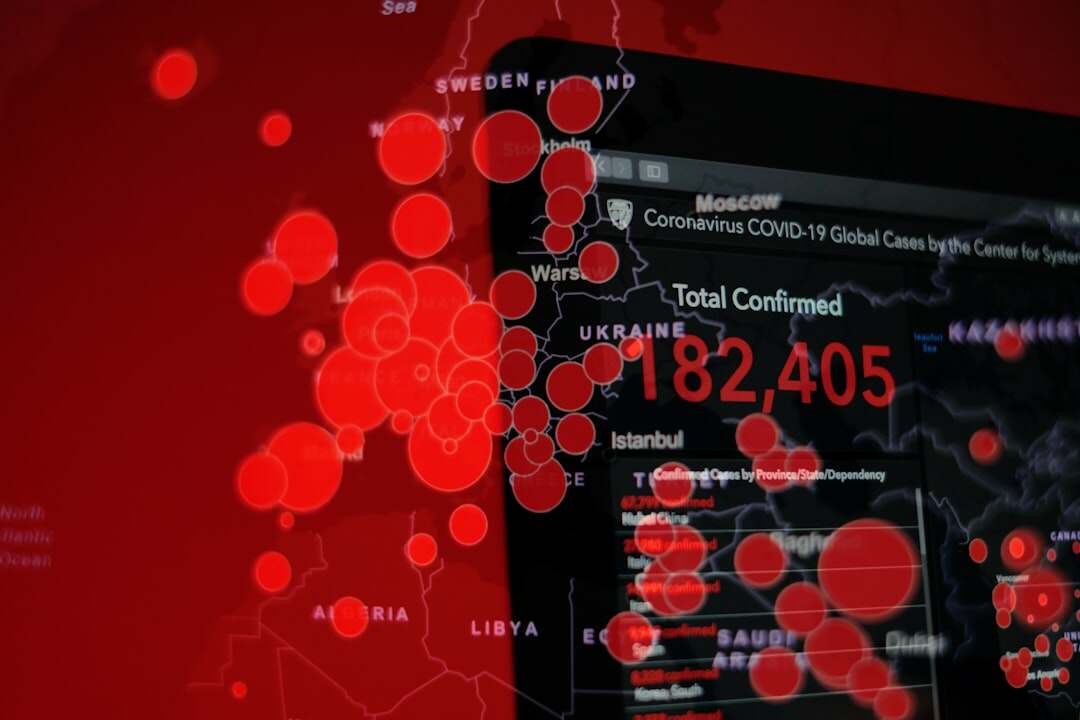

Les attaques par ransomware ont explosé ces dernières années, touchant de nombreuses organisations à travers le monde. Par exemple, en 2021, près de 68,5 % des entreprises ont été victimes de ce type d’attaque. Ces logiciels malveillants paralysent les systèmes informatiques en cryptant les données essentielles et exigent une rançon pour restituer l’accès. L’ampleur de ces incidents ne faiblit pas. Un cas récent notable est celui de l’entreprise pétrolière Oil India, ciblée en avril 2022 avec une demande de rançon de 7,5 millions de dollars. Plutôt que de céder à la pression financière, cette société a sollicité une aide officielle, ce qui illustre les enjeux complexes liés à ce type de menace.

Comment fonctionnent les ransomwares ? Mécanismes et techniques

Un ransomware est conçu pour bloquer l’accès aux fichiers ou à un système entier, via un chiffrement fort, empêchant ainsi toute utilisation normale. Cette paralysie sert de levier pour extorquer de l’argent. En réalité, l’attaque démarre souvent par une faille exploitée dans le système, un clic sur un lien malveillant, ou une vulnérabilité comme celles vues dans les dépassements de tampon, que l’on peut comprendre davantage en consultant le dépassement de tampon.

Une fois que le ransomware s’installe, il chiffre les données locales, parfois même celles d’un serveur connecté, rendant l’accès impossible sans la clé de déchiffrement, détenue par les cybercriminels. Ces attaques peuvent aussi s’appuyer sur des failles connues, à l’instar de la menace BlueKeep, une vulnérabilité qui continue de représenter un risque pour certains systèmes Windows peu patchés.

Pourquoi les ransomwares posent-ils un véritable problème ?

Au-delà de la simple interruption des activités, ces cyberattaques ont un coût financier et opérationnel très élevé. Les entreprises doivent faire face à de longues périodes d’indisponibilité, à la perte potentielle de données sensibles et à une atteinte à leur réputation. En réalité, ce n’est pas seulement un problème technologique, mais aussi un véritable casse-tête en termes de gestion de crise et de politique interne.

Sans compter que céder au versement de la rançon n’assure en rien le retour à la normale. Les attaquants peuvent garder une porte dérobée dans le réseau, ou même revendre les données sensibles volées. Ainsi, la simple réaction après attaque reste un dilemme majeur pour de nombreuses organisations.

Ce que les ransomwares changent dans l’univers de la cybersécurité

La montée en puissance des ransomwares redéfinit les priorités en cybersécurité. La protection ne repose plus uniquement sur un pare-feu ou un antivirus, mais sur une approche plus globale. Elle inclut la gestion proactive des vulnérabilités, comme détaillé dans cet article sur l’évaluation des vulnérabilités, une étape souvent sous-estimée. Le chiffrement, quand il est utilisé correctement, devient une couche clé de protection, notamment si on s’appuie sur des protocoles robustes comme le chiffrement PGP.

En réalité, il faut aussi considérer que les ransomwares en tant que service démocratisent cette menace. Des groupes peu expérimentés peuvent désormais lancer des attaques via des plateformes dédiées, rendant l’écosystème malveillant plus accessible et plus difficile à combattre.

Surveiller et préparer l’avenir : les défis au cœur des ransomwares

Ce qui inquiète les experts, c’est l’évolution constante des méthodes d’attaque. Les attaquants innovent régulièrement, utilisant des techniques sophistiquées pour s’infiltrer, masquer leurs actions et maximiser leurs gains financiers. La question du paiement des rançons soulève aussi des débats éthiques et sociétaux profonds. Payer signifie encourager ces activités criminelles, mais refuser peut coûter cher à une organisation et à ses partenaires.

L’adaptation permanente des moyens de défense reste donc nécessaire. La sensibilisation des utilisateurs, la surveillance continue des réseaux et la mise en place de procédures de récupération rapides sont indispensables pour se prémunir efficacement contre ces menaces. En somme, une vision lucide et critique doit guider la réflexion sur les ransomwares, afin d’éviter l’engrenage des pertes et des compromissions répétées.

Enfin, penser la sécurité comme un tout est vital : comprendre les malwares, leur fonctionnement général, permet de mieux se défendre globalement. Pour cela, une ressource précieuse détaille le fonctionnement des malwares en général, ce qui complète parfaitement la compréhension des ransomwares.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.