Les mots de passe, conçus comme la clé de nos mondes numériques, se révèlent souvent des serrures bien trop fragiles. Une simple fuite, un clic imprudent, et c’est tout un univers personnel ou professionnel qui s’expose au regard d’intrus invisibles. Pourtant, face à cette vulnérabilité, la solution ne réside pas dans un déroulement infini de complexités, mais dans l’ajout d’une étape, discrète mais décisive. L’authentification à deux facteurs, en doublant ce que nous savons par ce que nous possédons, bouscule la traditionnelle confiance accordée aux seuls mots de passe.

Ce qui semble à première vue n’être qu’un détail technique, impose en réalité une redéfinition profonde de notre rapport à la sécurité numérique. Mais jusqu’où cette double clé est-elle vraiment capable de protéger ? Peut-on réellement empêcher un pirate déterminé avec ce simple mécanisme ? C’est dans cette zone d’ambiguïté que se joue l’efficacité réelle de la 2FA.

Ce qui suit n’est pas juste un exposé sur un outil de cybersécurité, mais une invitation à saisir comment une couche supplémentaire, presque invisible, transforme le fragile en robuste, sans alourdir l’expérience. Entre promesses de protection accrue et limites inattendues, comprendre l’authentification à deux facteurs, c’est pénétrer au cœur d’une stratégie essentielle face à la sophistication croissante des menaces numériques.

Les limites du mot de passe et l’émergence de l’authentification à deux facteurs (2FA)

Le mot de passe seul a longtemps été le gardien des accès numériques. Pourtant, derrière cette simplicité se cache une faille majeure : la facilité avec laquelle il peut être dérobé, deviné ou intercepté. Phishing, fuites massives de données, réutilisation de mots de passe… les cybercriminels exploitent cette faiblesse pour s’introduire dans des systèmes sensibles. L’authentification à deux facteurs (2FA) est née de ce constat, visant à ajouter un second rideau de sécurité avant d’accorder l’accès aux utilisateurs.

Comment fonctionne l’authentification à deux facteurs ?

La 2FA repose sur le principe d’exiger deux preuves distinctes pour vérifier l’identité d’un utilisateur. Plutôt que de se contenter d’un simple mot de passe (facteur de connaissance), elle demande une deuxième forme d’authentification parmi plusieurs catégories :

- Facteur de possession : un objet que l’utilisateur possède, comme un smartphone ou une clé physique (par exemple une YubiKey).

- Facteur d’inhérence : une caractéristique biométrique, telle que l’empreinte digitale, la reconnaissance faciale ou vocale.

- Facteur d’emplacement ou de temps : des données liées à la localisation géographique ou à la plage horaire où la connexion est tentée.

Lorsque vous tentez de vous connecter, le système vérifie d’abord votre mot de passe. Puis il sollicite un second élément, comme un code éphémère envoyé par SMS ou généré par une application d’authentification, ou encore une validation via une notification push. Cette double vérification complique radicalement la tâche des attaquants, qui doivent désormais compromettre deux éléments pour réussir.

Pourquoi la 2FA change-t-elle la donne ?

L’authentification à deux facteurs transforme la manière dont la confiance est établie en ligne. Un mot de passe peut être volé, mais il est beaucoup plus difficile d’accéder simultanément à un téléphone personnel ou à une donnée biométrique. Cela réduit nettement les risques d’usurpation d’identité et restreint les accès frauduleux, même quand les identifiants ont été compromis.

En pratique, cela protège des attaques de phishing classiques où un mot de passe suffit souvent à ouvrir la porte. La 2FA offre une barrière supplémentaire, qui oblige à un second geste, généralement sous contrôle exclusif de l’utilisateur légitime. Cela modifie la nature même de la protection : ce n’est plus une simple clé, mais une serrure à deux verrous.

Les différentes formes d’authentification à deux facteurs

Les méthodes 2FA se déclinent en plusieurs formats, certains plus robustes que d’autres :

Jetons matériels

Ces petits dispositifs génèrent des codes uniques à intervalles réguliers. Lors de la connexion, l’utilisateur saisit ce code en complément de son mot de passe. Exemples célèbres : YubiKey et autres clés USB sécurisées. Ces jetons physiques doivent être gardés précieusement, sous peine de les perdre ou se faire voler, ce qui affaiblit leur efficacité.

Codes par SMS ou appels vocaux

Un code est envoyé sur le téléphone portable via un SMS ou un appel automatisé. Cette méthode est largement répandue, notamment dans le secteur bancaire. Toutefois, elle présente des vulnérabilités : les messages peuvent être interceptés via des techniques sophistiquées, comme le détournement de numéro (SIM swapping).

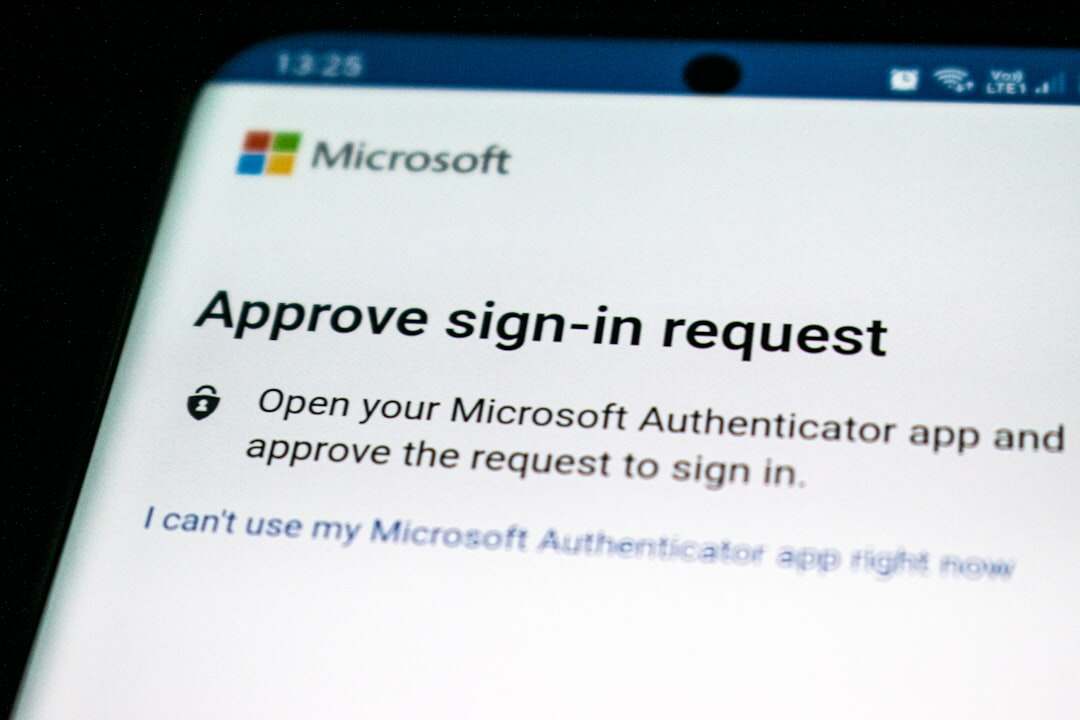

Notifications push et applications d’authentification

Les utilisateurs reçoivent une notification sur une application dédiée, où ils peuvent approuver ou refuser la demande d’accès. Ce système réduit la dépendance aux codes à entrer manuellement et limite les risques de phishing ou d’interception. Les applications comme Google Authenticator génèrent aussi des codes temporaires indépendants du réseau, pour renforcer la résistance aux attaques.

Biométrie et autres facteurs avancés

Smartphones et ordinateurs intègrent désormais des capteurs biométriques comme les lecteurs d’empreintes ou les caméras frontales pour la reconnaissance faciale. Associés à la 2FA, ces procédés complètent la validation d’identité par un facteur difficile à reproduire ou falsifier.

Au-delà du deux facteurs : l’évolution vers l’authentification multifacteur (MFA)

La 2FA appartient à une famille plus large, celle de l’authentification multifacteur (MFA), qui demande plusieurs preuves d’identité, parfois trois ou plus. Cette approche est privilégiée dans les environnements où la sécurité doit être renforcée, par exemple dans les infrastructures critiques ou les systèmes bancaires sévères.

On observe aussi une complexification des critères pris en compte, avec des contrôles continus basés sur le comportement de l’utilisateur, l’appareil utilisé, ou encore la localisation. Cette gestion hybride aide à détecter et bloquer des tentatives anormales en temps réel.

Les limites et risques à ne pas négliger

La 2FA n’est pas invulnérable. Les jetons matériels peuvent être piratés, de même que certains systèmes biométriques sous certaines conditions. Les codes SMS restent vulnérables aux interceptions ou substitutions de cartes SIM. Une approche sécuritaire qui donne trop d’assurance peut induire une prise de risque excessive.

Par ailleurs, la 2FA complexifie parfois l’accès légitime. Si un utilisateur perd son téléphone ou son jeton, il doit passer par des procédures de récupération qui peuvent s’avérer contraignantes. Cela soulève aussi des enjeux liés à la vie privée, notamment avec la biométrie ou la géolocalisation, où les données sensibles sont collectées et doivent être protégées.

Conséquences et perspectives pour la sécurité numérique

L’adoption massive de l’authentification à deux facteurs modifie fondamentalement le rapport à la confiance dans les environnements numériques. On passe d’un modèle centré sur la connaissance secrète à un modèle combinant plusieurs vérifications indépendantes. Cela ralentit considérablement les intrusions et donne un répit aux organisations face à l’agilité croissante des cyberattaquants.

Pourtant, comme toute technologie, la 2FA doit s’inscrire dans une démarche globale de sécurisation, incluant des outils comme le VPN SSL pour chiffrer les connexions, ou un audit de sécurité régulier pour identifier et réduire les vulnérabilités.

Avec l’augmentation des objets connectés et des accès mobiles, les mécanismes d’authentification doivent aussi évoluer pour intégrer de nouvelles variables et améliorer l’expérience utilisateur sans sacrifier la sécurité. Le CIAM – gestion des identités et accès clients – illustre cette tendance, mettant l’accent sur une authentification fluide et intégrée, rôle que prend progressivement la 2FA grâce à ses multiples modalités (découvrez le CIAM ici).

L’enjeu est donc de bâtir une confiance numérique robuste, qui fasse sens pour l’utilisateur final tout en répondant aux exigences croissantes de protection des données. Un équilibre souvent délicat, car placer trop de gardiens risque d’étouffer l’usage et pousser à la recherche de contournements, mais trop peu pourrait exposer à des risques insoupçonnés.

En somme, la 2FA est bien plus qu’un simple outil technique : elle représente un changement d’état d’esprit dans la manière d’envisager la sécurité des identités numériques, un défi qui ne cessera de prendre de l’ampleur dans un futur connecté toujours plus dense.

Pour approfondir vos connaissances sur la puissance d’une infrastructure IT sécurisée, vous pouvez aussi consulter notre article consacré à la puissance dans les environnements digitaux, ou découvrir quelle est la meilleure agence digitale à Lille pour accompagner vos projets innovants.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.