En Train De Lire: Comprendre le concept de réponse aux incidents

-

01

Comprendre le concept de réponse aux incidents

Comprendre le concept de réponse aux incidents

La certitude que la sécurité est une ligne droite est une illusion dangereuse. Chaque alerte, chaque faille, révèle un bras de fer silencieux entre contrôle et chaos, où l’équilibre peut basculer en un instant. Dans ce théâtre invisible, la réponse aux incidents ne se réduit pas à une réaction mécanique : elle est un art, une orchestration précise tissée d’anticipation, d’analyse et d’action. Pourtant, au-delà de cette complexité, se cache une logique limpide, imperceptible à première vue. Comment alors décoder un processus qui doit conjuguer urgence et rigueur, instinct et méthode, pour transformer le chaos d’une attaque en une opportunité de résilience ? En plongeant dans les profondeurs de cette démarche, on découvre non seulement le mécanisme qui sauve une organisation, mais aussi les leçons fines qui permettent de bâtir une défense toujours plus solide.

Une faille de sécurité est rarement une question de “si”, mais de “quand”. Les cyberattaques utilisant des ransomwares comme WannaCry ou les intrusions ciblées dans les réseaux d’entreprise sont devenues des réalités fréquentes. Cette permanence du risque impose aux organisations de ne plus se contenter de prévenir mais aussi de maîtriser l’après, la gestion des incidents.

Les bases techniques de la réponse aux incidents

La réponse aux incidents s’organise en une série d’étapes coordonnées que les équipes de sécurité doivent suivre méthodiquement. L’Institut SANS, référence dans ce domaine, définit six phases : préparation, identification, confinement, éradication, rétablissement, et apprentissage. Cette progression n’est pas qu’une checklist, elle structure toute la manière dont une organisation détecte, interrompt, et corrige une atteinte à sa sécurité.

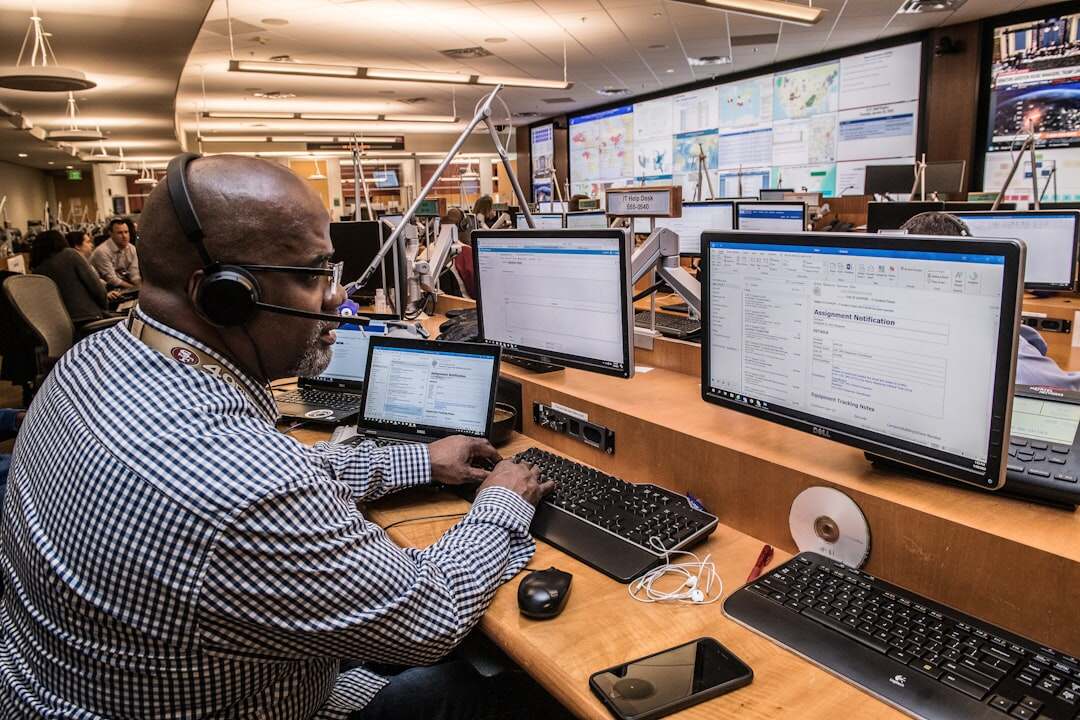

La phase de préparation consiste à mettre en place des politiques, une équipe dédiée (la CSIRT), les outils nécessaires et des exercices réguliers. Sans cette organisation rigoureuse, même les meilleures détections restent inopérantes quand un incident survient. La détection repose sur l’analyse de flux système, les journaux de connexion, et des outils avancés comme ceux de Fortinet, qui scrutent quotidiennement des milliards d’événements pour repérer des anomalies.

Une fois l’attaque reconnue, il faut agir très vite pour contenir la menace, isoler les systèmes compromis et éviter sa propagation. Ensuite, la phase d’éradication vise à éliminer définitivement tout code malveillant ou porte dérobée. La remise en service, ou rétablissement, nécessite tests et surveillance pour éviter une récidive. Enfin, l’apprentissage tire profit de l’incident pour corriger les vulnérabilités et perfectionner la gestion future.

Pourquoi chaque étape change la donne en cybersécurité

Parce qu’en réalité, sans réponse rapide et structurée, un incident peut tourner au désastre : fuite massive de données, interruption prolongée des opérations, ou perte de confiance des clients. La simple détection d’une anomalie n’est pas suffisante. Ce qui compte, c’est la capacité d’une organisation à s’organiser, documenter, et réagir de manière coordonnée, sur la base d’une politique claire. C’est souvent là que cela coince : on ne s’en rend pas toujours compte, mais une équipe sans rôle bien défini ou sans outils adaptés nage à contre-courant.

Les pratiques de réponse aux incidents réduisent ce délai critique. Elles assurent que les preuves sont sauvegardées, que les impacts sont mesurés, et que les mesures correctrices ne laissent aucune porte dérobée. En d’autres termes, cela transforme un événement chaotique en une séquence maîtrisée, réduisant ce que l’on appelle la “surface d’attaque” restante. Ce changement est majeur quand on considère que certaines attaques peuvent exploiter une même vulnérabilité pendant des mois sans être détectées.

Conséquences et implications dans l’environnement numérique moderne

L’accroissement permanent des cyberattaques met à rude épreuve la frontière entre sécurité informatique et responsabilités légales. Les exigences de conformité selon le NIST, ou la gestion des vulnérabilités via les CVE, obligent désormais les organisations à rendre des comptes stricts. Ignorer la réponse aux incidents, c’est s’exposer à des sanctions, mais aussi à un désastre réputationnel.

Sur le plan sociétal, cette capacité à répondre aux incidents influe sur la confiance dans les infrastructures critiques, notamment dans les technologies opérationnelles qui pilotent des systèmes physiques. La cybersécurité n’est plus cantonnée aux bureaux informatiques mais s’étend partout : des points de vente aux réseaux énergétiques. L’absence d’une réponse mûrie et testée peut alors avoir des conséquences tangibles dans la vie réelle.

Les défis futurs à garder sous surveillance

Les menaces évoluent, c’est une évidence. La multiplication des objets connectés, l’essor de l’intelligence artificielle, et la complexification des réseaux augmentent la surface d’attaque. Cependant, la capacité à répondre efficacement à un incident dépendra toujours de la préparation humaine et organisationnelle. La technologie peut détecter et isoler, mais ne remplace pas la coordination.

En parallèle, la montée des enjeux éthiques questionne : quelle transparence adopter lors de la divulgation d’un incident ? Comment équilibrer protection des données personnelles et impératifs d’enquête ? Chaque réponse doit être adaptée à la gravité de l’incident et aux lois en vigueur. En somme, la gestion des incidents est aussi un acte de responsabilité civique.

En somme, comprendre la réponse aux incidents, ce n’est pas seulement connaître un protocole technique. C’est réaliser que ce protocole est aujourd’hui le socle d’une confiance renouvelée entre organisations et individus dans un univers numérique où la menace fait partie de notre quotidien, mais où l’adaptabilité détermine ce que l’on peut en faire.

Pour approfondir ces notions, il est aussi utile de s’intéresser aux caractéristiques des ransomwares comme WannaCry, comprendre les exigences de conformité selon le NIST, la gestion de CVE (vulnérabilités et expositions courantes) ou encore les enjeux liés à la sécurité dans les points de vente et la cybersécurité entre TI et TO.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.