La sécurité des données n’est pas une simple option, mais une nécessité vitale à l’ère du numérique. Pourtant, derrière chaque octet protégé se cache une mécanique souvent mystérieuse, presque invisible, qui embrouille autant qu’elle rassure : le chiffrement.

Il s’agit d’un langage codé, un ballet crypté où des clés invisibles verrouillent des trésors d’informations, défendant ardemment les secrets contre les regards indiscrets. Mais comment ces algorithmes parviennent-ils à conjuguer rapidité et complexité ? Quelle frontière ténue sépare une sécurité efficace d’une vulnérabilité potentielle ?

Dans ce paysage aux contours fluctuants, comprendre le chiffrement, ce n’est pas seulement déchiffrer des concepts techniques, c’est appréhender une arme stratégique qui façonne la confiance numérique. C’est ici que la promesse réside : découvrir les rouages d’une protection invisible, emblème d’un monde où préserver l’intime devient un défi quotidien.

Le chiffrement : une barrière invisible face aux menaces numériques

Les données numériques circulent aujourd’hui en masse, exposées à des risques toujours plus sophistiqués. Le chiffrement agit comme une serrure numérique, rendant ces données illisibles dès lors qu’on ne possède pas la bonne clé. Sans chiffrement, une simple interception suffit à révéler des informations sensibles.

Fonctionnement fondamental du chiffrement

Au cœur du chiffrement, il y a une transformation mathématique qui rend un message incompréhensible sans une clé spécifique. Cette opération repose principalement sur deux méthodes : le chiffrement symétrique et le chiffrement asymétrique.

Le chiffrement symétrique

Il repose sur une seule clé secrète partagée entre l’expéditeur et le destinataire. Cette clé sert à la fois à chiffrer et à déchiffrer les données. Son avantage est la rapidité d’exécution, idéale lorsque des volumes massifs d’information doivent être protégés. Cependant, elle pose un problème évident : il faut sécuriser la transmission de la clé elle-même, ce qui peut s’avérer délicat.

Le chiffrement asymétrique

Plus sophistiqué, ce système utilise une paire de clés liées mathématiquement : une publique, visible de tous, et une privée, gardée secrète. Un message chiffré avec la clé publique ne peut être déchiffré qu’avec la clé privée correspondante, et inversement. Cette méthode évite le problème de la transmission de la clé secrète et est la base des échanges sécurisés sur Internet, notamment grâce aux certificats SSL/TLS que l’on retrouve sur les sites web.

Pourquoi le chiffrement fait la différence

Sans chiffrement, les informations restent vulnérables à un spectre large d’attaques. Le cryptojacking, par exemple, exploite la puissance des machines ciblées pour miner des cryptomonnaies à l’insu des utilisateurs, un phénomène documenté récemment comme une menace numérique croissante.[source]

En outre, les attaques comme l’empoisonnement DNS brouillent les pistes en détournant des requêtes vers des failles, compromettant ainsi la sécurité sur Internet.[source] Le chiffrement rend les données illisibles lors du transit ou du stockage, limitant ainsi la portée de ces attaques.

Les algorithmes et normes qui ont façonné le chiffrement moderne

Plusieurs standards ont marqué l’évolution de cette technique. Le DES (Data Encryption Standard), adopté dans les années 1970, utilisait une clé symétrique mais a rapidement montré ses limites face à la puissance croissante des ordinateurs. Sa version améliorée, le 3DES, appliquait le chiffrement trois fois, mais restait une mesure temporaire.

Le véritable saut est venu avec le AES (Advanced Encryption Standard), qui offre des clés de 128, 192 ou 256 bits, garantissant aujourd’hui un niveau de sécurité suffisant face aux attaques par force brute. C’est la norme préférée pour protéger les données sensibles, notamment dans le stockage des bases de données.[source]

Dans le domaine du chiffrement asymétrique, l’algorithme RSA reste une référence. Il est largement utilisé dans les échanges web sécurisés et les réseaux privés virtuels (VPN), garantissant l’intégrité et la confidentialité des connexions.

Le chiffrement dans le cloud et ses défis

Les données migrent massivement vers le cloud, soulevant la question de leur protection. Le chiffrement cloud s’impose alors comme une garantie. Néanmoins, le simple fait de stocker des données chiffrées ne suffit pas. Il faut maîtriser la gestion des clés, souvent confiée aux fournisseurs de services. Certains optent pour un modèle BYOE (Bring Your Own Encryption), gardant ainsi le contrôle total sur leurs clés et leur chiffrement.

Cependant, la bande passante consommée par ce cryptage peut engendrer des limitations. Cette difficulté a conduit au développement du chiffrement en tant que service (EaaS), rendant le chiffrement plus accessible, même dans des environnements multi-locataires.[source]

Chiffrement de bout en bout : la confidentialité renforcée

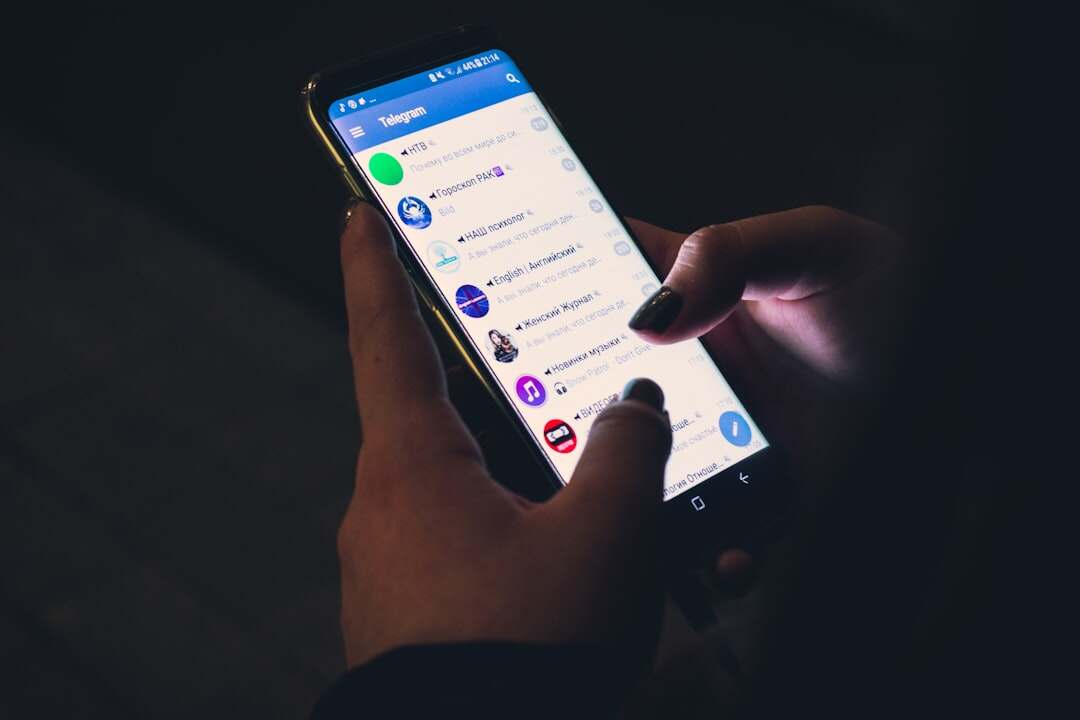

Le chiffrement de bout en bout (E2EE) se distingue en garantissant que les données restent lisibles uniquement par les utilisateurs finaux. Ni les fournisseurs de service, ni les intermédiaires n’y ont accès. Ce principe est au cœur des applications de messagerie sécurisée comme WhatsApp, où les messages sont protégés par des clés que seules les parties échangistes détiennent.

Perspectives et enjeux éthiques autour du chiffrement

La trajectoire du chiffrement implique un double défi. D’un côté, il protège les droits fondamentaux à la vie privée et à la liberté d’expression. De l’autre, il complique le travail des autorités face à la criminalité organisée, qui utilise ces mécanismes pour dissimuler ses activités.

Les débats sur une éventuelle « porte dérobée » dans les systèmes de chiffrement illustrent cette tension. Complexe à mettre en place sans fragiliser la sécurité, cette idée soulève aussi des questions sur la souveraineté numérique et le respect des libertés individuelles.

Enfin, la montée en puissance des attaques informatiques, comme la faille BlueKeep sur des systèmes Windows vulnérables à distance[source], rappelle que le chiffrement est une pièce du puzzle, toujours à combiner avec des audits de sécurité rigoureux et une veille constante.

Ce que nous retenons, c’est que le chiffrement ne résout pas tout, mais il reste un vigile précieux, un maillon indispensable dans la chaîne de protection des données numériques.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.