Dans un monde où chaque clic laisse une empreinte indélébile, nous naviguons sans cesse sur un océan d’informations scrutées, recoupées,…

Blog tech

Découvrez notre blog tech : actualités high-tech, tests de gadgets, innovations numériques, IA, cybersécurité et toutes les tendances technologiques du moment.

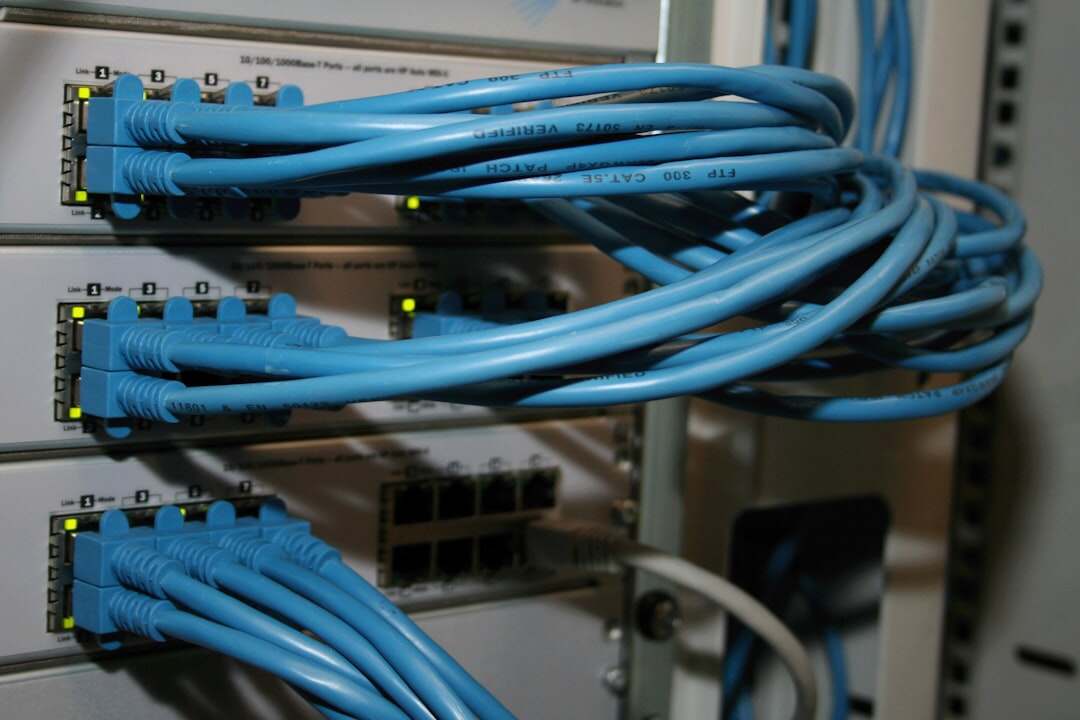

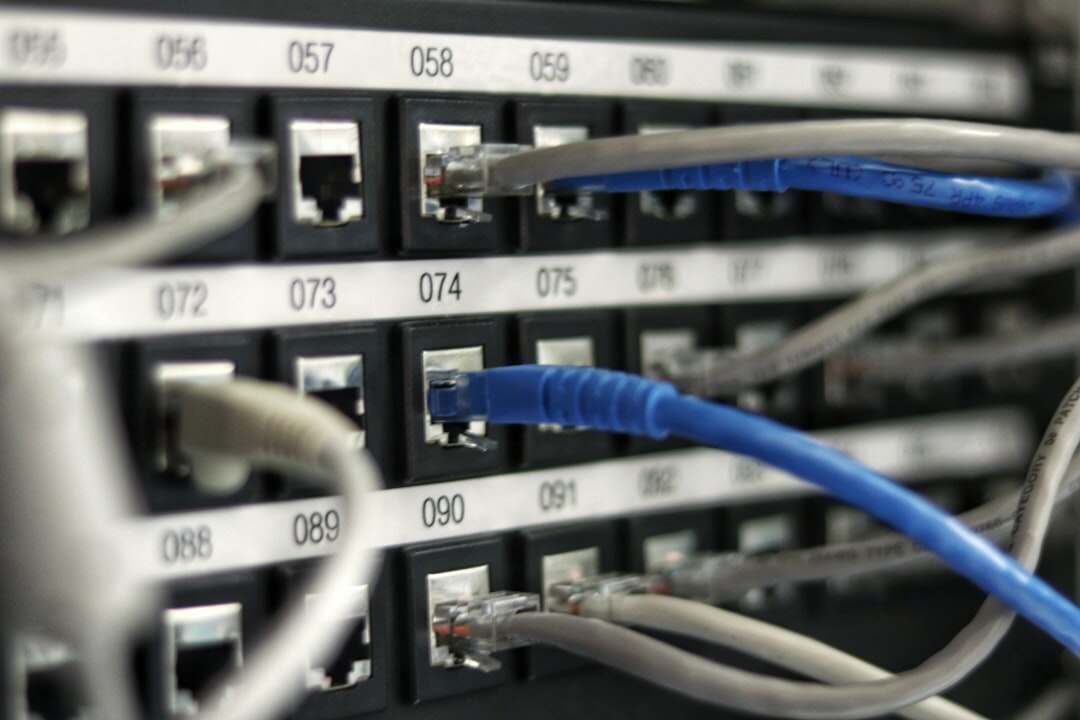

Le langage des réseaux, bien que souvent invisible, orchestre chaque instant de nos échanges numériques. Sous cette surface familière se…

Le danger ne se manifeste pas toujours par des intrusions bruyantes, parfois il s’immisce en silence, camouflé dans la confiance…

C’est étrange, n’est-ce pas, de devoir prouver que l’on est humain pour simplement naviguer sur Internet ? Cette validation digitale,…

Il y a une fascinante dualité dans la notion même de bot : conçus pour alléger notre charge de travail,…

Chaque appareil connecté est à la fois un point d’accès et une potentielle faille. Pourtant, au cœur de cette tension,…

Dans un monde hyperconnecté, où chaque octet traverse des centaines de barrières invisibles, la sécurité ne se négocie plus à…

On protège souvent ce qui est visible, ce qui se montre, ce qui impose sa présence. Pourtant, dans le paysage…

Dans un monde où les données se dérobent au moindre souffle numérique, la sécurité devient une quête incessante et paradoxale.…

Le réseau, cette toile invisible qui soutient notre quotidien numérique, est souvent perçu comme un territoire à la fois familier…

Dans le vaste univers de l’Internet, chaque clic déclenche une danse complexe entre serveurs cachés et données en mouvement. Au…

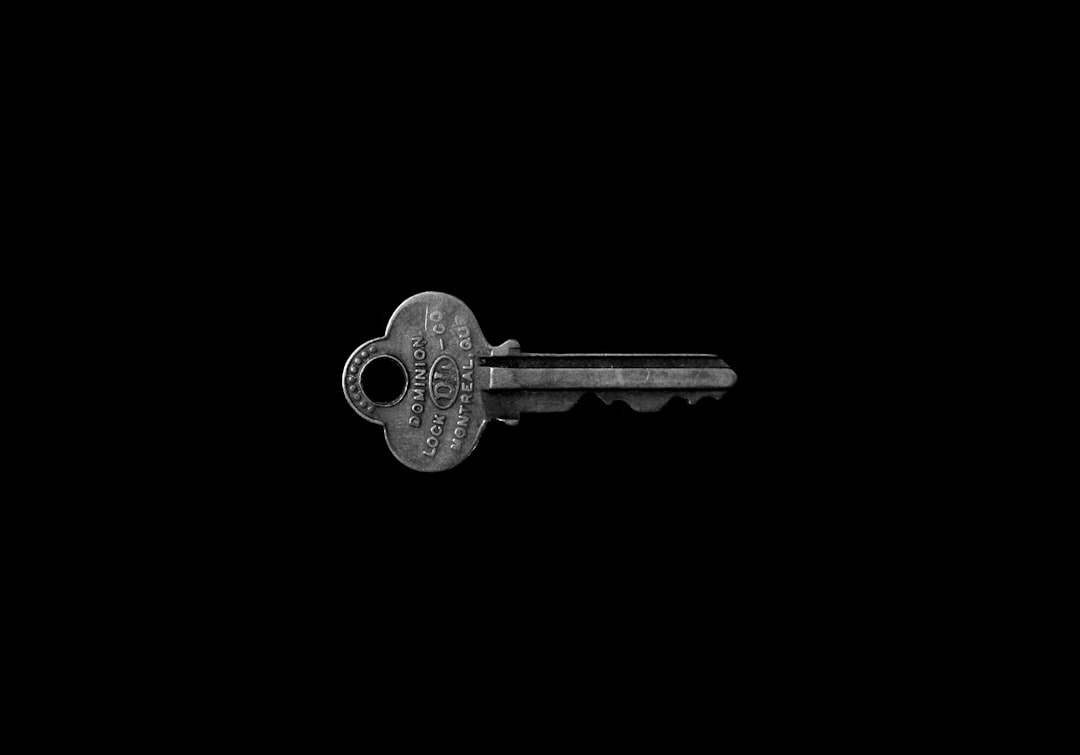

Si l’on pense souvent à la sécurité informatique comme à un verrou protégeant une porte, il faut pourtant reconnaître que…

Chaque message reçu semble familier, presque trop exact pour être innocent. Pourtant, derrière ces mots soigneusement choisis, se cache un…

Internet, ce vaste réseau invisible, est souvent perçu comme un simple échange instantané entre un utilisateur et un serveur. Pourtant,…

Il suffit d’un excès minuscule, souvent invisible, pour que tout bascule dans le chaos numérique. Lorsque ces espaces de mémoire,…

L’ombre numérique s’étend bien au-delà de ce que l’œil peut percevoir, transformant chaque clic, chaque interaction en une possible faille.…

Il est fascinant de constater à quel point l’idée de confidentialité sur Internet peut sembler à la fois essentielle et…

La sécurité réseau n’a jamais été aussi critique et pourtant, dans cet univers en perpétuelle évolution, les méthodes traditionnelles montrent…

Dans un monde hyperconnecté où chaque seconde compte, le réseau Wi-Fi est devenu un prolongement invisible de notre quotidien. Pourtant,…

Il est fascinant de constater à quel point l’accès à nos réseaux, élément central de notre vie numérique, repose souvent…

À l’ère du tout connecté, où nos vies numériques s’entrelacent sans cesse avec le réel, la cybersécurité apparaît moins comme…

Le tableau de bord s’est imposé comme l’allié incontournable des entreprises qui souhaitent piloter leur activité de façon efficace et…

Il est fascinant de penser que l’ordinateur sur lequel vous travaillez pourrait être contrôlé à des milliers de kilomètres sans…

Dans un monde où chaque octet circule à une vitesse frénétique, où l’immense complexité des réseaux échappe souvent à l’œil…

Il est fascinant, et en même temps inquiétant, de constater à quel point un programme, souvent invisible, peut dérober l’intimité…

Imaginez un cadeau offert avec la plus grande sincérité, un présent que vous acceptez sans méfiance, ignorant qu’il renferme une…

On évolue dans un univers où chaque interaction numérique laisse une empreinte, souvent invisible, mais essentielle. Au cœur de cette…

Il est fascinant de penser qu’au cœur de chaque connexion, derrière chaque accès autorisé, se cache un protocole presque invisible,…

Les réseaux bruissent en silence, chaque paquet de données devient une promesse fragile, une frontière mouvante entre sécurité et vulnérabilité.…

Dans l’ombre des protocoles qui gouvernent nos échanges numériques, le protocole ICMP agit avec une discrétion presque invisible, pourtant essentielle.…

Dans un monde où la donnée est devenue le nouvel or noir, garantir sa protection n’est plus une option, mais…

Le réseau, cet espace invisible et pourtant vital, demeure paradoxalement la porte la plus vulnérable de nos systèmes. Au cœur…

Dans un monde où chaque accès digital se monnaie en confiance, l’authentification apparaît à la fois comme un rempart et…

Chaque objet qui nous entoure se prépare à prendre une voix, à se glisser dans un réseau invisible, devenu le…

À l’heure où chaque connexion en ligne tisse un maillage complexe et sans cesse mouvant, l’idée que notre univers numérique…

Il est fascinant de constater à quel point un protocole aussi simple que l’UDP peut révolutionner la communication numérique, opérant…

Vous imaginez être invisible en ligne, un fantôme silhouette fluide échappant à tous les regards. Pourtant, la réalité est loin…

Plus rapide ne veut pas toujours dire plus fluide. La latence, ce petit délai imperceptible entre une action et sa…

Chaque système numérique porte en lui une faille, parfois infime, invisible, et pourtant capable de dévaster des infrastructures entières. Ces…

On imagine souvent la gestion des emails comme une simple question d’envoi et de réception. Pourtant, derrière cette apparente simplicité…

Au cœur de notre ère numérique, une énigme silencieuse s’impose : comment un univers intangible d’informations tient-il debout, accessible en…

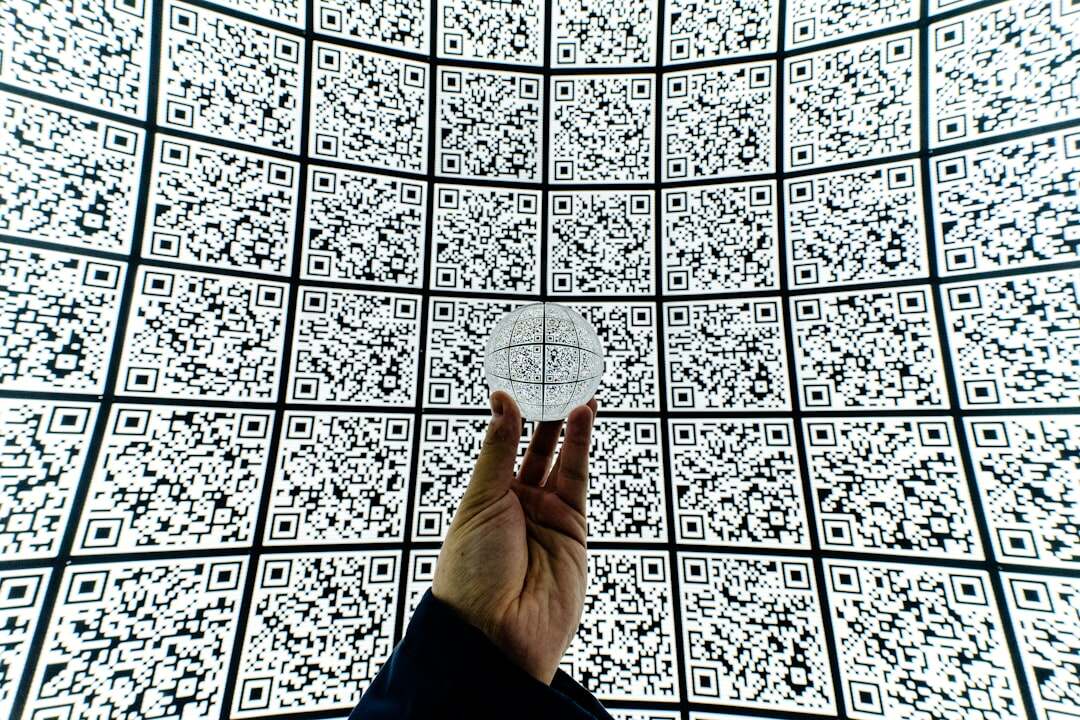

Dans un monde hyperconnecté où chaque interaction laisse une trace digitale, un petit carré noir et blanc s’impose silencieusement dans…

Dans un monde où les rouages invisibles dictent la précision et la continuité de notre quotidien, rares sont ceux qui…

Le réseau mondial, conçu pour échanger l’information à la vitesse de la lumière, peut parfois sembler fragile face à une…

Internet est devenu un océan presque infini d’informations. Pourtant, cette richesse paradoxale reste souvent inorganisée, éclatée, difficile à exploiter pleinement.…

Dans un monde où chaque octet compte, garantir la fluidité d’un flux numérique semble aussi naturel qu’essentiel. Pourtant, la véritable…

Une image peut-elle trahir le réel sans jamais mentir ? Le deepfake s’immisce dans notre perception, brouille les pistes, fait…

Il est fascinant de constater que derrière chaque fichier déposé sur un serveur ou chaque contenu récupéré en ligne se…

La sécurité des données n’est jamais aussi solide qu’on le croit, surtout quand chaque octet voyage dans un océan numérique…

À l’ère où chaque image raconte une histoire, certaines vérités se dissimulent derrière des masques d’illusions digitales. Le visage souriant…

Invisible mais dévastatrice, une attaque DoS ou DDoS n’a rien d’anodin. Derrière cette menace numérique se cache un paradoxe troublant…