Dans un monde où les données sont devenues l’enjeu majeur des territoires numériques, la sécurité ne se limite plus à une simple défense contre les intrusions. Elle devient une architecture

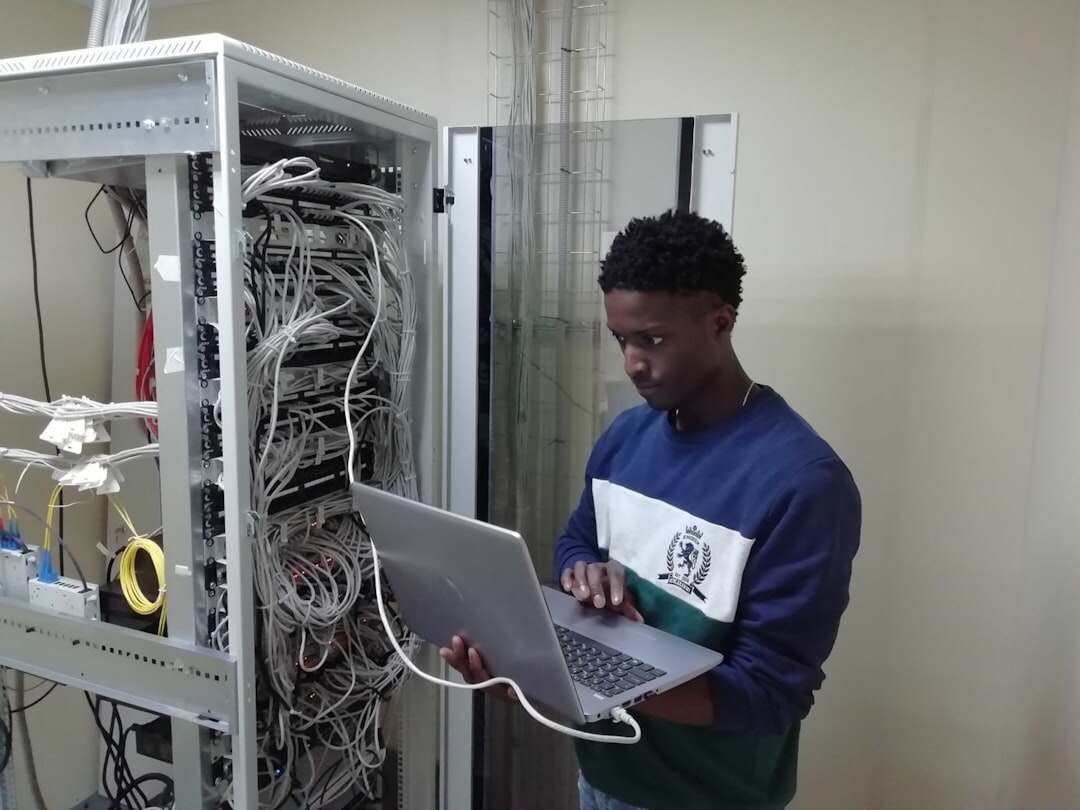

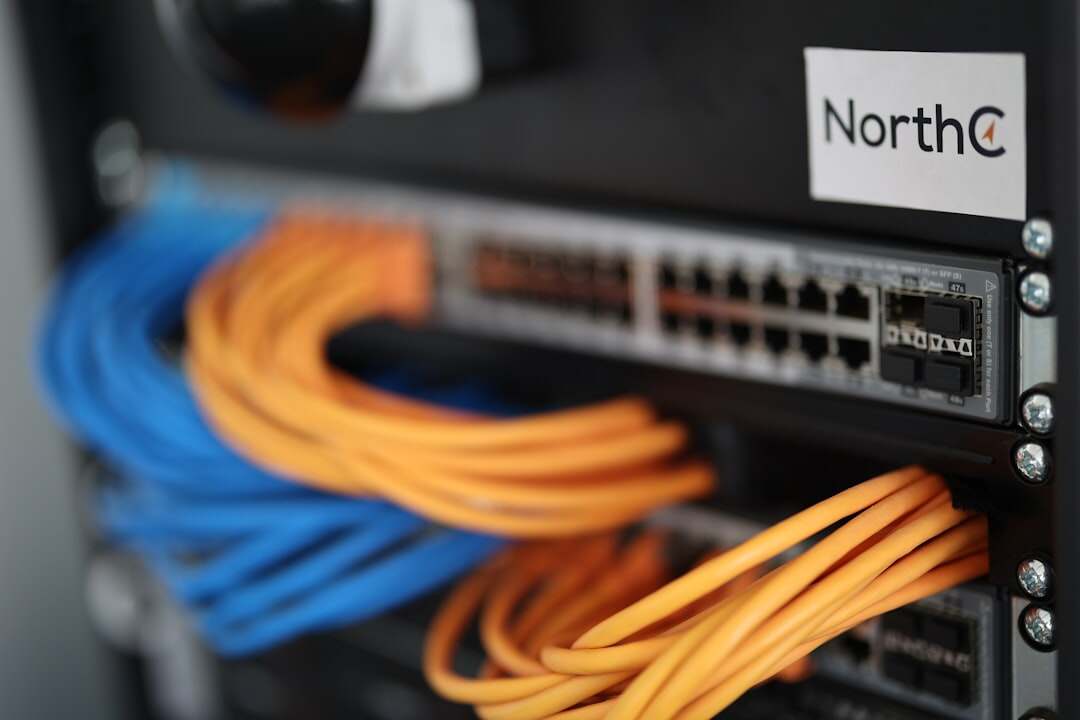

Il est fascinant de constater combien, derrière le terme « cybersécurité », se cachent des réalités multiples, parfois difficiles à démêler. La sécurité des réseaux, souvent perçue comme une simple

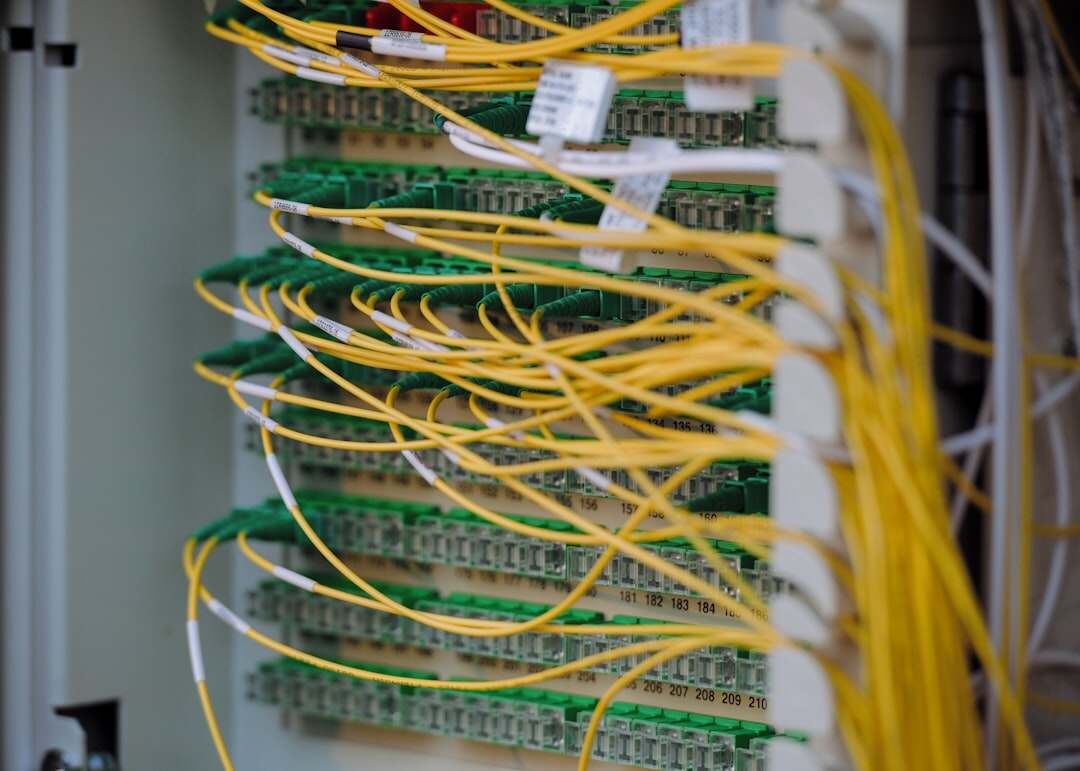

La vulnérabilité n’est pas une faiblesse à éliminer, mais une réalité constante à maîtriser. Dans un monde où les infrastructures numériques évoluent à une vitesse vertigineuse, chaque connexion, chaque ligne

Le cloud public, vaste territoire numérique aux promesses infinies, laisse pourtant derrière lui un sillage de vulnérabilités souvent sous-estimées. Derrière cette simplicité apparente se cache un équilibre fragile entre accessibilité

La frontière entre infrastructures locales et espaces numériques n’a jamais été aussi poreuse, brouillant les certitudes sur ce qui est réellement sous contrôle et ce qui se perd dans le

Nous continuons à construire des murs invisibles autour de nos données, persuadés que la simplicité d’une confiance implicite suffit à préserver nos trésors numériques. Pourtant, à chaque jour, les failles

Le véritable gardien ne se montre jamais là où on l’attend. Chaque réseau réclame sa sentinelle, mais qu’en est-il de celle qui agit dans l’ombre, invisible aux yeux les plus

Nos connexions sans fil, si familières, dissimulent une fragilité souvent ignorée. À portée de main, elles transportent nos données les plus précieuses, mais suffisent quelques ondes captées malicieusement pour qu’elles

Invisible, insidieux, le malware s’infiltre dans nos vies numériques avec une habileté déconcertante. Pourtant, derrière ce terme unique se cache une diversité aussi vaste que complexe, révélant un véritable labyrinthe

Le courrier indésirable n’est pas qu’un simple désagrément ; il est devenu l’ombre envahissante de notre vie numérique, toujours prête à brouiller la frontière entre l’utile et le parasite. Dans

Partagez-vous vraiment votre identité en ligne, ou ne faites-vous que la dupliquer à l’infini ? La gestion des identités numériques soulève une énigme contemporaine aussi essentielle que complexe : comment garantir qu’un

La rapidité, l’agilité et l’innovation sont les maîtres-mots du DevOps, où le temps de déploiement rivalise parfois avec celui des menaces qui guettent. Pourtant, derrière cette cadence effrénée, il subsiste

Les réseaux OT incarnent aujourd’hui un paradoxe saisissant : au cœur de l’innovation industrielle, ils demeurent souvent les maillons les plus vulnérables d’une infrastructure critique. Cette tension entre l’exigence de

Il y a, sous nos pieds, un univers à la fois mystérieux et essentiel, où se trame une vie silencieuse souvent insoupçonnée. Ces êtres qui s’enfoncent dans la terre, invisibles

Chaque appareil connecté est une porte ouverte dans l’immense réseau qu’est l’Internet des objets. Pourtant, loin d’être un simple vecteur d’innovation, cette infinité de connexions se transforme souvent en un

La frontière entre libre circulation et contrôle rigoureux au sein d’un réseau n’est jamais aussi nette qu’on l’imagine. Derrière chaque échange de données, se joue une danse subtile entre ouverture

Il est fascinant de constater à quel point nos appareils, toujours plus nombreux et diversifiés, sont devenus des portails vulnérables dans un monde numérique en perpétuelle mutation. La protection des

Dans un monde où la sécurité des réseaux est devenue un enjeu critique, il est tentant de penser que toutes les solutions se valent ou s’interchangent aisément. Pourtant, derrière l’apparente

Dans un monde où la frontière entre intérieur et extérieur s’efface, la confiance s’avère être une denrée rare — surtout lorsqu’il s’agit de protéger nos réseaux. L’idée même d’offrir un

Il est fascinant de constater à quel point le moindre détail oublié dans la configuration d’un système peut ouvrir un passage secret aux intrusions les plus dévastatrices. Une sécurité qui

À l’ère où l’identité numérique devient la clé d’entrée de nos univers connectés, la notion même de contrôle sur cette identité se trouve profondément transformée. Ce n’est plus simplement une

La virtualisation des serveurs transforme en profondeur la manière dont les entreprises gèrent leurs infrastructures informatiques, jetant à bas les anciennes certitudes sur l’allocation des ressources. Sous une apparente simplicité,

Dans un monde où la sécurité informatique ne tolère plus ni faiblesse ni approximation, deux acronymes résonnent avec insistance : SASE et ZTNA. Pourtant, derrière cette proximité apparente se cache

La donnée est devenue l’or noir des organisations, et pourtant, sa protection reste un équilibre fragile, souvent sous-estimé. Dans un monde où chaque octet voyage à la vitesse de la

Nos identités numériques s’entrelacent aujourd’hui avec chaque clic, chaque connexion, chaque interaction. Pourtant, derrière cette apparente simplicité se cache un jeu complexe, un équilibre fragile entre accessibilité et sécurité. Comment

Le cyberespace est devenu un champ de bataille où la simplicité des attaques cache souvent une complexité inattendue. Derrière chaque intrusion réussie, une danse subtile se joue, où l’attaquant croit

Dans un monde où chaque bureau semble autonome, une force invisible les relie. Ce réseau, souvent méconnu, orchestre en silence le flux d’informations et la sécurité au cœur des organisations

La technologie la mieux conçue peut vaciller face à un simple souffle numérique. C’est le paradoxe qui s’impose dès que l’on évoque l’attaque du ping de la mort, cette vieille

À l’ère où chaque octet franchit les frontières du cloud en quête d’efficacité, la sécurité se trouve à la croisée des chemins. Derrière la promesse d’un univers numérique fluide, se

Chaque faille invisible dans un système est une porte entrouverte sur l’inconnu. Dans un monde où nos vies numériques s’entrelacent avec celles du réel, comprendre ces failles devient une nécessité

Jamais auparavant nos vies n’ont été aussi connectées, et pourtant, cette toile numérique qui tisse nos échanges est aussi fragile qu’invisible. Derrière chaque clic, chaque partage, se cache un monde

La sécurité des entreprises ne se mesure plus uniquement à l’épaisseur des murs numériques, mais à la capacité d’adaptation instantanée face à des menaces mouvantes et imprévisibles. Derrière cette évolution

Le périmètre même de la sécurité Edge ne cesse de se redessiner, brouillant les frontières traditionnelles entre réseaux et cloud. Dans cet univers mouvant, comment distinguer ce qui relève de

Nous sommes entrés dans une ère où la sécurité informatique ne peut plus se contenter de simples pare-feux ou antivirus traditionnels. Les menaces évoluent, incompréhensibles et insaisissables, alors que les

Au cœur des stratégies digitales, l’agilité n’est plus un luxe, c’est une nécessité impérieuse. Pourtant, cet idéal semble parfois s’effacer sous le poids des menaces invisibles qui rôdent derrière chaque

Dans un monde où chaque octet compte autant que chaque décision stratégique, maîtriser l’infrastructure LAN n’est plus un simple avantage, c’est une nécessité absolue. Pourtant, à l’ère du tout connecté,

La donnée, aujourd’hui, est paradoxalement à la fois l’atout le plus puissant et la cible la plus vulnérable. On construit des forteresses numériques impressionnantes, on érige des barrières invisibles contre

Il y a une ombre invisible qui s’étend chaque jour un peu plus dans nos vies numériques, une menace silencieuse dont l’intensité et la diversité échappent souvent à notre vigilance.

L’informatique quantique dessine un futur où la sécurité même de nos données pourrait basculer. On imagine souvent les avancées technologiques comme des promesses, mais parfois, elles soulèvent aussi des ombres.

Dans un monde où l’automatisation dicte le rythme de notre industrie, la frontière entre efficacité et vulnérabilité s’estompe dangereusement. Les systèmes qui contrôlent nos infrastructures les plus critiques—usines, réseaux d’énergie,

Alors que le numérique s’immisce au cœur de chaque interaction, une étrange frontière s’impose sans que nous la percevions toujours : celle qui sépare sécurité et vulnérabilité. Un simple instant

Le pare-feu périphérique est souvent perçu comme une simple barrière entre l’intérieur et l’extérieur, mais cette frontière est bien plus subtile et complexe qu’une simple ligne de démarcation. Chaque paquet

Chaque clic laisse une empreinte, chaque navigation intoxique un peu plus notre intime. Derrière l’écran, ce que nous croyons être un espace privé se révèle souvent être un théâtre d’ombres,

Chaque matin, notre boîte mail se transforme en un champ de mines invisible. Un simple clic, et tout peut basculer. Pourtant, derrière les écrans, ces menaces digitales n’ont rien d’opaque

On croit souvent que la sécurité des réseaux se limite à ériger des murs invisibles, des barrières numériques infranchissables. Pourtant, derrière cette façade, c’est un jeu permanent d’équilibre et de

Dans un univers numérique où chaque octet peut cacher une menace invisible, l’analyse en cybersécurité devient moins une option qu’une nécessité imminente. C’est un art discret, presque invisible, qui transforme

La sécurité ne peut plus se contenter d’être une barrière fixe dans un monde où les frontières numériques s’estompent. À l’ère du cloud et du travail à distance, l’architecture traditionnelle

Dans un univers où le cloud symbolise à la fois liberté et fragilité, comment garantir la sécurité intangible de nos charges de travail dématérialisées ? L’émergence des plateformes de protection

Dans un monde où chaque octet voyage plus vite que notre vigilance, la sécurité d’entreprise se révèle paradoxalement à la fois omniprésente et invisible. Derrière l’écran lisse et les interfaces

Le partage de fichiers, pierre angulaire de la collaboration numérique, est aussi une porte entrouverte sur un univers où se mêlent opportunités et vulnérabilités. À mesure que nos échanges s’intensifient,

Il arrive que tout bascule en un instant, sans prévenir. Les systèmes sur lesquels reposent nos vies professionnelles semblent alors fragiles, vulnérables, comme suspendus au fil d’un équilibre précaire. Pourtant,