En Train De Lire: Comprendre la segmentation des réseaux : un enjeu majeur pour la sécurité et la performance

-

01

Comprendre la segmentation des réseaux : un enjeu majeur pour la sécurité et la performance

Comprendre la segmentation des réseaux : un enjeu majeur pour la sécurité et la performance

Dans un monde où chaque octet voyage en perpétuelle accélération, la frontière entre protection et vulnérabilité se réinvente au fil du réseau. Les infrastructures, jadis perçues comme des forteresses solides, voient leurs défenses s’éroder face à une complexité croissante et des menaces toujours plus stratégiques. Pourtant, fragmenter pour mieux maîtriser reste une vérité intemporelle qui peine à s’imposer dans les architectures modernes.

Là où la tentation est grande de concevoir un réseau homogène et fluide, la segmentation s’impose au contraire comme la clé d’un équilibre délicat, entre contrôle rigoureux et fluidité opérationnelle. Comment orchestrer ce découpage intelligent qui déjoue les infiltrations tout en préservant la vitalité des échanges ? Quels sont les enjeux précis qui rendent cette démarche indispensable pour sécuriser sans freiner, optimiser sans complexifier ?

Comprendre la segmentation réseau, c’est plonger au cœur d’une stratégie qui modèle la performance et la résilience des systèmes d’information contemporains. C’est explorer les mécanismes subtils qui transforment des flux à première vue chaotiques en interactions ordonnées et protégées, où chaque segment devient un rempart, un espace maîtrisé. Entre sécurité renforcée et agilité exigée, cette réflexion dévoile les fondations d’un futur numérique où le contrôle ne sacrifie rien à l’efficacité.

Déjouer les attaques ciblées grâce à la segmentation réseau

Nombreuses entreprises subissent aujourd’hui des attaques informatiques qui se propagent rapidement de dispositif en dispositif. Au cœur de ce problème, un réseau plat, non segmenté, offre une autoroute aux malwares et autres cybercriminels. La segmentation réseau vient précisément contrarier ce scénario en cloisonnant les flux et en limitant les déplacements des menaces au sein des infrastructures.

Comment fonctionne la segmentation réseaux ?

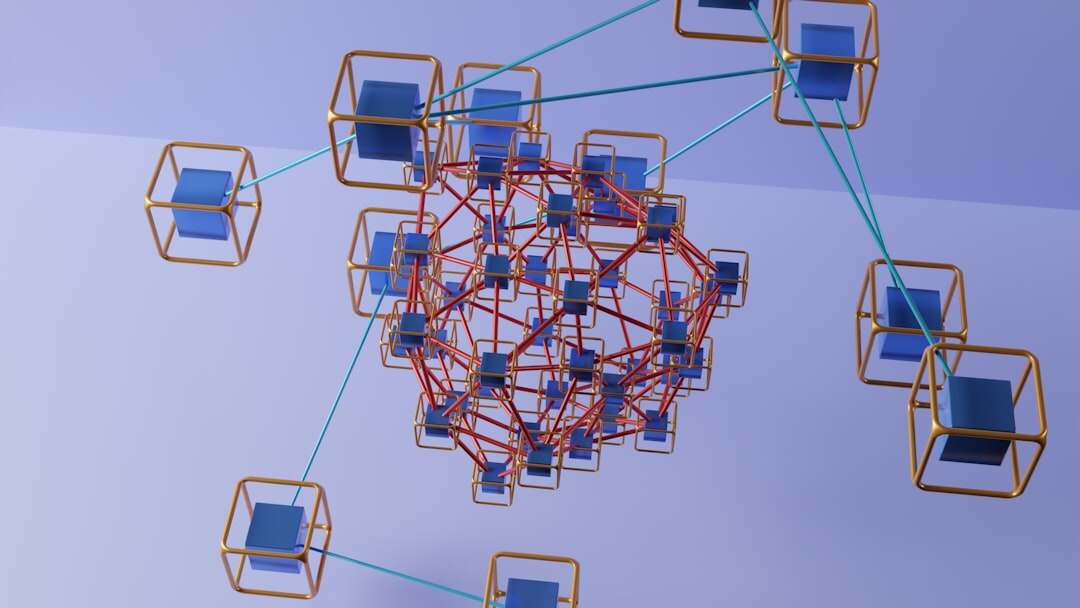

La segmentation consiste à diviser un grand réseau informatique en plusieurs sous-réseaux plus petits, chacun agissant comme un réseau indépendant. Cette division peut être réalisée de manière physique, par le biais d’équipements distincts comme des switches ou des routeurs dédiés, ou de manière logique, à l’aide de VLAN (réseaux locaux virtuels) qui permettent de regrouper des machines même éloignées physiquement.

Chaque segment possède donc ses propres règles de trafic, gérées généralement par des pare-feu ou des listes de contrôle d’accès (ACL). Ce contrôle réduit les risques : un appareil compromis dans un segment aura peu de chances de contaminer instantanément les autres qui pourraient contenir des données sensibles, à l’instar des dossiers clients ou des systèmes financiers.

Pourquoi segmenter les réseaux ?

La segmentation apporte une gestion plus fine des accès, ce qui transcende le simple cloisonnement technique. Il s’agit de ne pas offrir un accès généralisé, mais au contraire de restreindre au minimum la communication selon le besoin réel des utilisateurs ou équipements. Ainsi, on met en œuvre le principe du moindre privilège.

Sur le plan opérationnel, cela évite aussi des congestions inutiles car chaque segment ne supporte plus la charge de tout le trafic. Cela améliore la qualité des services sensibles, comme la visioconférence ou le streaming en entreprise, qui peuvent souffrir d’instabilités sur un réseau saturé.

Microsegmentation vs segmentation classique

La microsegmentation pousse la granularité encore plus loin en appliquant des règles de sécurité au niveau des charges de travail spécifiques — parfois même jusqu’à la machine virtuelle ou à l’application. Là où une segmentation traditionnelle isole des groupes entiers, la microsegmentation isole les entités individuelles, renforçant la capacité à contenir les attaques et à empêcher toute propagation latérale.

Elle s’appuie souvent sur des outils logiciels et des plateformes virtuelles, ce qui convient mieux aux environnements cloud et hybrides. Les entreprises gagnent ainsi en agilité et en précision, même si cette approche peut complexifier la gestion centrale du réseau.

Ce que la segmentation change dans le paysage de la sécurité

La segmentation n’est plus une simple option technique. Elle force à repenser l’architecture du réseau selon un modèle où l’accès est contrôlé par défaut, une tendance renforcée par la montée de la philosophie Zero Trust. Cela signifie que chaque connexion, chaque requête de service est vérifiée indépendamment, plutôt que d’accorder une confiance aveugle dès l’entrée du réseau.

Cela transforme aussi la manière de surveiller le trafic. Plutôt que de scruter un flux continu et massif, les équipes peuvent concentrer leurs efforts sur des segments spécifiques, à la fois pour détecter suspect et pour réagir rapidement.

Mise en perspective : au-delà de la technique, un enjeu sociétal et éthique

Avec la multiplication des appareils connectés, via le BYOD ou l’Internet des Objets — dont la sécurité reste souvent rudimentaire — il devient indispensable de segmenter les réseaux pour limiter la surface d’exposition. Mais cette segmentation soulève aussi des questions : comment concilier surveillance accrue et respect de la vie privée ? Quelle place donner à l’automatisation dans la gestion du trafic sans perdre en contrôle humain ?

Le futur s’annonce hybride et décentralisé, avec une symbiose entre segmentation, gestion unifiée des menaces et outils d’authentification sophistiqués. C’est un équilibre subtil à trouver entre protection, performance et acceptabilité sociale.

Surveiller les évolutions technologiques et règlementaires

La segmentation réseau devra continuellement s’adapter aux nouvelles formes d’attaques ainsi qu’aux évolutions des environnements IT. L’émergence de méthodes d’intelligence artificielle pour détecter les anomalies, ou encore les normes plus strictes en matière de confinement des données, influenceront les pratiques et les outils déployés en entreprise.

Investir aujourd’hui dans une segmentation bien pensée ne se limite pas à réduire un risque immédiat. C’est préparer son système d’information à affronter l’inévitable complexification du paysage numérique, tout en restant aligné avec les exigences éthiques, réglementaires et opérationnelles.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.