En Train De Lire: La protection des données au sein des data centers

-

01

La protection des données au sein des data centers

La protection des données au sein des data centers

Les failles silencieuses de la protection des données dans les data centers

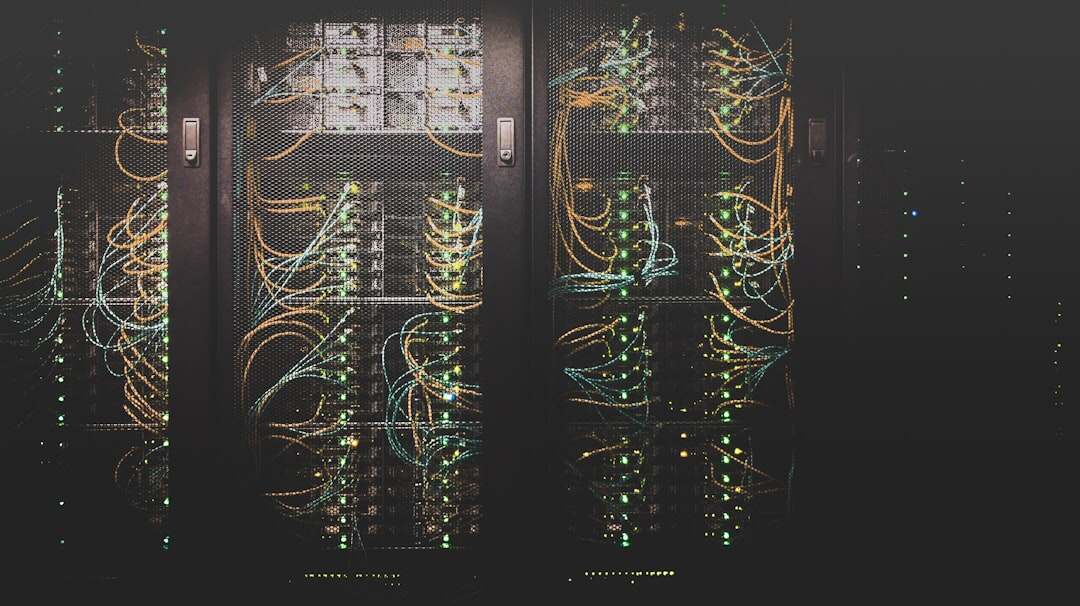

Au cœur de l’économie numérique, les data centers hébergent des milliards d’informations sensibles. Pourtant, malgré leur apparente robustesse, ces infrastructures ne sont pas à l’abri des vulnérabilités. Que ce soit à travers des attaques internes, des intrusions physiques ou des cybermenaces sophistiquées, la sécurité des données y est constamment en défi. En réalité, ce ne sont pas seulement les murs physiques, mais aussi les couches logicielles et humaines qui déterminent la résilience face aux piratages et aux fuites. Une faille souvent sous-estimée : le rôle des utilisateurs internes et la configuration réseau mal maîtrisée.

Comprendre la mécanique de la protection des données dans un data center

Un data center centralise des équipements réseau, des serveurs, des systèmes d’alimentation et bien sûr les données elles-mêmes. Chaque élément nécessite une protection sur mesure. La sécurité physique repose sur un choix stratégique d’emplacement : éviter les zones à risques (inondations, incendies, tremblements de terre) et renforcer les infrastructures avec des murs épais pour limiter les impacts d’événements extérieurs. Mais ce n’est que le début.

La couche logicielle apporte un arsenal de défenses. Les pare-feux, souvent de nouvelle génération, filtrent le trafic entrant et sortant en identifiant les comportements suspects. Les systèmes de détection et de prévention d’intrusion scrutent en permanence les flux pour repérer un comportement anormal. Sur cette base, la virtualisation joue un rôle pivot : elle permet de cloisonner les applications, limitant la propagation d’attaques internes tout en assurant une gestion centralisée des ressources. L’authentification multifactorielle (MFA) ajoute une pronfonde couche supplémentaire, combinant ce que vous savez (mot de passe) avec ce que vous possédez (clé physique ou téléphone) pour garantir un accès vraiment sécurisé.

Pourquoi la protection des données dans les data centers ne se résume pas à un simple coffre-fort numérique

Les données stockées sont souvent le pilier des opérations commerciales : informations clients, documents stratégiques, systèmes critiques. Leur compromission peut paralyser une entreprise, coûter la confiance des clients, et exposer à des sanctions légales sévères. Le data center est, en quelque sorte, le coffre-fort de l’entreprise. Mais un coffre qui serait percé de multiples petits trous à cause d’une gestion laxiste des accès ou d’un pare-feu mal configuré.

Un aspect peu visible concerne les menaces internes. Ceux qui ont des privilèges d’accès peuvent involontairement ou à dessein provoquer des fuites. Ce n’est pas simple à empêcher mais un contrôle rigoureux des accès ainsi qu’une formation continue sont nécessaires.

Ce que la protection des données modifie dans le paysage IT et entrepreneurial

La sécurisation des data centers a transformé la manière dont les organisations envisagent leurs opérations IT. Là où auparavant l’accent était quasi-exclusivement sur le fonctionnement et la performance, on insuffle aujourd’hui une culture où la poursuite de la sécurité est permanente. La redondance des systèmes alimente directement cette évolution : en doublant l’alimentation électrique ou les connexions réseau, en activant des sauvegardes automatiques et des configurations parallèles, on assure une disponibilité constante des services, même en cas d’incident. Ce n’est plus seulement la protection des données, mais la garantie d’une continuité d’activité qui change la donne.

Cette approche modifie aussi la posture face aux cyberattaques. Un pare-feu, c’est un vigile, pas un magicien : il ne suffit pas de poser une barrière, encore faut-il surveiller, analyser, anticiper. Une surveillance humaine, en complément des systèmes automatisés, apporte cet œil critique qui détecte les anomalies. La protection des infrastructures critiques s’inscrit dans cette logique combinée, mêlant vigilance technologique et humaine.

Enjeux futurs et perspectives à garder sous contrôle

Les données des data centers sont à un tournant. D’un côté, les avancées technologiques comme la mise en cache des données (voir détail ici) et l’utilisation croissante du cloud public offrent flexibilité et performance. Mais elles exposent aussi à de nouveaux vecteurs d’attaque qui nécessitent une révision constante des protections.

L’innovation dans les méthodes de chiffrement, en particulier avec des outils comme PGP consultez leur rôle ici, pousse à une conception plus granulaire de la sécurité. Protéger la confidentialité des données va au-delà du simple périmètre du data center, car les échanges entre entités et utilisateurs doivent aussi être sécurisés.

Ces avancées soulèvent aussi des questions éthiques. Jusqu’où peut-on aller dans la surveillance des accès ? Comment garantir la transparence sans vider les accès d’une information critique au bénéfice de la sécurité ? Ce débat, souvent ignoré à l’heure des urgences sécuritaires, trouvera pourtant son importance dans la confiance que les usagers accordent à ces infrastructures.

Enfin, il faut garder un œil vigilant sur l’évolution des tactiques des cybercriminels. Aujourd’hui, la cybersécurité demeure un jeu du chat et de la souris. La formation des utilisateurs et la mise à jour continue des outils de sécurité (voir les stratégies pertinentes) ne sont pas une option mais une nécessité pour prévenir les attaques de malware et les intrusions furtives.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.