Dans ce fracas de technologies et d’attaques en perpétuelle évolution, comment définir ce qui fonde réellement la robustesse d’un réseau ? La sécurité n’est-elle pas plus qu’une machine bien huilée, mais un art subtil d’anticipation et d’adaptation ?

Comprendre les fondamentaux, c’est déchiffrer cette complexité, embrasser la tension entre protection et vulnérabilité, entre liberté et contrôle. C’est là que réside la véritable puissance : se doter des clés pour transformer l’invisible en maîtrise tangible, et faire du réseau non seulement un rempart, mais une force agile et résiliente.

Les vulnérabilités qui exposent les réseaux

Les réseaux informatiques sont constamment ciblés par des attaques exploitant des vecteurs d’attaque variés, souvent invisibles à première vue. De la faille d’authentification à la vulnérabilité dans un protocole de communication, les brèches peuvent venir de plusieurs angles. Par exemple, les attaques KRACK ont montré comment un simple défaut dans la gestion du chiffrement Wi-Fi ouvre la porte à l’interception illégale de données sensibles.

En réalité, ces failles proviennent souvent du cumul de petites erreurs ou d’un déficit dans la supervision des flux réseau. Un pare-feu, c’est un vigile, pas un magicien : il surveille les allées et venues, mais ne peut pas empêcher quelqu’un d’entrer s’il possède la bonne clé ou si une porte est laissée grande ouverte.

Architecture Zero Trust Edge : un changement de paradigme

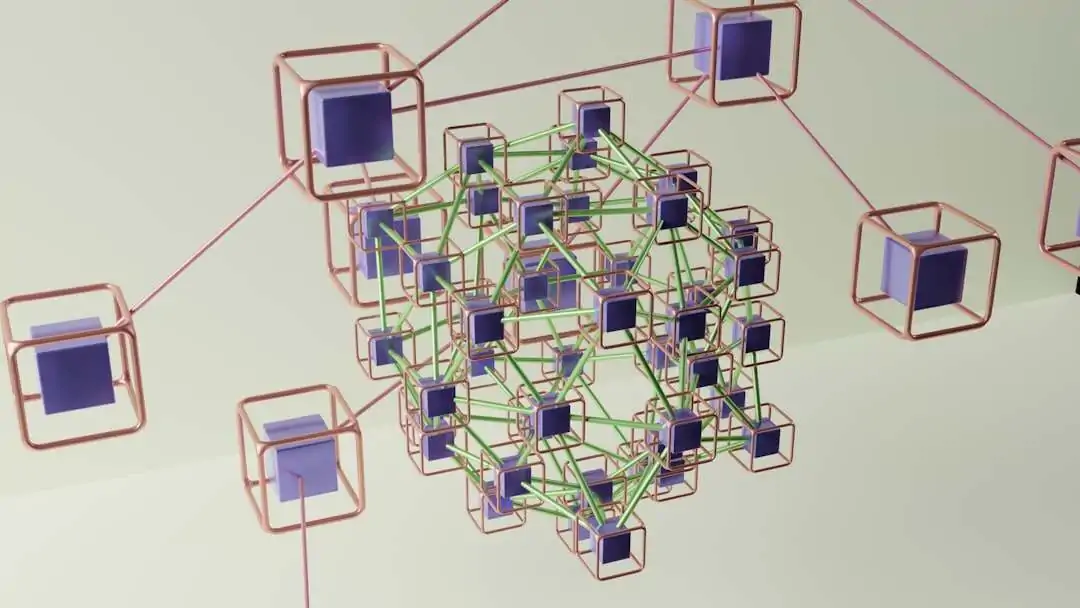

Le modèle Zero Trust Edge propose une approche nouvelle : ne jamais faire confiance par défaut, ni à l’intérieur ni à l’extérieur du réseau. Cela signifie que chaque requête, chaque mouvement, doit être authentifié et validé en temps réel. Cette architecture, combinant réseau et sécurité, est appliquée aussi bien sur site qu’en cloud, assurant une sécurité uniforme et granulaire.

Concrètement, elle repose sur le principe ZTNA (Zero Trust Network Access), qui segmente et contrôle précisément l’accès aux ressources, réduisant ainsi considérablement la surface d’attaque. Ce n’est plus le périmètre qui protège, mais une série de contrôles continus et adaptatifs. C’est un glissement fondamental par rapport aux pare-feux traditionnels qui misaient sur une frontière clairement définie.

Contrôle d’accès et authentification : AAA au cœur du dispositif

La sécurité AAA – authentification, autorisation et comptabilité – forme le cœur de la gestion des accès réseaux. Elle permet de vérifier l’identité des utilisateurs (authentification), de limiter leurs droits (autorisation), et de tracer leurs actions (comptabilité). Cette trilogie évite que des usurpateurs ou des accès non justifiés perturbent le réseau.

Face à la prolifération des accès distants, notamment via VPN ou cloud, ces mécanismes deviennent décisifs pour empêcher les intrusions, notamment les indicateurs de compromission. Il ne s’agit pas seulement de bloquer, mais aussi de détecter rapidement toute activité anormale.

Les protocoles et outils pour sécuriser le flux réseau

Des éléments tels que les serveurs proxy HTTP, les pare-feux distribués, et les systèmes de prévention d’intrusion (IPS) veillent à purifier le trafic. Un proxy est comme un filtre qui masque l’adresse IP de l’utilisateur et bloque les flux malicieux avant qu’ils n’atteignent le réseau interne. Les pare-feux distribués, quant à eux, apportent une protection segmentée, adaptée aux environnements complexes et hybrides.

Les solutions modernes combinent souvent plusieurs fonctions, comme dans l’approche SASE (Secure Access Service Edge), qui ragroupe SD-WAN, Zero Trust et sécurité en cloud, simplifiant ainsi la gestion et renforçant la résilience face aux menaces.

Le rôle clé de la segmentation pour réduire les risques

La segmentation du réseau consiste à diviser l’infrastructure en segments isolés, limitant les déplacements latéraux d’attaquants en cas d’intrusion. C’est comme compartimenter un bateau : si une voie est envahie, les autres restent étanches.

Un réseau segmenté facilite aussi la maîtrise du trafic et la gestion des politiques de sécurité restrictives adaptées à chaque zone. Cela réduit les risques d’exfiltration de données et simplifie la supervision.

DNS : une faiblesse méconnue mais stratégique

Le détournement DNS est une menace qui apparaît souvent dans les attaques ciblées. En modifiant ou interceptant les requêtes de résolution des noms de domaine, un hacker peut rediriger le trafic vers des sites malveillants sans que l’utilisateur ne s’en aperçoive.

Cette attaque subtile impacte lourdement la confiance dans la navigation et la sécurité globale du réseau. La mise en place de protections DNS robustes est donc une étape indispensable dans une chaîne de défense complète.

Monitorer et anticiper : la nécessité d’une veille constante

Avec des menaces qui évoluent en permanence, il ne suffit pas de créer un réseau sécurisé à un instant T. La supervision en temps réel, la détection automatisée des anomalies, et la réponse rapide deviennent des compétences clefs. L’analyse comportementale et les outils de Network Detection and Response (NDR) apportent des angles de vue nouveaux pour repérer un intrus avant qu’il ne fasse des dégâts.

Évidemment, ces technologies soulèvent des questions de confidentialité et d’éthique. Où placer la limite entre surveillance nécessaire et respect de la vie privée ? Cette frontière mouvante appelle à une réflexion équilibrée, où performance doit trouver sa place sans déborder sur les libertés numériques.

Les défis futurs pour la sécurité réseau

Avec la généralisation des environnements hybrides, du cloud à l’IoT, les frontières classiques des réseaux deviennent floues. Il faut imaginer une protection disséminée et adaptative, qui ne repose plus sur un périmètre fixe. Le Zero Trust Edge et le SASE tendent à répondre à ce besoin.

Mais derrière ces innovations, se cache un défi plus vaste : la gestion des identités, la souveraineté des données, et la résistance face à des menaces toujours plus sophistiquées. Les architectures devront s’affiner, et les administrateurs continuer à apprendre pour ajuster ces systèmes en temps réel.

En fait, la sécurité des réseaux n’est pas une fin en soi, mais un combat quotidien, tissé entre technologie, vigilance humaine, et cadre réglementaire. Observer, anticiper, et apprendre restent les meilleurs leviers pour ne pas céder aux attaques.

Pour approfondir la compréhension des enjeux de sécurité réseau, les articles tels que Zero Trust Edge et sécurité sur Internet offrent des perspectives enrichies et pragmatiques.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.