Un programme invisible peut, en quelques clics, faire basculer des infrastructures entières dans le chaos. Ce paradoxe dompte l’essence même des malwares, ces architectures numériques conçues pour infiltrer sournoisement, manipuler, détruire. Leur mécanique reste souvent enveloppée dans un voile d’ombre, alimentée par la sophistication croissante des cyberattaques et la complexité des réseaux modernes. Mais qu’est-ce qui rend ces menaces numériques aussi insidieuses, et comment fonctionnent-elles exactement dans les entrailles de nos systèmes ?

Au-delà de leur apparente singularité, ces logiciels malveillants incarnent une interaction subtile entre technique, ruse et adaptation constante aux environnements ciblés. Comprendre cette dynamique, c’est commencer à déchiffrer un langage invisible qui façonne désormais une part décisive de notre sécurité digitale.

Comprendre les malwares : définition et fonctionnement

La menace invisible qui infiltre nos systèmes

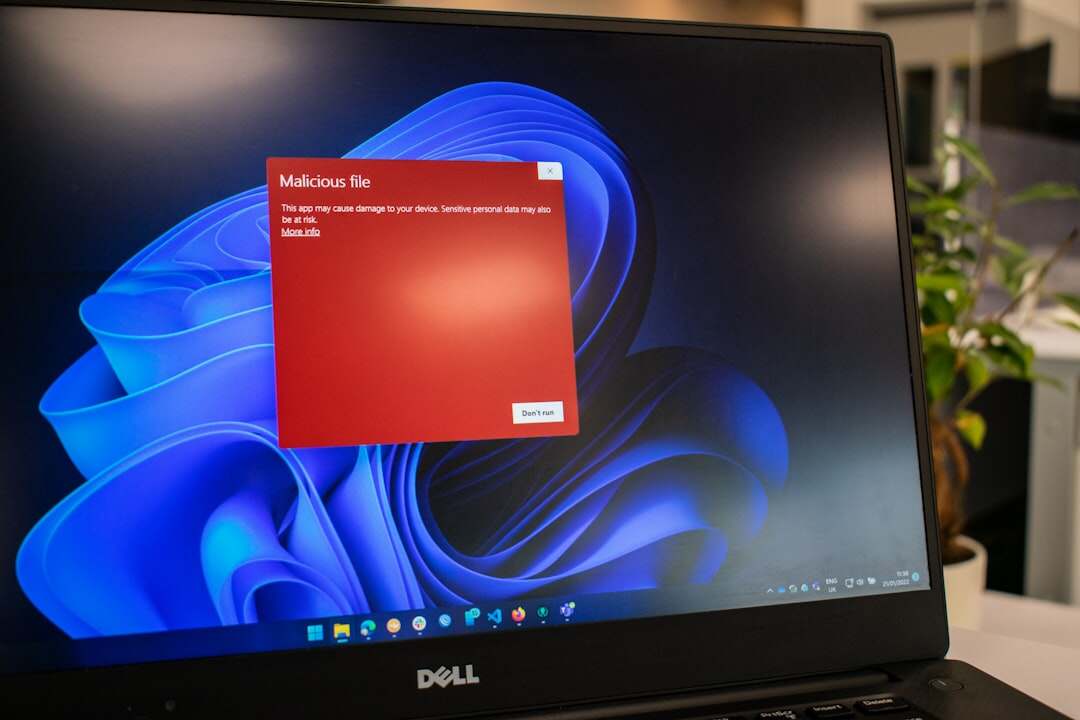

Chaque année, des milliards d’attaques de logiciels malveillants traversent les réseaux et les ordinateurs. Ce phénomène ne cesse de croître en volume et en complexité, au point que les menaces deviennent souvent imperceptibles à l’œil nu. Ces programmes, communément appelés malwares, exploitent des failles variées pour s’installer discrètement, modifier, détourner ou détruire des données. Ce sont eux qui alimentent des attaques aussi destructrices que les ransomwares ou les campagnes de phishing.

Définition précise : qu’est-ce qu’un malware ?

Un malware, contraction de “malicious software”, désigne tout logiciel ayant une intention malveillante. Cela va d’un simple virus capable de copier et de corrompre des fichiers, à des programmes plus sophistiqués comme les chevaux de Troie, les spywares ou les ransomwares. Ces logiciels s’introduisent dans un système informatique sans le consentement de l’utilisateur pour mener diverses actions nuisibles.

Techniquement, un malware peut se cacher dans une pièce jointe d’e-mail, se propager via des vulnérabilités réseau ou même être caché dans des logiciels légitimes compromis. Une fois activé, il peut interagir avec le système d’exploitation ou les applications pour exécuter son code malicieux, souvent en contournant les mécanismes de sécurité.

Comment fonctionnent les malwares ? Réseaux, machines et comportements

Un malware suit souvent un cycle en plusieurs phases : pénétration, persistance, exécution et propagation. D’abord, il faut passer les défenses initiales de la machine circulant souvent sous forme de fichiers infectés ou liens malveillants, alimentés par des méthodes de social engineering. Ensuite, il installe une “porte dérobée” (backdoor) pour garantir son maintien même après un redémarrage. Vient l’exécution des actions programmées comme le vol d’informations, le chiffrement des fichiers, voire la modification du système.

Beaucoup de ces malwares brouillent leur diagnostic en mimant le comportement légitime ou en s’auto-dissimulant grâce à des techniques comme le sandboxing inversé, où ils détectent un environnement d’analyse et se mettent en sommeil pour ne pas se faire repérer. D’autres se propagent via les réseaux internes, les périphériques mobiles, ou encore les objets connectés, souvent négligés dans la sécurité globale.

Pourquoi les malwares comptent-ils autant dans la cybersécurité ?

Leur capacité à perturber l’intégrité des systèmes affecte aussi bien les particuliers que les entreprises et les institutions. Un malware peut entraîner la perte de données sensibles, des interruptions de service, ou même des compromissions généralisées. Pour une organisation, cela se traduit par des coûts financiers, mais aussi une atteinte à la réputation, voire des risques légaux si des données personnelles sont exposées.

Le plus préoccupant, c’est la rapidité avec laquelle un malware peut transformer un problème localisé en une crise majeure. La complexité croissante des infrastructures numériques rend les systèmes encore plus vulnérables, et la sophistication des malwares nécessite des défenses adaptatives et multiples.

Ce que ça change dans la gestion des risques informatiques

Les anciennes approches basées sur des antivirus simples ne suffisent plus. Le paysage des menaces exige des méthodes qui détectent non seulement des signatures connues de malwares, mais aussi des comportements anormaux et des anomalies réseaux. Des technologies comme les systèmes de prévention des intrusions (IPS), le Zero-Trust Network Access (ZTNA), ou les solutions Secure Access Service Edge (SASE) contrôlent de façon granulaire qui peut accéder à quoi, et surveillent constamment pour détecter tout comportement suspect.

Au quotidien, cela bouleverse la gestion de la sécurité qui devient un travail d’orfèvre, combinant protection, détection et réaction rapide. La vigilance des utilisateurs reste un maillon essentiel, car la plupart des malwares exploitent encore des erreurs humaines ou la méconnaissance, notamment à travers le phishing. Pour approfondir ce dernier point, une compréhension précise des mécanismes est indispensable (comprendre le phishing par URL).

Sur quoi porter attention pour rester à l’abri ?

L’évolution constante du phénomène oblige à se préparer à l’avenir, où les malwares deviendront peut-être indétectables par des méthodes analytiques classiques. L’émergence des malwares “sans fichier” qui s’appuient sur des scripts ou processus légitimes pour agir, ou ceux chiffrant leurs communications, compliquent leur traque.

Un suivi actif des vulnérabilités via des mises à jour régulières, la sensibilisation continue des utilisateurs et une architecture réseau segmentée sont des pratiques à renforcer. Il faudra aussi garder un œil sur les objets connectés et mobiles, souvent sous-protégés, et sur les nouveaux vecteurs d’attaque liés à l’exfiltration de données (exfiltration des données).

Enfin, s’informer sur les innovations en matière de défense réseau reste un levier puissant, notamment à travers des solutions solides comme FortiGate (présentation FortiGate 200F) et alliances technologiques dans la sécurisation des espaces numériques (sécurité des réseaux).

Perspectives éthiques et sociétales de la lutte contre les malwares

Les malwares ne représentent pas qu’un simple enjeu technique. Ils soulèvent aussi des questions profondes de souveraineté numérique, de vie privée et d’équilibre des pouvoirs dans le cyberespace. Créer et diffuser un malware est une forme de violence numérique, impactant souvent des tiers innocents. Dans ce contexte, la responsabilisation des acteurs, qu’ils soient publics ou privés, devient primordiale.

À mesure que les technologies avancent, le débat sur la limite entre surveillance effective pour contrer les menaces et respect des libertés individuelles se complexifie. Il faudra surveiller l’équilibre entre sécurité et liberté, ainsi que le rôle toujours plus grand des intelligences artificielles dans la détection et la lutte, qui doivent être encadrées pour éviter une course aux armements numériques incontrôlée.

Au final, comprendre en détail les malwares, bien au-delà des images simplistes de virus, est une condition sine qua non pour préserver un espace numérique fiable, à la fois sûr et respectueux des droits.

Pour approfondir les menaces liées aux risques en ligne, comme les arnaques et les fraudes, un détour par des ressources détaillées peut s’avérer utile (les arnaques en ligne et la fraude).

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.