Se fier sans réserve devient une faille. Dans un monde où la frontière entre l’intérieur et l’extérieur du réseau s’efface,…

Blog tech

Découvrez notre blog tech : actualités high-tech, tests de gadgets, innovations numériques, IA, cybersécurité et toutes les tendances technologiques du moment.

Il suffit d’un instant, d’une faille invisible, pour que tout bascule. Derrière chaque application se cache une complexité insoupçonnée, un…

Il est fascinant de constater à quel point nous sommes désormais entourés d’ombres numériques insaisissables, échappant aux regards superficiels des…

Dans un monde où chaque clic tisse la toile de nos existences numériques, la confiance devient une denrée rare et…

Il est fascinant de constater que, dans un monde saturé d’échanges numériques instantanés, la confiance demeure une denrée rare et…

Dans un monde où chaque fragment de donnée transporte une histoire secrète, l’inspection des flux numériques devient bien plus qu’un…

À l’heure où nos données deviennent la matière la plus précieuse de notre ère digitale, il est fascinant de réaliser…

À l’ère où la mobilité et la souplesse du travail ne sont plus des options mais des exigences, imaginer un…

Il suffit d’un instant, une confiance aveugle offerte derrière un écran, pour que le virtuel se transforme en piège intime.…

La sécurité des échanges numériques n’est jamais aussi invisible qu’elle en a l’air. Derrière le voile discret des connexions, un…

Il est ironique que dans un monde hyperconnecté, où chaque donnée circule à la vitesse de la lumière, la véritable…

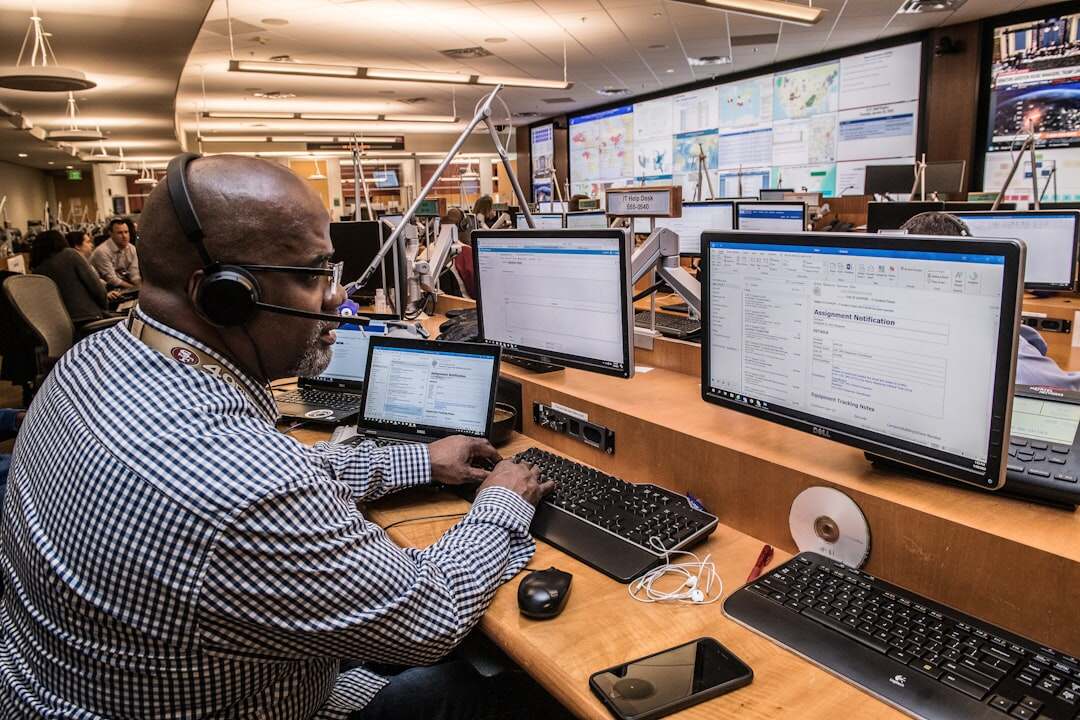

Chaque seconde, un flot invisible mais crucial circule sous nos regards, tissant la toile numérique qui soutient nos vies connectées.…

La sécurité de l’information s’appuie souvent sur un équilibre fragile, presque invisible, où un détail oublié peut compromettre des années…

Chaque seconde, une infinité de portes invisibles s’ouvrent sur le monde numérique. Derrière ces accès, se cachent des flux de…

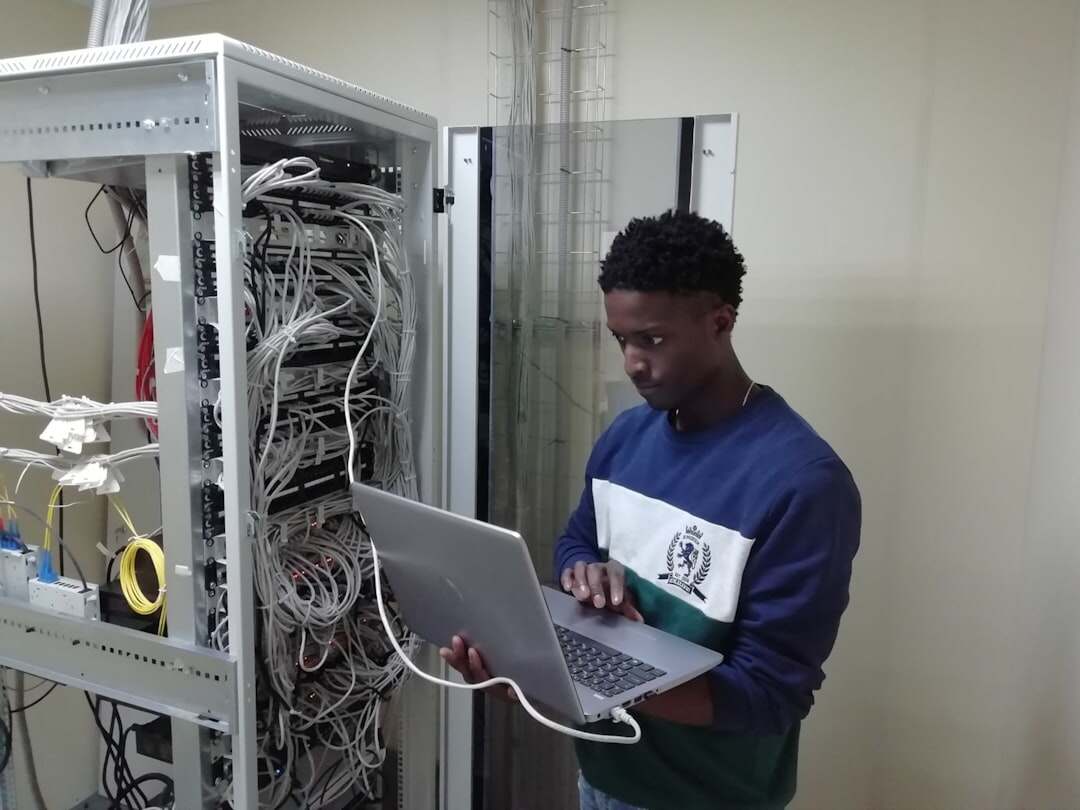

Dans un monde où chaque instant de connexion tisse le réseau invisible de nos vies numériques, la sécurité des réseaux…

Dans un monde où chaque connexion numérique peut devenir une faille béante, la frontière entre sécurité et vulnérabilité se fait…

Dans un monde où la menace numérique semble tangible à chaque instant, la peur d’un piratage imminent hante nos esprits.…

La cybercriminalité s’est métamorphosée, passant d’une ombre tapie dans l’obscurité à une industrie aux rouages finement huilés, où le crime…

Dans un monde où chaque clic peut sceller la confiance ou ouvrir la porte à la vulnérabilité, le simple cadenas…

Un texte, ce n’est jamais qu’une succession de mots alignés. Pourtant, il porte en lui une force bien plus vaste…

Il est fascinant de constater à quel point nos systèmes, comparés à des forteresses numériques, se trouvent souvent désarmés face…

Dans un monde où chaque objet banal peut soudain devenir une porte entrouverte sur votre réseau, la sécurité ne se…

Il suffit d’un instant d’indisponibilité pour qu’un système autrefois fiable devienne un gouffre de frustrations et de pertes irréparables. Pourtant,…

La confiance des marchés financiers repose sur un fragile équilibre, où la transparence est à la fois un bouclier et…

Le réseau, cet univers numérique qui relie nos organisations, est paradoxalement aussi une porte ouverte aux menaces les plus insidieuses.…

À l’ère des flux numériques incessants, où chaque clic déclenche une cascade d’informations sans fin, le filtrage de contenu est…

La sécurité en ligne ne rime pas toujours avec compromis absolu. Imaginez pouvoir bénéficier d’une protection renforcée tout en conservant…

Il est fascinant de constater à quel point un ennemi invisible peut s’immiscer dans nos machines, s’y nicher, et agir…

Chaque site web est une porte ouverte, un espace où se mêlent opportunités infinies et vulnérabilités invisibles. Dans ce carrefour…

Invisible et pourtant omniprésent, le réseau sans fil modèle notre manière de communiquer, de travailler, d’exister presque. Chaque onde porte…

Dans un univers où chaque octet voyage à la vitesse de la lumière, il est surprenant de constater combien les…

Dans le monde numérique, où chaque clic laisse une trace, masquer son identité semble à la portée d’un simple bouton.…

Réimaginer un réseau sans fil ni câbles ? Ce rêve s’approche chaque jour un peu plus. Pourtant, derrière cette apparente…

Chaque seconde compte quand il s’agit de défendre les données d’une entreprise. Pourtant, dans un monde où les géants technologiques…

Dans un monde où la frontière entre virtuel et réel s’efface chaque jour un peu plus, la guerre ne se…

Dans un monde où l’identité numérique se dissout souvent dans des labyrinthes d’identifiants et de mots de passe, la certitude…

Minecraft vanilla, c’est bien. Mais avez-vous déjà imaginé survivre dans un monde post-apocalyptique peuplé de zombies intelligents, construire votre empire…

Dans un monde où chaque email est une porte ouverte sur vos données, la frontière entre confiance et menace est…

On imagine souvent les hackers comme des figures de l’ombre, agissant dans la clandestinité, jouant un rôle ambigu entre menace…

Dans un univers où chaque message électronique pourrait être une porte ouverte à une menace invisible, la simple question de…

La sécurité des données n’est pas une simple option, mais une nécessité vitale à l’ère du numérique. Pourtant, derrière chaque…

La sécurité réseau, longtemps perçue comme un mur hermétique, se transforme aujourd’hui en un organisme vivant, intelligent et adaptatif. Au…

Il est fascinant de constater qu’une menace vieille de plusieurs années continue de résonner avec autant de virulence dans notre…

Imaginez une porte invisible, une faille dans le cœur même de vos systèmes, à peine perceptible, capable de laisser pénétrer…

La certitude que la sécurité est une ligne droite est une illusion dangereuse. Chaque alerte, chaque faille, révèle un bras…

La menace la plus insidieuse en cybersécurité n’est pas toujours celle que l’on croit détecter en premier, ni celle que…

Si les menaces numériques se multiplient quotidiennement, il est fascinant de constater combien le phishing, sous ses nombreuses formes, reste…

Les données, ce trésor immatériel, s’échappent souvent sans bruit, trahies par ce que l’on croit être nos remparts les plus…

À l’ère où chaque instant révèle de nouvelles vulnérabilités, la frontière entre sécurité et intrusion se fait invisiblement poreuse. Les…

À l’heure où la menace cybernétique se déploie avec une sophistication déconcertante, l’idée même de sécurité se transforme : elle…

À l’ère numérique, où chaque octet de données circule en un instant, la menace invisible évolue plus vite que nos…