Le développement logiciel, jadis un labyrinthe complexe de machines et de configurations, est désormais à portée de main grâce à…

Blog tech

Découvrez notre blog tech : actualités high-tech, tests de gadgets, innovations numériques, IA, cybersécurité et toutes les tendances technologiques du moment.

Dans un univers où les cybermenaces prolifèrent à une vitesse quasi exponentielle, les équipes de sécurité sont confrontées à un…

Chaque révolution technologique porte en elle l’écho d’un futur déjà là. Au cœur de ce changement, un spectre d’applications s’élargit…

Alors que la frontière entre connectivité agile et sécurité robuste semble s’effacer à chaque instant, une révolution silencieuse s’opère dans…

Chaque jour, des milliers d’organisations pensent maîtriser leur sécurité numérique, persuadées que leurs outils suffisent à les protéger. Pourtant, dans…

Le bitcoin, cette monnaie numérique insaisissable, s’extrait dans l’ombre des machines que nous croyons dominer. Derrière chaque transaction validée, une…

Dans l’ombre numérique où vos appareils se meuvent chaque jour, une menace insidieuse grandit sans bruit. Invisible, silencieuse, elle puise…

Dans un monde où chaque clic, chaque mouvement numérique, tisse une toile invisible, la souveraineté de nos données devient un…

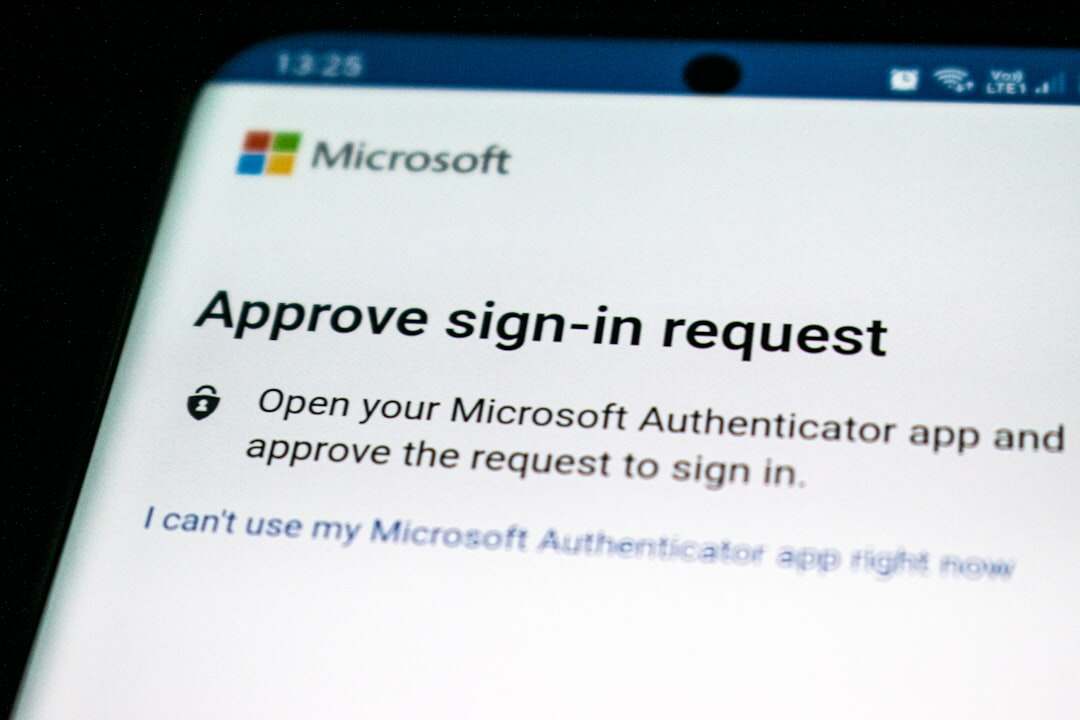

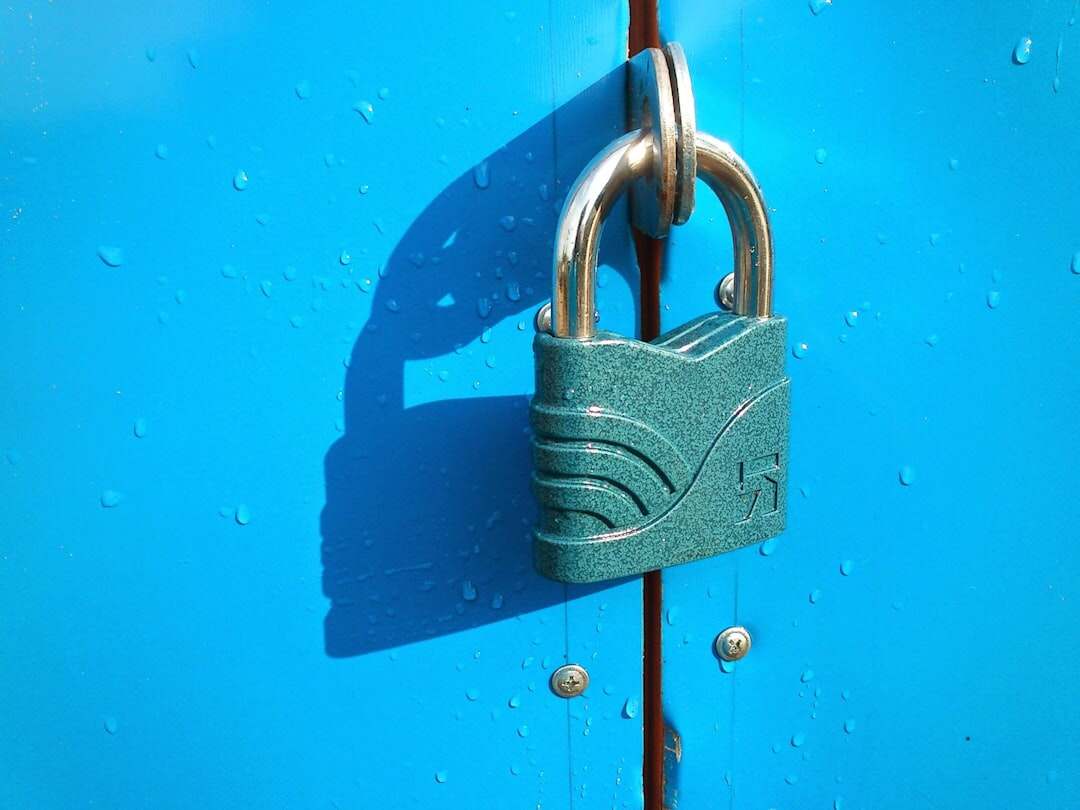

Les mots de passe, conçus comme la clé de nos mondes numériques, se révèlent souvent des serrures bien trop fragiles.…

Dans un monde où la technologie évolue plus vite que notre capacité à en mesurer les impacts, l’ombre discretement puissante…

La cybersécurité, souvent perçue comme une course sans fin contre des menaces invisibles, révèle aujourd’hui un paradoxe saisissant : plus…

À l’heure où nos vies dépendent d’une connectivité instantanée, le réseau étendu, ou WAN, reste paradoxalement la partie invisible et…

Il est fascinant de constater à quel point la sécurité réseau, malgré toutes les avancées technologiques, reste un terrain où…

Le réseau est devenu le nerf invisible de toute organisation, mais dans cet horizon connecté, choisir entre construire soi-même son…

Chaque clic, chaque connexion, semble aujourd’hui aussi simple que respirer – et pourtant, cette simplicité cache souvent une complexité insoupçonnée.…

Imaginez un instant que l’adresse du café où vous avez l’habitude de retrouver vos amis se transforme soudainement en un…

Les gardiens des entreprises, ceux qui portent les clés des coffres-forts numériques, sont paradoxalement les plus vulnérables. Le whaling, cette…

La sécurité ne se résume jamais à une seule barrière. Derrière cette évidence se cache une réalité souvent ignorée :…

Le microprogramme, invisible et pourtant omniprésent, orchestre en silence le ballet complexe du matériel qui nous entoure. Derrière chaque appareil…

Le système de noms de domaine, souvent relégué au rang de simple facilitateur d’accès, cache l’une des failles les plus…

À l’heure où nos environnements numériques s’étendent, se fragmentent, se complexifient, la confiance n’a jamais été aussi précaire. Derrière chaque…

Il est fascinant de constater à quel point la sécurité informatique, pourtant cruciale, est souvent reléguée au dernier moment du…

L’invisible tissage du cloud façonne aujourd’hui la manière dont nos données voyagent, se transforment, et deviennent accessibles à l’instant même.…

À l’ère où chaque clic, chaque transaction, chaque interaction génère un flot ininterrompu de données, il devient fascinant et paradoxal…

À l’heure où nos infrastructures vitales deviennent le terrain de jeu favori des cyberattaquants, la frontière entre sécurité informatique et…

Dans un monde où la frontière entre sécurité et performance s’estompe, comment conjuguer protection renforcée et agilité réseau sans compromis…

Il est fascinant de penser que l’ordinateur sur lequel vous travaillez en ce moment peut, à tout instant, être piloté…

La frontière entre sécurité et vulnérabilité se joue souvent dans l’invisible. Un simple choix, celui d’un pare-feu logiciel ou matériel,…

La musique numérique fait désormais partie intégrante de notre quotidien, mais les fichiers audio occupent souvent un espace considérable sur…

À l’heure où chaque clic révèle un univers parallèle, un champ de bataille invisible se déploie sous nos doigts, entre…

La frontière entre performance et sécurité n’a jamais été aussi ténue. Alors que les menaces numériques évoluent à une vitesse…

Dans un monde où chaque octet voyage à la vitesse de la lumière, l’idée même que des fragments essentiels de…

Dans un monde numérique où nos identités s’étiolent au gré des connexions, le jeton d’authentification s’impose comme ce gardien silencieux…

Dans un monde où la menace numérique évolue à une vitesse que peu de systèmes peuvent suivre, disposer d’une visibilité…

Dans un monde où le cloud dicte la cadence de l’innovation, sécuriser les applications cloud-native n’est plus un luxe, mais…

Chaque connexion numérique ouvre une porte invisible que l’on croit fermée à clé. Pourtant, derrière cette façade, des signaux muets…

À l’ère où la donnée se dérobe parfois aussi vite qu’elle se crée, protéger l’invisible devient une urgence. Derrière chaque…

Chaque jour, des milliards de données circulent dans un flux invisible mais vital, pourtant, leur sécurité demeure paradoxalement fragile, presque…

La sécurité dans le développement logiciel n’est plus une simple étape à cocher, ni un garde-fou occasionnel contre les menaces.…

À l’heure où chaque paquet de données traverse un réseau avec la discrétion d’un murmure, ce sont pourtant les pare-feux…

Alors que la sécurité numérique devient le socle invisible de notre quotidien connecté, un langage discret mais puissant orchestre l’accès…

Chaque clic que nous faisons navigue silencieusement sur un réseau façonné par un système aussi invisible que vulnérable : le…

Dans un monde hyperconnecté, où chaque clic ouvre une porte vers des univers infinis, la menace peut parfois se masquer…

Quand la frontière entre simplicité et puissance semble se réduire à l’ombre d’un appareil, il devient essentiel de scruter ce…

Au cœur d’une industrie de plus en plus connectée, les systèmes de contrôle industriel (ICS) orchestrent silencieusement le fonctionnement de…

Dans un monde où chaque octet voyage à la vitesse de la lumière, il est paradoxal que la simple intermédiation…

Au cœur de nos sociétés hyperconnectées, là où le digital se mêle à l’essentiel, une vulnérabilité silencieuse s’immisce : nos…

À l’origine, Internet devait être un réseau d’échange libre, un espace de partage indéfini où chaque information circule sans entrave.…

Il est fascinant, presque inquiétant, de considérer combien nos paroles privées peuvent voyager sans que nous en ayons conscience. Derrière…

Vous pensez maîtriser les accès numériques, et pourtant vous confondez peut-être les deux piliers fondamentaux de la sécurité informatique. Derrière…

Il suffit d’une simple connexion Internet pour que des flux de données invisibles traversent un réseau, façonnant notre expérience numérique…