Le pare-feu, souvent perçu comme une barrière infranchissable, est en réalité un équilibre subtil entre protection et exposition. Derrière ce…

Blog tech

Découvrez notre blog tech : actualités high-tech, tests de gadgets, innovations numériques, IA, cybersécurité et toutes les tendances technologiques du moment.

L’expérience utilisateur est souvent une promesse silencieuse, une attente profondément ancrée dans chaque clic, chaque chargement. Pourtant, derrière cette simplicité…

Dans un monde où le cloud s’immisce partout, invisible et omniprésent, la sécurité n’est jamais celle que l’on croit. Derrière…

Un virus invisible, dévastateur, qui s’est infiltré dans des centaines de milliers d’ordinateurs en un éclair, parvenant à paralyser des…

Les applications mobiles, ces prolongements numériques de nos vies quotidiennes, sont paradoxalement à la fois des sanctuaires de nos données…

Un réseau Wi-Fi domestique n’est plus un simple luxe, il est devenu le cœur battant de notre vie professionnelle. Pourtant,…

Un pare-feu, ce n’est plus seulement une barrière, mais un carrefour où convergent des stratégies de défense contradictoires. L’idée même…

Chaque seconde qui s’écoule, notre monde numérique tisse une toile d’une complexité insoupçonnée, où les menaces évoluent plus vite que…

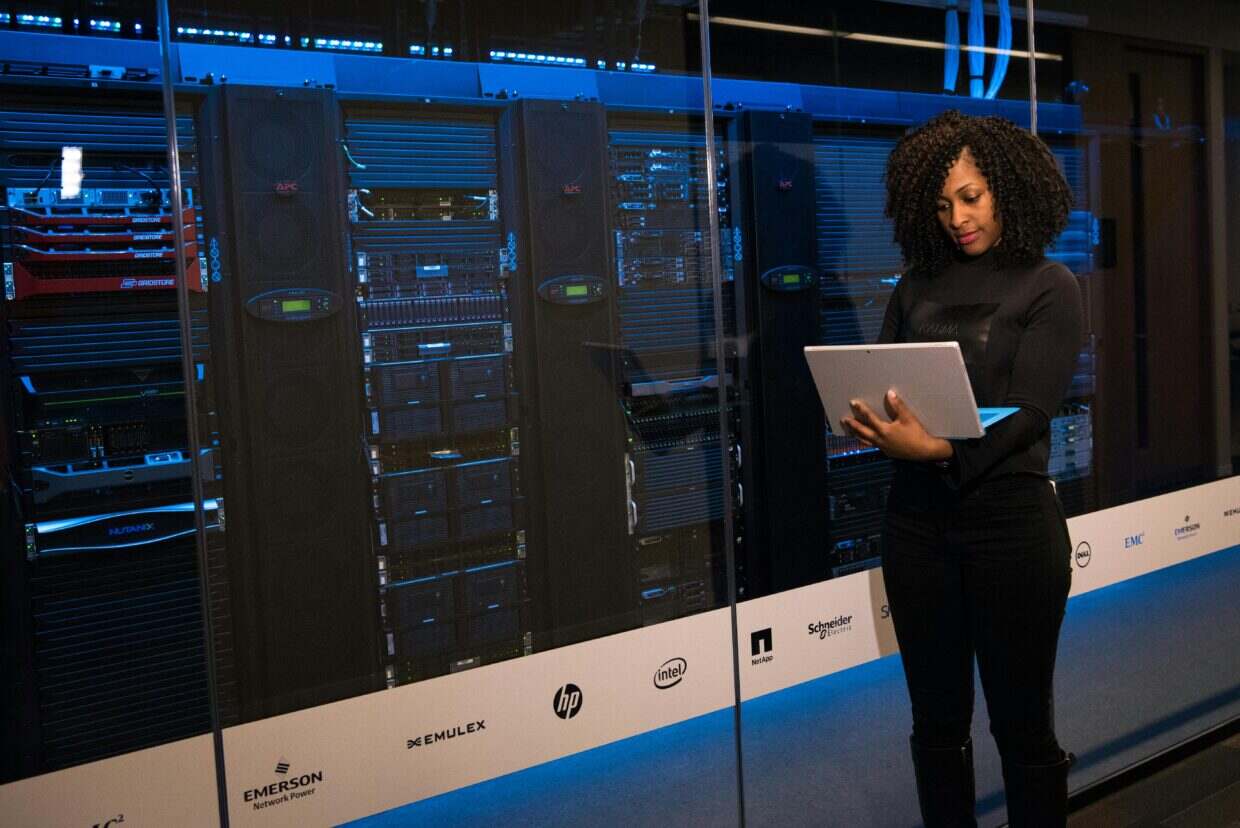

La majorité des données qui façonnent notre monde numérique reposent sur un fragile équilibre souvent invisible : celui des data…

Dans un monde où chaque connexion numérique trace une empreinte invisible, le silence du cyberespionnage est parfois plus bruyant que…

Dans l’ombre des réseaux et des systèmes informatiques, une guerre silencieuse fait rage, une bataille d’esprit et de ruse où…

À l’heure où la frontière entre performance et sécurité se resserre inlassablement, choisir un point d’accès devient plus qu’une simple…

Dans un monde où la protection des données gouvernementales est une course d’obstacles, l’adoption du cloud n’est plus une option…

Le téléphone dans votre poche, fenêtre sur le monde, doux compagnon et parfois, menace silencieuse. Derrière l’écran lisse et la…

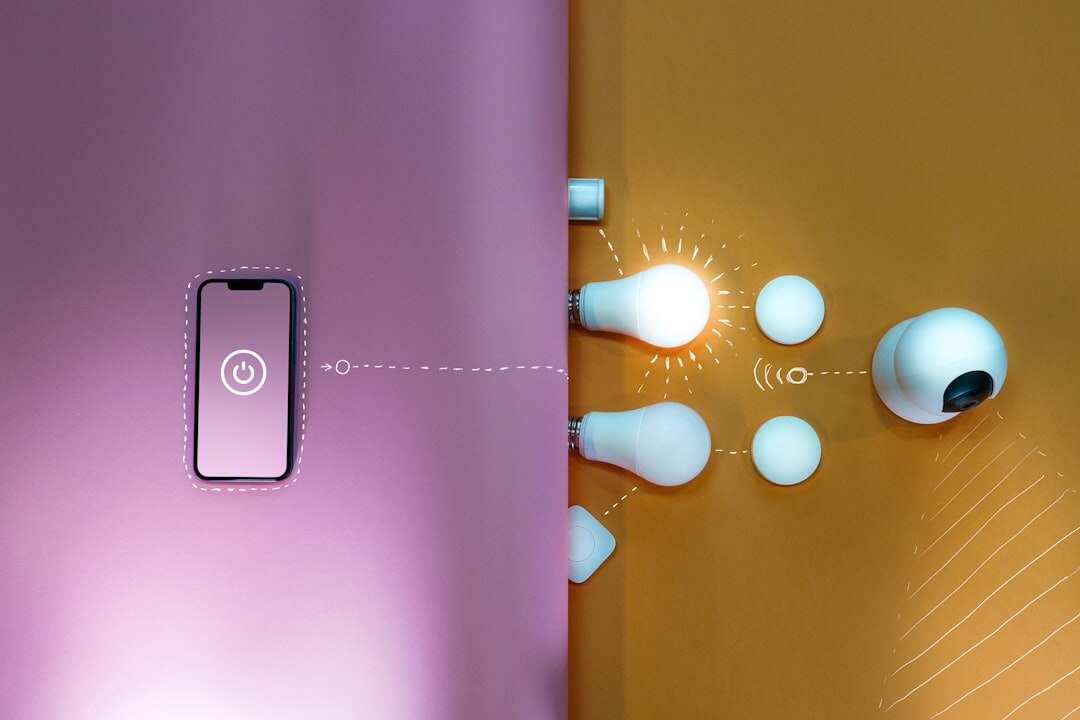

Des milliards d’objets invisibles s’immiscent dans nos quotidiens, récoltant secrets et données avec une discrétion déconcertante. Pourtant, cette révolution silencieuse…

Dans l’arène ultra-compétitive du gaming en ligne, chaque milliseconde compte. Alors que le marché mondial des jeux vidéo atteint 269…

La frontière entre le bureau et la maison s’efface, mais paradoxalement, c’est cette absence de limites qui met à nu…

Chaque jour, des milliards d’e-mails traversent le cyberespace, invisibles et silencieux, porteurs d’informations précieuses, fragiles comme du verre. Cette ubiquité…

Chaque milliseconde compte dans un monde où l’information circule à la vitesse de la lumière. Pourtant, derrière cette fluidité apparente…

Au cœur de chaque requête que nous envoyons sur Internet, une bataille invisible se joue. Derrière cette simplicité apparente, votre…

On pense maîtriser notre informatique, pourtant une part de celle-ci échappe souvent à nos radars. Une informatique parallèle, silencieuse, qui…

On a longtemps cru que le Wi-Fi, cette toile invisible qui tisse nos échanges numériques, détenait les clés solides de…

La promesse d’un internet libre et rapide semble parfois ébranlée dès que l’on active un VPN. On imagine souvent que…

La cybersécurité n’est pas seulement une bataille contre des logiciels malveillants, mais une lutte constante pour maîtriser un territoire en…

Le malware n’est pas seulement un programme malveillant, il est devenu la menace omniprésente qui se dissimule derrière chaque clic,…

Un directeur financier reçoit un appel vidéo de son PDG. La voix, le visage, les gestes : tout semble authentique.…

Contrôler pour mieux libérer. Voilà un paradoxe au cœur de la cybersécurité moderne. Dans un monde où l’accès aux données…

Dans un monde où l’explosion des données redéfinit en permanence les règles du jeu, le datacenter traditionnel, jadis bastion immuable,…

À l’ère où chaque transaction devient une empreinte numérique, la sécurité des données de paiement n’est plus une option, mais…

Au cœur de chaque organisation, des clés invisibles ouvrent les portes des systèmes les plus sensibles. Ces clés, souvent ignorées,…

Dans un monde où la technologie s’immisce dans chaque recoin de notre quotidien, il existe des failles invisibles, insidieuses, capables…

Il est fascinant de constater que, dans un univers où les données explosent, notre défi principal n’est pas tant d’en…

À l’ère où chaque octet voyage plus vite que jamais, la complexité des réseaux d’entreprise n’a jamais été aussi palpable.…

Chaque connexion, chaque donnée transmise dans le réseau dissimule une histoire invisible, souvent muette. Pourtant, ce récit chuchoté par les…

Dans un monde où l’information se dérobe, se déforme, et se dérobe à nouveau, la sécurité semble parfois relever du…

L’essor du cloud a déplacé les frontières de la sécurité, mais paradoxalement, ce nouvel horizon intensifie les zones d’ombre invisibles…

Les données envahissent chaque recoin de nos vies, pourtant leur chaos apparent masque une nécessité incontournable : les comprendre pour mieux…

Plus une entreprise grandit, plus elle devient une proie de choix, tapie dans l’ombre d’une toile numérique complexe où les…

Dans un monde où l’accès libre à l’information semble à portée de main, un acteur invisible impose pourtant ses propres…

La tranquillité d’un réseau repose souvent sur des remparts invisibles, alors même que les menaces s’infiltrent à chaque instant, derrière…

Dans un monde où chaque octet voyage en perpétuelle accélération, la frontière entre protection et vulnérabilité se réinvente au fil…

Un réseau d’entreprise n’a jamais été aussi exposé et pourtant, il doit parfois composer avec des infrastructures héritées, dispersées, presque…

À l’ère où chaque octet d’information se négocie au prix de la confiance, verrouiller l’accès devient une quête aussi cruciale…

On croit saisir la sécurité du monde numérique, mais chaque clic peut ouvrir une porte invisible où se glissent les…

Le rideau métallique s’abaisse. Une dernière vérification des vitrines, un coup d’œil rapide à la caisse. Vous tournez la clé,…

Dans un univers où chaque connexion est une porte ouverte, la force ne réside plus seulement dans la défense, mais…

Dans un monde où l’infinité des systèmes numériques se déploie sans cesse, le paradoxe est saisissant : plus nos environnements…

À une époque où chaque terminal peut devenir la porte d’entrée d’une faille majeure, la sécurité des appareils ne se…

La sécurité numérique est devenue cette frontière mouvante où l’invisible façonne la confiance, et pourtant, combien d’entreprises mesurent réellement l’étendue…

L’invisible menace s’immisce dans les replis des réseaux qui orchestrent nos observations célestes, menaçant bien plus que des données : c’est…

La sécurité numérique ne se mesure pas seulement à l’intensité des défenses déployées, mais surtout à la finesse avec laquelle…