Il est ironique que dans un monde hyperconnecté, où chaque donnée circule à la vitesse de la lumière, la véritable sécurité des réseaux soit souvent invisible — et pourtant, si

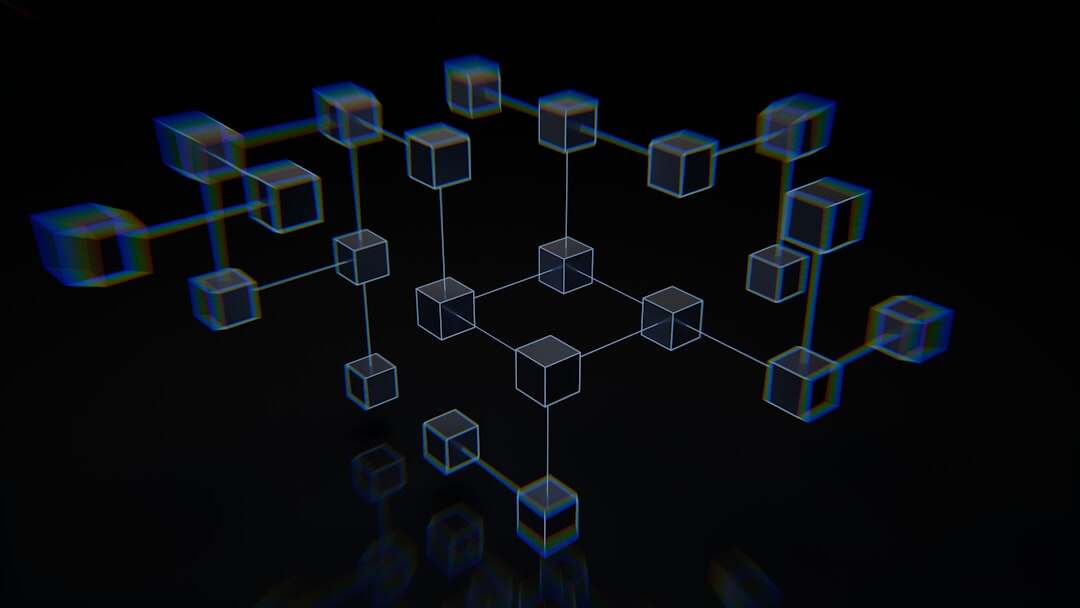

Chaque seconde, un flot invisible mais crucial circule sous nos regards, tissant la toile numérique qui soutient nos vies connectées. Ce flux, composé d’innombrables fragments d’information, se fraie un chemin

La sécurité de l’information s’appuie souvent sur un équilibre fragile, presque invisible, où un détail oublié peut compromettre des années d’efforts. Cette tension permanente entre protection et exposition impose une

Chaque seconde, une infinité de portes invisibles s’ouvrent sur le monde numérique. Derrière ces accès, se cachent des flux de données ininterrompus, porteurs d’opportunités mais aussi de menaces insidieuses. Dans

Dans un monde où chaque instant de connexion tisse le réseau invisible de nos vies numériques, la sécurité des réseaux s’impose non seulement comme une nécessité, mais aussi comme un

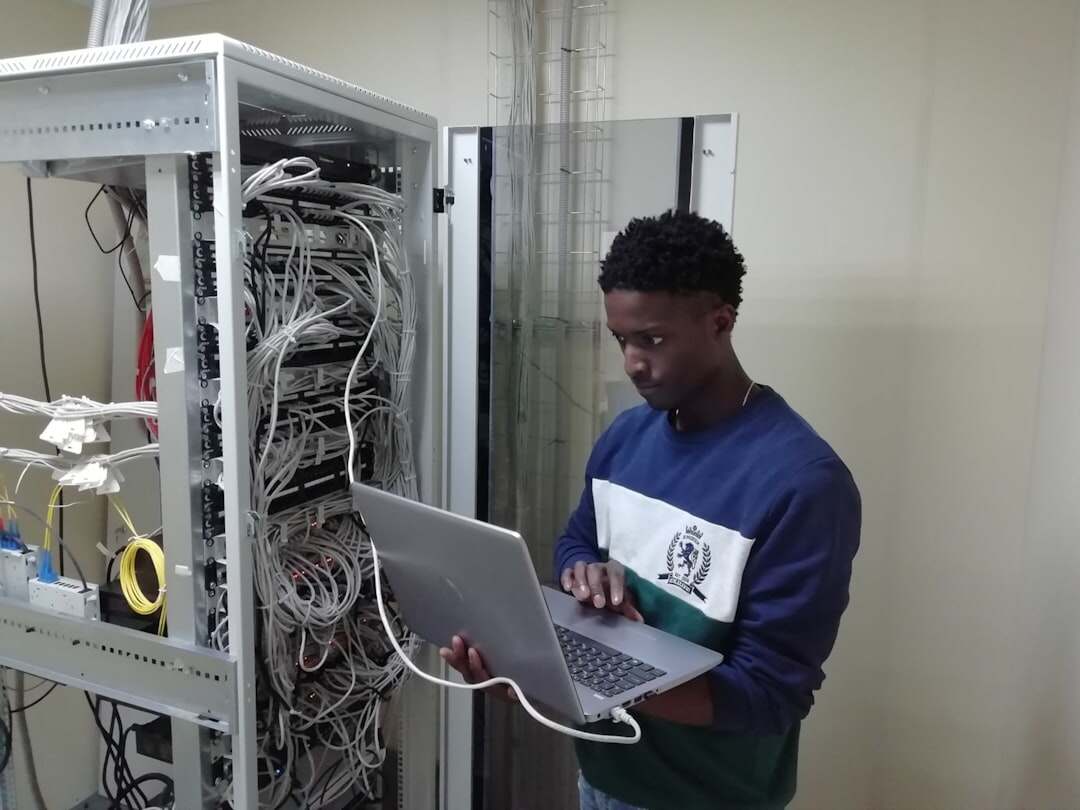

Dans un monde où chaque connexion numérique peut devenir une faille béante, la frontière entre sécurité et vulnérabilité se fait parfois imperceptible. Derrière cette réalité, des acteurs peu visibles mais

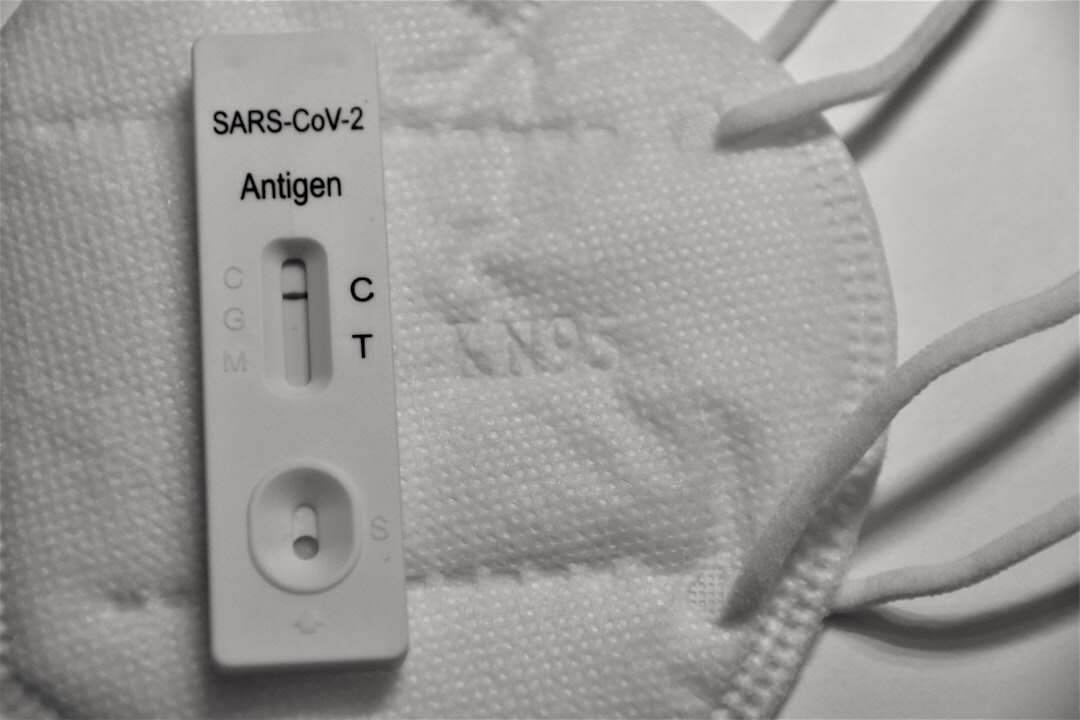

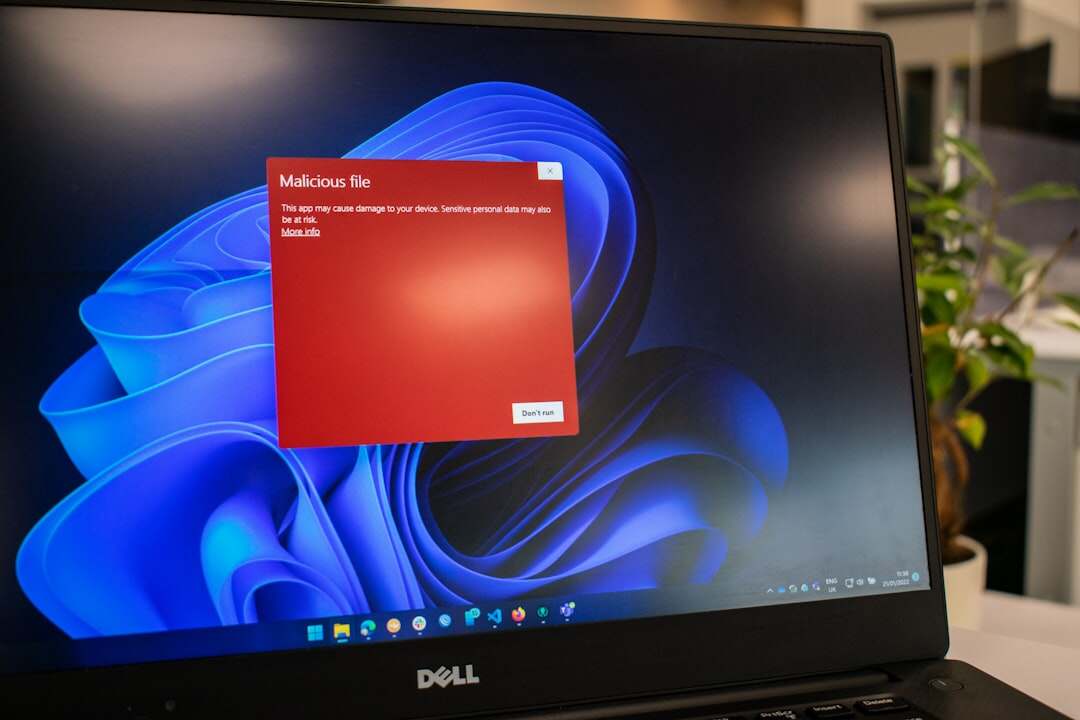

Dans un monde où la menace numérique semble tangible à chaque instant, la peur d’un piratage imminent hante nos esprits. Pourtant, parfois, ce danger n’est qu’un mirage savamment orchestré, une

La cybercriminalité s’est métamorphosée, passant d’une ombre tapie dans l’obscurité à une industrie aux rouages finement huilés, où le crime devient service. Au cœur de cette révolution se déploie un

Dans un monde où chaque clic peut sceller la confiance ou ouvrir la porte à la vulnérabilité, le simple cadenas qui s’affiche dans la barre d’adresse d’un navigateur incarne bien

Un texte, ce n’est jamais qu’une succession de mots alignés. Pourtant, il porte en lui une force bien plus vaste que la simple juxtaposition de lettres. Il tisse des liens

Il est fascinant de constater à quel point nos systèmes, comparés à des forteresses numériques, se trouvent souvent désarmés face à une menace qui, paradoxalement, ne frappe jamais à la

Dans un monde où chaque objet banal peut soudain devenir une porte entrouverte sur votre réseau, la sécurité ne se mesure plus seulement en pare-feu et antivirus. Les objets connectés,

Il suffit d’un instant d’indisponibilité pour qu’un système autrefois fiable devienne un gouffre de frustrations et de pertes irréparables. Pourtant, quelque part en coulisse, un mécanisme invisible attend, prêt à

La confiance des marchés financiers repose sur un fragile équilibre, où la transparence est à la fois un bouclier et une contrainte. La loi Sarbanes-Oxley, bien plus qu’un simple texte

Le réseau, cet univers numérique qui relie nos organisations, est paradoxalement aussi une porte ouverte aux menaces les plus insidieuses. La sophistication croissante des attaques impose une vigilance constante, mais

À l’ère des flux numériques incessants, où chaque clic déclenche une cascade d’informations sans fin, le filtrage de contenu est devenu une sentinelle invisible, façonnant ce que nous voyons, lisons,

La sécurité en ligne ne rime pas toujours avec compromis absolu. Imaginez pouvoir bénéficier d’une protection renforcée tout en conservant la fluidité et la liberté d’accès qui rendent Internet si

Il est fascinant de constater à quel point un ennemi invisible peut s’immiscer dans nos machines, s’y nicher, et agir dans l’ombre sans jamais se faire repérer. Les trojans d’accès

Chaque site web est une porte ouverte, un espace où se mêlent opportunités infinies et vulnérabilités invisibles. Dans ce carrefour numérique, la sécurité ne se limite pas à barrer la

Invisible et pourtant omniprésent, le réseau sans fil modèle notre manière de communiquer, de travailler, d’exister presque. Chaque onde porte un flux d’informations vitales que l’on ne perçoit guère, mais

Dans un univers où chaque octet voyage à la vitesse de la lumière, il est surprenant de constater combien les remparts invisibles qui protègent nos données restent souvent méconnus. Cette

Dans le monde numérique, où chaque clic laisse une trace, masquer son identité semble à la portée d’un simple bouton. Pourtant, derrière cette apparente simplicité se cachent des mécanismes bien

Réimaginer un réseau sans fil ni câbles ? Ce rêve s’approche chaque jour un peu plus. Pourtant, derrière cette apparente simplicité se cachent des architectures complexes, où chaque décision logicielle

Chaque seconde compte quand il s’agit de défendre les données d’une entreprise. Pourtant, dans un monde où les géants technologiques semblent inébranlables, les petites et moyennes entreprises se retrouvent paradoxalement

Dans un monde où la frontière entre virtuel et réel s’efface chaque jour un peu plus, la guerre ne se joue plus seulement sur les champs de bataille traditionnels. Invisible,

Dans un monde où l’identité numérique se dissout souvent dans des labyrinthes d’identifiants et de mots de passe, la certitude de savoir qui est qui devient un luxe rare. OpenID

Dans un monde où chaque email est une porte ouverte sur vos données, la frontière entre confiance et menace est plus fine qu’on ne l’imagine. Derrière cette simplicité apparente, les

On imagine souvent les hackers comme des figures de l’ombre, agissant dans la clandestinité, jouant un rôle ambigu entre menace et fascination. Pourtant, dans ce même univers numérique complexe, existe

Dans un univers où chaque message électronique pourrait être une porte ouverte à une menace invisible, la simple question de la légitimité se pose avec une acuité troublante. Derrière l’apparente

La sécurité des données n’est pas une simple option, mais une nécessité vitale à l’ère du numérique. Pourtant, derrière chaque octet protégé se cache une mécanique souvent mystérieuse, presque invisible,

La sécurité réseau, longtemps perçue comme un mur hermétique, se transforme aujourd’hui en un organisme vivant, intelligent et adaptatif. Au cœur de cette révolution, la série FortiGate 100F ne se

Il est fascinant de constater qu’une menace vieille de plusieurs années continue de résonner avec autant de virulence dans notre ère numérique, révélant à quel point certaines blessures informatiques restent

Imaginez une porte invisible, une faille dans le cœur même de vos systèmes, à peine perceptible, capable de laisser pénétrer les ombres les plus sournoises. L’injection SQL n’est pas simplement

La certitude que la sécurité est une ligne droite est une illusion dangereuse. Chaque alerte, chaque faille, révèle un bras de fer silencieux entre contrôle et chaos, où l’équilibre peut

La menace la plus insidieuse en cybersécurité n’est pas toujours celle que l’on croit détecter en premier, ni celle que l’on croit pouvoir contrer aisément. Derrière chaque attaque sophistiquée se

Si les menaces numériques se multiplient quotidiennement, il est fascinant de constater combien le phishing, sous ses nombreuses formes, reste l’une des armes les plus redoutables, et pourtant les plus

Les données, ce trésor immatériel, s’échappent souvent sans bruit, trahies par ce que l’on croit être nos remparts les plus solides. Pourtant, la fuite ne découle pas toujours d’une attaque

À l’ère où chaque instant révèle de nouvelles vulnérabilités, la frontière entre sécurité et intrusion se fait invisiblement poreuse. Les réseaux, jadis sanctuaires de l’information, se métamorphosent en territoires à

À l’heure où la menace cybernétique se déploie avec une sophistication déconcertante, l’idée même de sécurité se transforme : elle n’est plus un rempart isolé, mais un réseau complexe d’interactions.

À l’ère numérique, où chaque octet de données circule en un instant, la menace invisible évolue plus vite que nos défenses. On s’imagine souvent que nos systèmes et nos pare-feu

Un programme invisible peut, en quelques clics, faire basculer des infrastructures entières dans le chaos. Ce paradoxe dompte l’essence même des malwares, ces architectures numériques conçues pour infiltrer sournoisement, manipuler,

Il est étonnant de constater à quel point les informations les plus précieuses d’une organisation peuvent parfois se trouver les plus vulnérables, exposées à des menaces invisibles. Ce qui se

La toile que nous tissons chaque jour recèle plus d’ombre que de lumière. Derrière chaque clic, entre chaque requête, se cache une mécanique invisible : le proxy HTTP. Cette passerelle

Un réseau d’ordinateurs muets, contrôlés à distance, orchestrant en silence des tempêtes numériques invisibles. Le concept d’un botnet est à la fois simple et terriblement complexe. Ces machines, disséminées dans

Le dark web, cet univers parallèle du numérique, fascine autant qu’il inquiète. À la fois terre d’ombre et coffre-fort d’informations insoupçonnées, il révèle les limites de notre contrôle sur la

À l’heure où chaque octet traversant un réseau peut dissimuler une menace potentielle, comprendre les rouages du SIEM dépasse la simple technicité pour toucher à l’essence même de la défense

Dans un monde saturé d’informations, où chaque machine génère une cascade de données souvent inexploitées, il existe un besoin urgent de clarté. Splunk s’impose comme cette lentille capable d’embrasser l’immensité

Les véritables dangers ne se cachent pas toujours là où on les attend. Derrière l’expression lisse de « cybersécurité », un monde obscur s’anime, celui des hackers Black Hat, où

Il n’y a jamais eu autant de connexions et pourtant, le monde semble plus fragmenté que jamais. Derrière cette apparente contradiction, les réseaux étendus—ces architectures invisibles qui relient nos vies

La frontière entre protection et vulnérabilité se dessine souvent là où l’on croit avoir sécurisé chaque recoin. Dans un monde numérique où les attaques évoluent aussi vite que les technologies,

Découverte du cadre COBIT : un guide essentiel pour la gouvernance des technologies de l’information

Maîtriser la technologie ne se limite pas à déployer des outils ; c’est comprendre le fragile équilibre entre contrôle et liberté, entre innovation et maîtrise des risques. Dans un univers