Dans un monde où la technologie évolue plus vite que notre capacité à en mesurer les impacts, l’ombre discretement puissante des opérations informatiques s’étend silencieusement. L’ITOps, souvent cantonné aux coulisses,

La cybersécurité, souvent perçue comme une course sans fin contre des menaces invisibles, révèle aujourd’hui un paradoxe saisissant : plus les systèmes se complexifient, plus les attaques deviennent furtives et

À l’heure où nos vies dépendent d’une connectivité instantanée, le réseau étendu, ou WAN, reste paradoxalement la partie invisible et souvent négligée de cette toile d’échanges numériques. Pourtant, c’est lui

Il est fascinant de constater à quel point la sécurité réseau, malgré toutes les avancées technologiques, reste un terrain où l’incertitude persiste. Derrière chaque connexion, chaque donnée échangée, des menaces

Le réseau est devenu le nerf invisible de toute organisation, mais dans cet horizon connecté, choisir entre construire soi-même son SD-WAN ou confier cette tâche à un expert géré n’est

Chaque clic, chaque connexion, semble aujourd’hui aussi simple que respirer – et pourtant, cette simplicité cache souvent une complexité insoupçonnée. Dans un monde où la sécurité numérique se joue en

Imaginez un instant que l’adresse du café où vous avez l’habitude de retrouver vos amis se transforme soudainement en un piège invisible, un lieu où chaque mot, chaque geste, est

Les gardiens des entreprises, ceux qui portent les clés des coffres-forts numériques, sont paradoxalement les plus vulnérables. Le whaling, cette attaque savamment orchestrée, frappe là où la vigilance devrait être

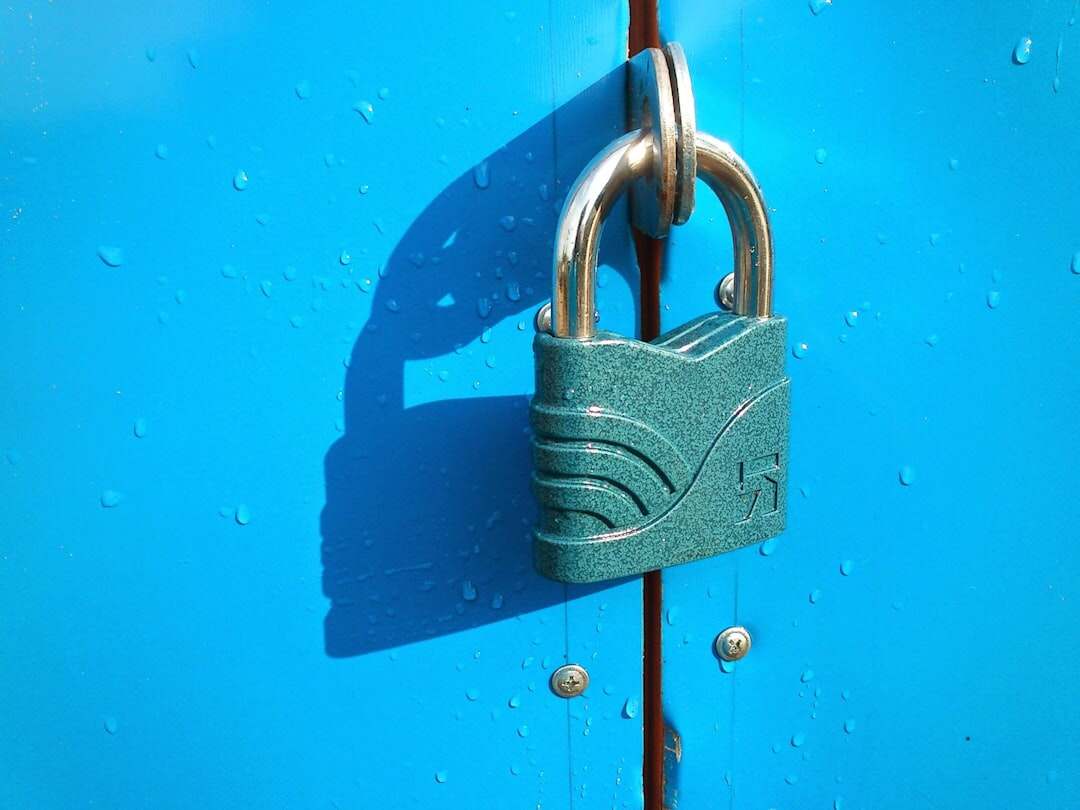

La sécurité ne se résume jamais à une seule barrière. Derrière cette évidence se cache une réalité souvent ignorée : la fragilité d’un système réside dans ses maillons les plus

Le microprogramme, invisible et pourtant omniprésent, orchestre en silence le ballet complexe du matériel qui nous entoure. Derrière chaque appareil – des téléphones que nous manipulons aux imprimantes qui ponctuent

Le système de noms de domaine, souvent relégué au rang de simple facilitateur d’accès, cache l’une des failles les plus sournoises de notre vie numérique. Il orchestre silencieusement chaque connexion,

À l’heure où nos environnements numériques s’étendent, se fragmentent, se complexifient, la confiance n’a jamais été aussi précaire. Derrière chaque application SaaS, présentée comme une offrande de simplicité et de

Il est fascinant de constater à quel point la sécurité informatique, pourtant cruciale, est souvent reléguée au dernier moment du développement. Pourtant, chaque ligne de code écrite porte en elle

L’invisible tissage du cloud façonne aujourd’hui la manière dont nos données voyagent, se transforment, et deviennent accessibles à l’instant même. Pourtant, derrière cette fluidité apparente se cache une machinerie complexe,

À l’ère où chaque clic, chaque transaction, chaque interaction génère un flot ininterrompu de données, il devient fascinant et paradoxal d’imaginer que la valeur même de ces masses d’informations repose

À l’heure où nos infrastructures vitales deviennent le terrain de jeu favori des cyberattaquants, la frontière entre sécurité informatique et industrielle s’efface dans un fracas inquiétant. Les technologies de l’information,

Dans un monde où la frontière entre sécurité et performance s’estompe, comment conjuguer protection renforcée et agilité réseau sans compromis ? La série FortiGate FortiWiFi 80F incarne cette quête, où

Il est fascinant de penser que l’ordinateur sur lequel vous travaillez en ce moment peut, à tout instant, être piloté à des milliers de kilomètres de là, comme si vous

La frontière entre sécurité et vulnérabilité se joue souvent dans l’invisible. Un simple choix, celui d’un pare-feu logiciel ou matériel, peut peser lourd dans l’équilibre fragile entre performance et protection.

À l’heure où chaque clic révèle un univers parallèle, un champ de bataille invisible se déploie sous nos doigts, entre innovation et usurpation. Le cybersquatting, cette pratique qui se glisse

La frontière entre performance et sécurité n’a jamais été aussi ténue. Alors que les menaces numériques évoluent à une vitesse vertigineuse, il devient impératif d’embrasser des solutions capables de fusionner

Dans un monde où chaque octet voyage à la vitesse de la lumière, l’idée même que des fragments essentiels de données puissent simplement disparaître semble paradoxale. Pourtant, derrière cette invisibilité

Dans un monde numérique où nos identités s’étiolent au gré des connexions, le jeton d’authentification s’impose comme ce gardien silencieux dont l’importance se mesure rarement à sa valeur réelle. Derrière

Dans un monde où la menace numérique évolue à une vitesse que peu de systèmes peuvent suivre, disposer d’une visibilité profonde sur son réseau n’est plus une option, c’est une

Dans un monde où le cloud dicte la cadence de l’innovation, sécuriser les applications cloud-native n’est plus un luxe, mais une nécessité pressante. Pourtant, paradoxalement, plus les environnements évoluent en

Chaque connexion numérique ouvre une porte invisible que l’on croit fermée à clé. Pourtant, derrière cette façade, des signaux muets trahissent parfois plus que de simples données. L’analyse de port,

À l’ère où la donnée se dérobe parfois aussi vite qu’elle se crée, protéger l’invisible devient une urgence. Derrière chaque clic, chaque échange, chaque fichier stocké, se joue une bataille

Chaque jour, des milliards de données circulent dans un flux invisible mais vital, pourtant, leur sécurité demeure paradoxalement fragile, presque éthérée. Derrière ce flot incessant d’informations numériques, se joue un

La sécurité dans le développement logiciel n’est plus une simple étape à cocher, ni un garde-fou occasionnel contre les menaces. Elle s’immisce désormais au cœur même des processus, parfois de

À l’heure où chaque paquet de données traverse un réseau avec la discrétion d’un murmure, ce sont pourtant les pare-feux à états qui orchestrent en silence une surveillance minutieuse, tissant

Alors que la sécurité numérique devient le socle invisible de notre quotidien connecté, un langage discret mais puissant orchestre l’accès aux données les plus sensibles. Ce langage, c’est le SAML,

Chaque clic que nous faisons navigue silencieusement sur un réseau façonné par un système aussi invisible que vulnérable : le DNS. Cette architecture, si essentielle pour relier les noms lisibles

Dans un monde hyperconnecté, où chaque clic ouvre une porte vers des univers infinis, la menace peut parfois se masquer dans une simple ligne d’adresse. Ce n’est pas une histoire

Quand la frontière entre simplicité et puissance semble se réduire à l’ombre d’un appareil, il devient essentiel de scruter ce qui se cache sous son capot — notamment quand il

Au cœur d’une industrie de plus en plus connectée, les systèmes de contrôle industriel (ICS) orchestrent silencieusement le fonctionnement de nos infrastructures vitales. Pourtant, derrière cette harmonie technologique se cache

Dans un monde où chaque octet voyage à la vitesse de la lumière, il est paradoxal que la simple intermédiation d’un serveur puisse changer radicalement notre expérience du réseau. Invisible,

Au cœur de nos sociétés hyperconnectées, là où le digital se mêle à l’essentiel, une vulnérabilité silencieuse s’immisce : nos infrastructures critiques, pilier invisible de nos vies, demeurent paradoxalement fragiles.

À l’origine, Internet devait être un réseau d’échange libre, un espace de partage indéfini où chaque information circule sans entrave. Pourtant, cette liberté apparente abrite un paradoxe : plus notre

Il est fascinant, presque inquiétant, de considérer combien nos paroles privées peuvent voyager sans que nous en ayons conscience. Derrière cette apparente intimité, une réalité invisibile s’insinue, laissant sourdre un

Vous pensez maîtriser les accès numériques, et pourtant vous confondez peut-être les deux piliers fondamentaux de la sécurité informatique. Derrière ce qu’on appelle communément “connexion”, se cache un duo souvent

Il suffit d’une simple connexion Internet pour que des flux de données invisibles traversent un réseau, façonnant notre expérience numérique à notre insu. Derrière cette fluidité apparente, des mécanismes complexes

Se fier sans réserve devient une faille. Dans un monde où la frontière entre l’intérieur et l’extérieur du réseau s’efface, l’hypothèse traditionnelle de confiance ne tient plus. Chaque accès, chaque

Il suffit d’un instant, d’une faille invisible, pour que tout bascule. Derrière chaque application se cache une complexité insoupçonnée, un univers où chaque ligne de code pourrait devenir la porte

Il est fascinant de constater à quel point nous sommes désormais entourés d’ombres numériques insaisissables, échappant aux regards superficiels des systèmes classiques. Derrière chaque ligne de code, chaque interaction, se

Dans un monde où chaque clic tisse la toile de nos existences numériques, la confiance devient une denrée rare et précieuse. Derrière cette confiance fragile se cachent des mécanismes invisibles,

Il est fascinant de constater que, dans un monde saturé d’échanges numériques instantanés, la confiance demeure une denrée rare et précieuse. Derrière chaque message que nous envoyons, chaque donnée partagée,

Dans un monde où chaque fragment de donnée transporte une histoire secrète, l’inspection des flux numériques devient bien plus qu’un simple contrôle : elle révèle l’invisible. Sous les apparences immuables

À l’heure où nos données deviennent la matière la plus précieuse de notre ère digitale, il est fascinant de réaliser à quel point leur habitat reste à la fois discret

À l’ère où la mobilité et la souplesse du travail ne sont plus des options mais des exigences, imaginer un bureau traditionnel figé dans l’espace et le temps paraît presque

Il suffit d’un instant, une confiance aveugle offerte derrière un écran, pour que le virtuel se transforme en piège intime. La sextorsion, cette forme insidieuse de chantage numérique, distille une

La sécurité des échanges numériques n’est jamais aussi invisible qu’elle en a l’air. Derrière le voile discret des connexions, un réseau complexe orchestre chaque transfert, chaque accès, chaque donnée qui