Chaque seconde qui s’écoule, notre monde numérique tisse une toile d’une complexité insoupçonnée, où les menaces évoluent plus vite que nos certitudes. Ce que l’on croyait hier invincible se révèle

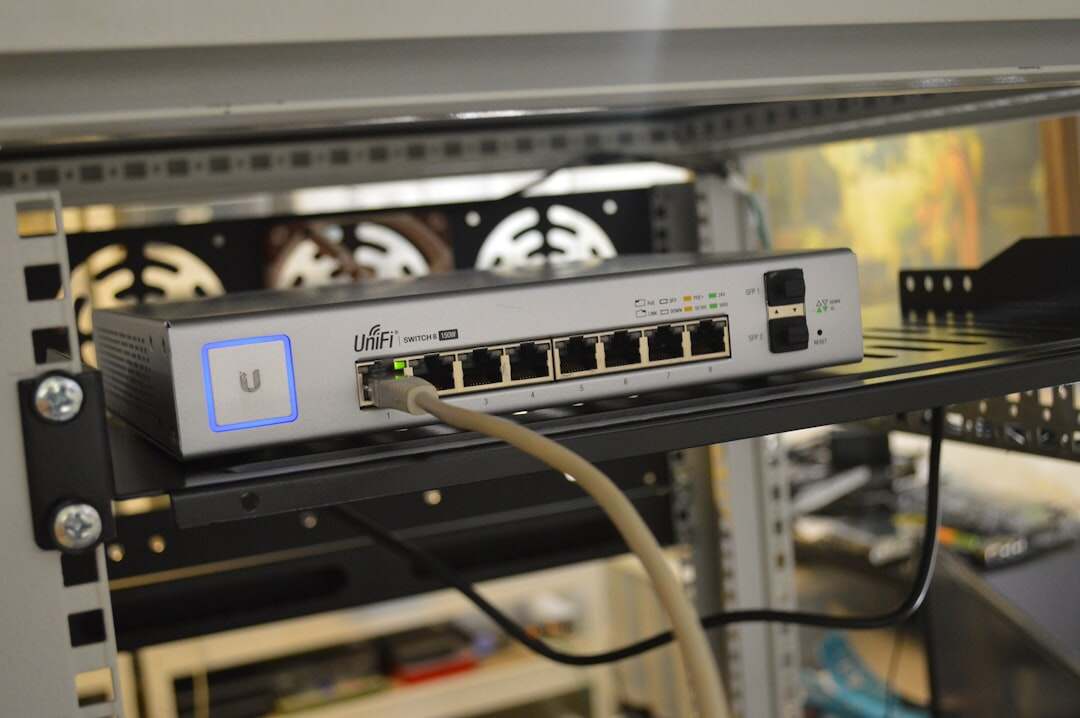

La majorité des données qui façonnent notre monde numérique reposent sur un fragile équilibre souvent invisible : celui des data centers. Derrière leurs murs, des infrastructures colossales supportent l’essentiel des

Dans un monde où chaque connexion numérique trace une empreinte invisible, le silence du cyberespionnage est parfois plus bruyant que l’éclat d’une crise ouverte. Derrière les écrans, des données précieuses

Dans l’ombre des réseaux et des systèmes informatiques, une guerre silencieuse fait rage, une bataille d’esprit et de ruse où chaque détail a son poids. Le jeton de miel, concept

À l’heure où la frontière entre performance et sécurité se resserre inlassablement, choisir un point d’accès devient plus qu’une simple décision technique. Derrière l’apparente simplicité d’un FortiAP™ se cache une

Dans un monde où la protection des données gouvernementales est une course d’obstacles, l’adoption du cloud n’est plus une option mais un impératif. Pourtant, derrière cette transition se cache un

Le téléphone dans votre poche, fenêtre sur le monde, doux compagnon et parfois, menace silencieuse. Derrière l’écran lisse et la promesse de connexion immédiate, se cache un territoire mouvant, où

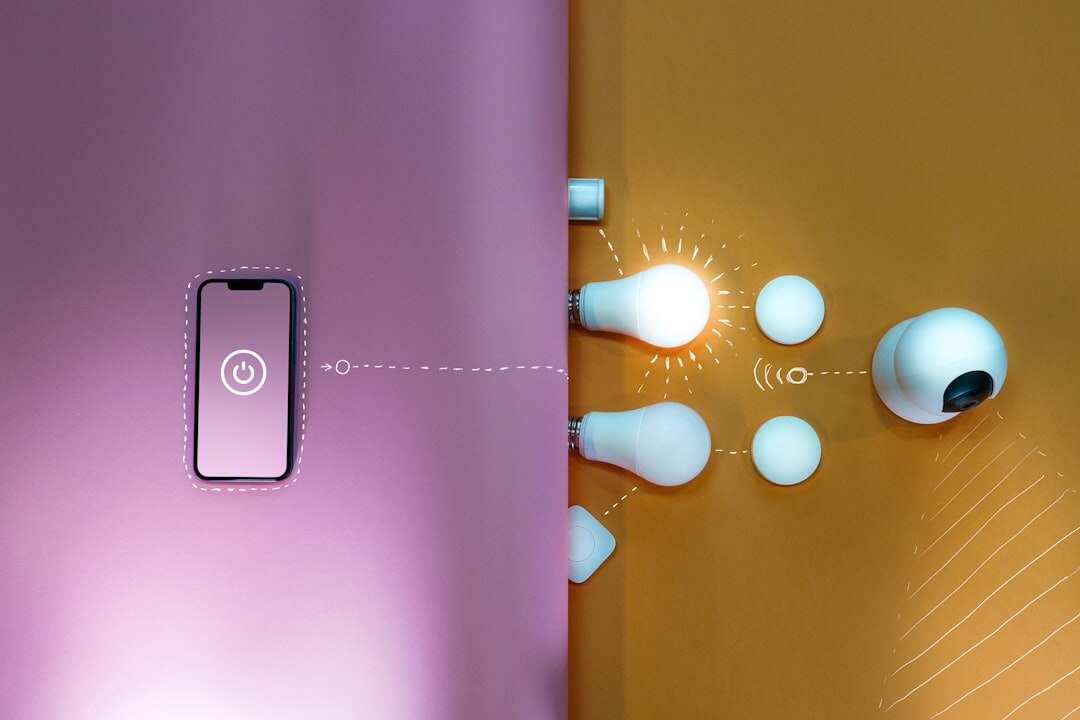

Des milliards d’objets invisibles s’immiscent dans nos quotidiens, récoltant secrets et données avec une discrétion déconcertante. Pourtant, cette révolution silencieuse dissimule une fragilité rare, un point d’ombre que le monde

La frontière entre le bureau et la maison s’efface, mais paradoxalement, c’est cette absence de limites qui met à nu les failles de notre sécurité numérique. Depuis que le travail

Chaque jour, des milliards d’e-mails traversent le cyberespace, invisibles et silencieux, porteurs d’informations précieuses, fragiles comme du verre. Cette ubiquité pourtant familière dissimule un paradoxe saisissant : l’outil de communication

Chaque milliseconde compte dans un monde où l’information circule à la vitesse de la lumière. Pourtant, derrière cette fluidité apparente se cache un combat incessant pour dompter le temps d’accès

Au cœur de chaque requête que nous envoyons sur Internet, une bataille invisible se joue. Derrière cette simplicité apparente, votre navigation se heurte à des menaces furtives, des pièges sans

On pense maîtriser notre informatique, pourtant une part de celle-ci échappe souvent à nos radars. Une informatique parallèle, silencieuse, qui grandit dans l’ombre, façonnée par les besoins urgents des utilisateurs

On a longtemps cru que le Wi-Fi, cette toile invisible qui tisse nos échanges numériques, détenait les clés solides de notre sécurité. Et pourtant, derrière cette illusion de protection, se

La promesse d’un internet libre et rapide semble parfois ébranlée dès que l’on active un VPN. On imagine souvent que garantir notre anonymat en ligne revient systématiquement à sacrifier la

La cybersécurité n’est pas seulement une bataille contre des logiciels malveillants, mais une lutte constante pour maîtriser un territoire en perpétuelle expansion. Chaque point d’entrée, chaque connexion, chaque interaction numérique

Le malware n’est pas seulement un programme malveillant, il est devenu la menace omniprésente qui se dissimule derrière chaque clic, chaque appareil connecté. Ce que l’on croit maîtriser s’échappe souvent

Il est paradoxal de constater qu’à l’heure où la technologie opérationnelle se densifie de capteurs, d’automatismes et d’intelligence, elle devient aussi l’une des surfaces d’attaque les plus vulnérables. Derrière cette

Contrôler pour mieux libérer. Voilà un paradoxe au cœur de la cybersécurité moderne. Dans un monde où l’accès aux données est roi, comment peut-on garantir la protection sans étouffer l’efficacité

Dans un monde où l’explosion des données redéfinit en permanence les règles du jeu, le datacenter traditionnel, jadis bastion immuable, commence à montrer ses limites. Pourtant, abandonner complètement l’infrastructure sur

À l’ère où chaque transaction devient une empreinte numérique, la sécurité des données de paiement n’est plus une option, mais une nécessité absolue – et pourtant, elle reste souvent un

Au cœur de chaque organisation, des clés invisibles ouvrent les portes des systèmes les plus sensibles. Ces clés, souvent ignorées, détiennent un pouvoir énorme : elles peuvent bâtir ou détruire,

Dans un monde où la technologie s’immisce dans chaque recoin de notre quotidien, il existe des failles invisibles, insidieuses, capables de déjouer les protections les plus sophistiquées. Ces failles, souvent

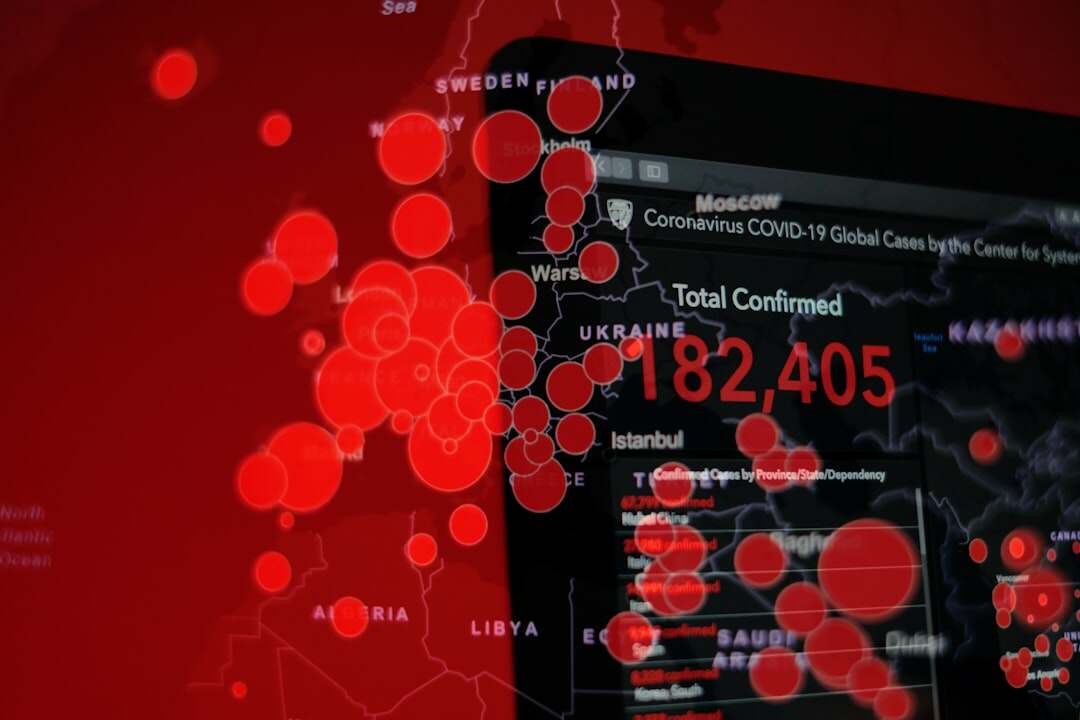

Il est fascinant de constater que, dans un univers où les données explosent, notre défi principal n’est pas tant d’en capturer toujours plus, mais de parvenir à en extraire la

À l’ère où chaque octet voyage plus vite que jamais, la complexité des réseaux d’entreprise n’a jamais été aussi palpable. Pourtant, paradoxalement, c’est la recherche de simplicité qui bouleverse aujourd’hui

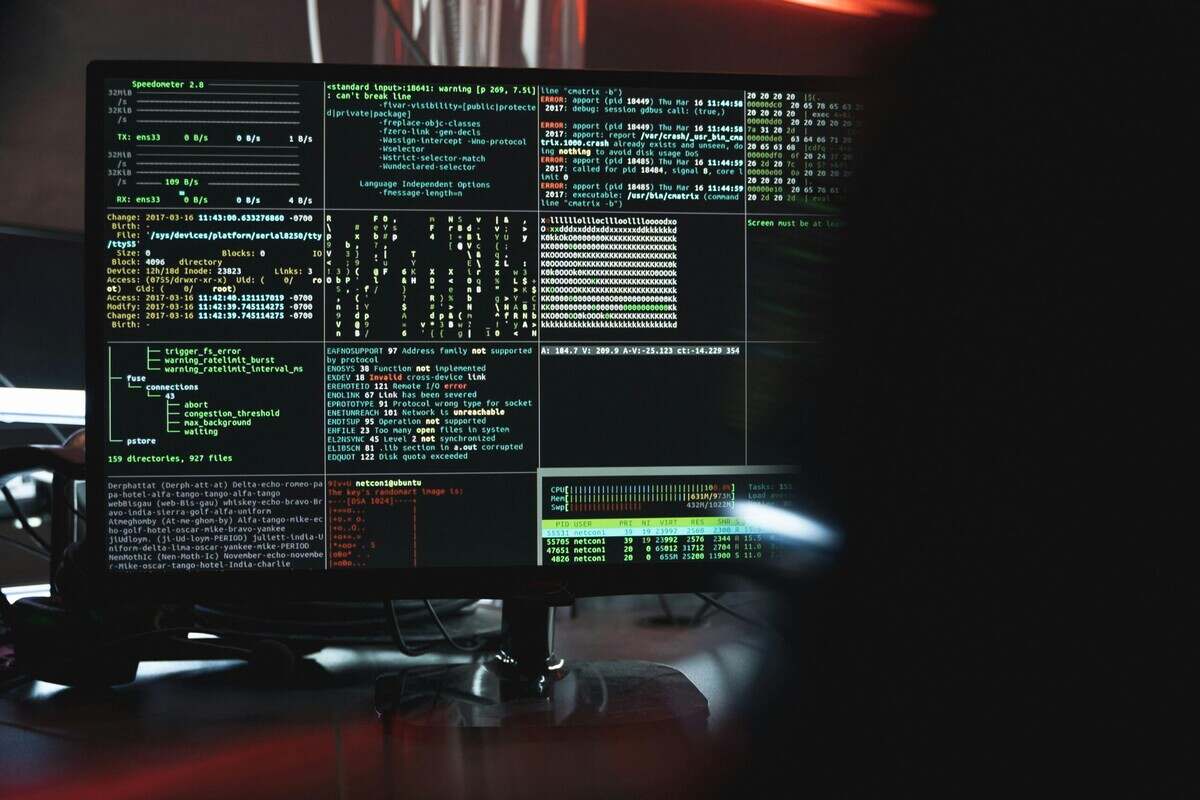

Chaque connexion, chaque donnée transmise dans le réseau dissimule une histoire invisible, souvent muette. Pourtant, ce récit chuchoté par les machines contient des indices capables de dévoiler la présence d’un

Dans un monde où l’information se dérobe, se déforme, et se dérobe à nouveau, la sécurité semble parfois relever du mythe ou du vain espoir. L’essentiel à protéger ne se

L’essor du cloud a déplacé les frontières de la sécurité, mais paradoxalement, ce nouvel horizon intensifie les zones d’ombre invisibles aux yeux du plus vigilant. Parmi ces complexités, la gestion

Les données envahissent chaque recoin de nos vies, pourtant leur chaos apparent masque une nécessité incontournable : les comprendre pour mieux les maîtriser. Au cœur de ce déluge numérique, la classification

Plus une entreprise grandit, plus elle devient une proie de choix, tapie dans l’ombre d’une toile numérique complexe où les menaces ne cessent d’évoluer. Derrière chaque écran se cache un

Dans un monde où l’accès libre à l’information semble à portée de main, un acteur invisible impose pourtant ses propres règles, en marge de la transparence affichée. Ce n’est pas

La tranquillité d’un réseau repose souvent sur des remparts invisibles, alors même que les menaces s’infiltrent à chaque instant, derrière des façades numériques bien pensées. Le pare-feu DNS, silencieux et

Dans un monde où chaque octet voyage en perpétuelle accélération, la frontière entre protection et vulnérabilité se réinvente au fil du réseau. Les infrastructures, jadis perçues comme des forteresses solides,

Un réseau d’entreprise n’a jamais été aussi exposé et pourtant, il doit parfois composer avec des infrastructures héritées, dispersées, presque disjointes. La quête d’une sécurité absolue cohabite avec l’impératif de

À l’ère où chaque octet d’information se négocie au prix de la confiance, verrouiller l’accès devient une quête aussi cruciale qu’élusive. Pourtant, dans l’univers foisonnant des cybermenaces, un pilier reste

On croit saisir la sécurité du monde numérique, mais chaque clic peut ouvrir une porte invisible où se glissent les ombres. L’Internet, vaste territoire d’opportunités, est aussi le terrain de

Il est ironique que les espaces où s’échangent richesse et confiance soient aussi vulnérables à la moindre faille numérique. Les points de vente incarnent à la fois la simplicité d’une

Dans un univers où chaque connexion est une porte ouverte, la force ne réside plus seulement dans la défense, mais dans la compréhension instantanée et fine des menaces. Le FortiGate

Dans un monde où l’infinité des systèmes numériques se déploie sans cesse, le paradoxe est saisissant : plus nos environnements s’étendent, plus nous aspirons à les maîtriser d’une main unique.

À une époque où chaque terminal peut devenir la porte d’entrée d’une faille majeure, la sécurité des appareils ne se résume plus à un simple bouclier technologique. C’est une danse

La sécurité numérique est devenue cette frontière mouvante où l’invisible façonne la confiance, et pourtant, combien d’entreprises mesurent réellement l’étendue de leur vulnérabilité ? Sous les apparences d’une stabilité rassurante,

L’invisible menace s’immisce dans les replis des réseaux qui orchestrent nos observations célestes, menaçant bien plus que des données : c’est la stabilisation même de nos activités dédiées aux vents solaires

La sécurité numérique ne se mesure pas seulement à l’intensité des défenses déployées, mais surtout à la finesse avec laquelle on identifie ses propres failles. L’évaluation des vulnérabilités fonctionne comme

Dans un monde où chaque clic peut ouvrir la porte à des trésors inestimables, les accès privilégiés représentent autant un privilège qu’une menace latente. Ils sont à la fois les

À l’heure où chaque octet semble vouloir voyager à la vitesse de la lumière, la véritable révolution ne se joue plus seulement dans les data centers massifs, mais là où

Chaque seconde, dans l’ombre numérique, une porte se ferme brutalement sous la menace invisible d’un rançongiciel, un verrou que vous seul semblez pouvoir déverrouiller — à condition de payer. Pourtant,

Dans un monde où le contenu numérique voyage à la vitesse de la lumière, l’idée même de propriété semble parfois s’effacer, remplacée par un flux continu et insaisissable d’informations. Pourtant,

Plus nous avançons dans l’ère numérique, plus nos données s’entremêlent dans un vaste réseau invisible, où chaque accès ouvert est une porte laissée sans clé. Pourtant, derrière cet enchevêtrement de

L’explosion des cybermenaces n’a jamais été aussi rapide, et pourtant, la plupart des solutions peinent encore à offrir une visibilité vraiment profonde sur ce qui circule dans les réseaux. C’est

La sécurité des réseaux ne se contente plus de barrages et de murs élevés ; elle habite désormais dans les zones d’ombre, là où le moindre accès peut devenir un

Les réseaux à haute vitesse ne sont pas seulement le moteur invisible de nos connexions numériques ; ils sont les artères d’un monde où chaque milliseconde peut basculer entre opportunité