Il est paradoxal qu’un outil conçu pour protéger puisse parfois se révéler être un frein. Le pare-feu, gardien vigilant de nos réseaux, traite chaque fragment de données comme un agent

Le pare-feu, ce rempart tantôt invisible, souvent considéré comme une simple porte d’entrée à verrouiller, révèle aujourd’hui une complexité insoupçonnée. L’ère où un unique point de contrôle suffisait pour maîtriser

Dans l’ombre numérique où nos vies s’écrivent chaque jour, la sécurité n’est plus une garantie mais une fragilité palpable. Ce que l’on croyait inviolable se fissure au rythme effréné des

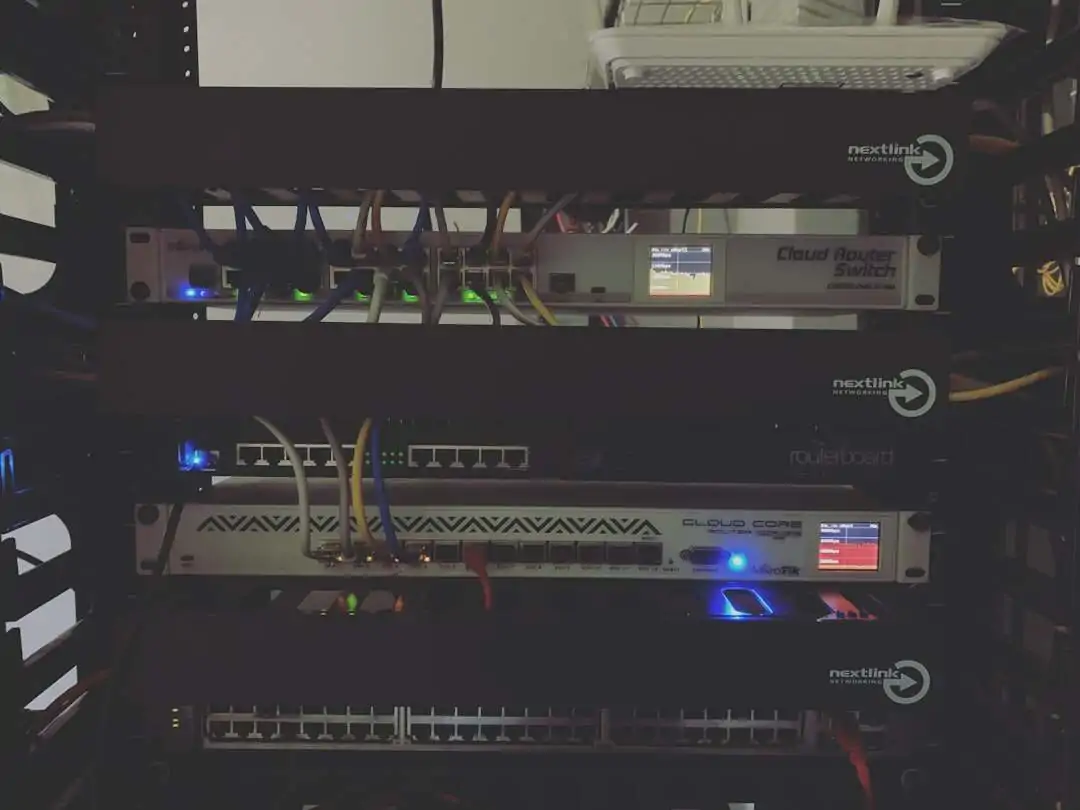

Dans un monde où la connectivité numérique dicte le rythme des affaires, la vitesse et la fiabilité ne sont plus de simples atouts, mais des nécessités fondamentales. Pourtant, multiplier les

La sécurité des données n’a jamais été aussi vitale, et pourtant, elle se déploie désormais dans un univers devenu fluide, où frontières physiques s’effacent et utilisateurs se dispersent. Au cœur

Le cœur battant des infrastructures numériques se déplace imperceptiblement vers ce qui semblait autrefois inconcevable : un monde où les serveurs disparaissent derrière le voile du cloud. Pourtant, loin d’être

Jamais une technologie n’aura suscité autant d’espoirs que de doutes à la fois, au cœur même des stratégies d’entreprise. L’intelligence artificielle, plus qu’un simple outil, s’impose comme une force disruptive

Entre performance et sécurité, le réseau de demain se joue une partie complexe, où chaque décison pourrait redéfinir l’équilibre fragile entre rapidité et protection. L’évolution constante des environnements numériques impose

Il est fascinant de constater à quel point la frontière entre le tangible et l’immatériel s’efface dans le monde des réseaux. Un câble disparaît, remplacé par une toile d’intelligence, un

La fragilité digitale se niche là où on l’attend le moins. Derrière la façade rassurante des géants financiers, un choc invisible peut ébranler des systèmes entiers en un éclair. L’Union

Dans un monde où les lignes de code façonnent chaque interaction numérique, la sécurité des applications hésite entre impératif et traversée du désert. Les menaces évoluent, sournoises, exploitant chaque faille

Ce qui semble souvent n’être qu’une simple nuisance, envahissant nos écrans sans crier gare, est en réalité une trame complexe de stratégies invisibles. Derrière chaque fenêtre surgissante, chaque publicité intrusive,

Il est fascinant de constater combien la technologie avance, et pourtant, nos défenses restent souvent un pas derrière des attaques toujours plus insidieuses. Ces intrusions sophistiquées, furtives, capables de se

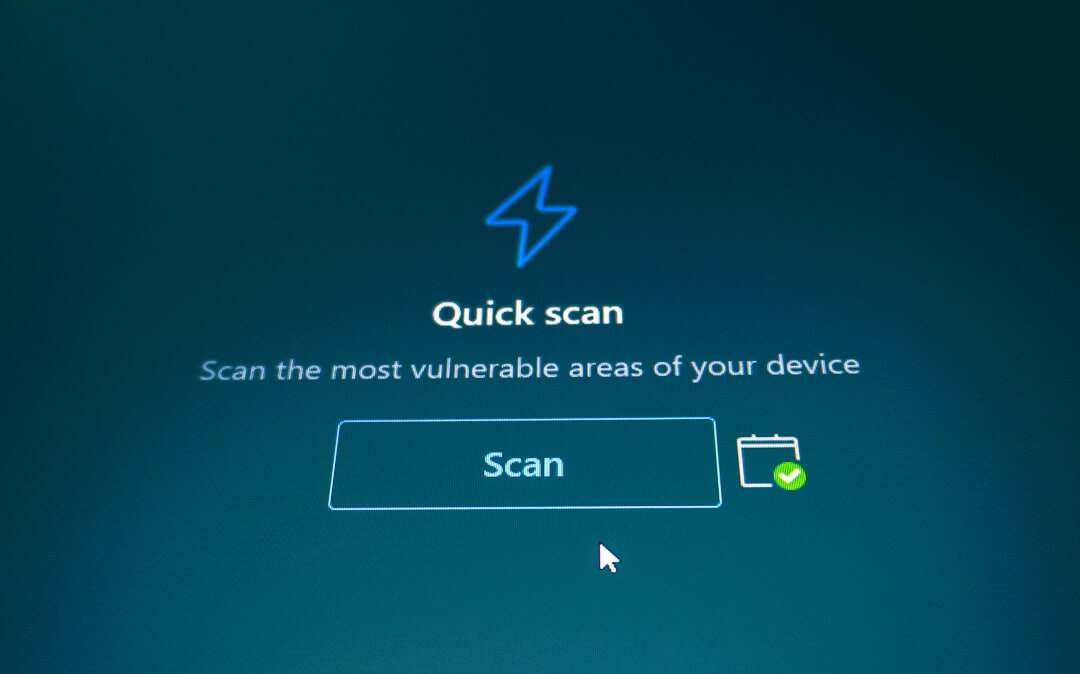

La sécurité numérique ne se résume plus à colmater des brèches au hasard avant qu’elles ne deviennent des failles béantes. À l’heure où les cybermenaces évoluent aussi vite que les

Les réseaux d’irrigation, conçus pour irriguer nos champs et nourrir les cultures, sont devenus des bastions silencieux où se trament des menaces invisibles. Ce que l’on considère comme un simple

Dans un monde où chaque interaction numérique repose sur une confiance quasi immatérielle, la gestion des certificats reste souvent invisible et pourtant indispensable. Derrière cette façade silencieuse se cache une

Comment peut-on confier l’essentiel de nos données à un géant du cloud en gardant la certitude inébranlable de leur parfaite sécurité ? C’est là tout le paradoxe d’Amazon Web Services,

À l’heure où les données se déversent sans cesse, où les besoins en agilité côtoient l’impératif du contrôle, l’informatique hybride s’impose comme un pont subtil entre deux mondes. Ni tout

La vulnérabilité la plus inquiétante de notre époque n’est pas l’absence de technologie, mais sa permanence dans chaque instant de nos vies. Alors que les infrastructures numériques deviennent le cœur

La fragilité numérique d’une application web ne se mesure pas seulement à l’épaisseur de ses défenses visibles, mais à l’infinie complexité de ses failles cachées. Dans un monde où chaque

La promesse d’un avenir quantique nous fascine autant qu’elle nous inquiète. Derrière cette révolution technologique se profile une menace qui ne laisse guère de place à l’improvisation : l’ordinateur quantique,

À l’aube de réseaux de plus en plus dispersés, étendus du cœur des datacenters aux confins du cloud public, la sécurité ne suit plus une ligne droite. Elle s’emmêle dans

À une époque où chaque appareil se connecte, dialogue et interagit dans un océan de données, la frontière entre l’intérieur et l’extérieur du réseau s’efface, brouillant les repères traditionnels de

Dans un monde où l’information circule à une vitesse vertigineuse, le véritable secret ne réside pas dans ce que vous cachez, mais dans ce que vous exposez sans vous en

La sécurité numérique ne se limite pas à ériger des murs impénétrables. Paradoxalement, comprendre ses failles, discerner les chemins invisibles empruntés par les menaces, c’est là que réside la vraie

Il est paradoxal que les réseaux, créateurs de connexions et d’opportunités, deviennent aussi le théâtre quotidien d’intrusions invisibles et insidieuses. Cette toile numérique, sur laquelle repose notre monde moderne, dissimule

La sécurité n’est plus une simple barrière à tenir, mais un jeu d’échecs où chaque coup compte et chaque pièce peut être une arme. La défense passive montre aujourd’hui ses

On croit maîtriser la cybersécurité, mais souvent, son langage reste un mur opaque. Derrière chaque acronyme, chaque terme technique, se cache une réalité complexe, façonnée par des enjeux juridiques, stratégiques

Dans un monde où chaque clic peut devenir une cible, la menace des attaques DDoS s’immisce avec une précision déconcertante, brouillant les frontières entre normalité et chaos numérique. On imagine

Les données s’accumulent, prolifèrent, débordent des murs invisibles de nos infrastructures, pourtant leur maîtrise demeure une énigme pour beaucoup. Derrière ce flot incessant se cache une réalité complexe : la

Les menaces les plus insidieuses ne laissent souvent aucune trace tangible. Imaginez un intrus qui s’immisce dans votre système sans jamais déposer une empreinte, sans laisser derrière lui de fichier

Paradoxalement, choisir entre SD-WAN et MPLS revient à naviguer entre tradition et innovation au cœur des réseaux d’entreprise. Ces deux technologies, bien qu’annoncées comme concurrentes, se livrent un duel subtil

La confiance aveugle est aujourd’hui le point faible le mieux exploité des réseaux d’entreprise. Alors que les frontières traditionnelles se dissolvent et que les environnements hybrides s’imposent, l’idée même d’un

Chaque jour, nous interagissons avec des systèmes capables d’apprendre sans être explicitement programmés pour chaque geste, chaque réflexion. Le machine learning s’insinue dans notre quotidien avec la discrétion d’un maître

À l’ère où l’information circule plus vite que jamais, sa protection devient paradoxalement une quête toujours plus complexe et cruciale. Derrière la surface visible des données partagées se cache un

Paradoxalement, notre confiance numérique est souvent le maillon le plus fragile d’un système que nous croyons inviolable. Derrière chaque écran, des milliers de données glissent, sensibles, prêtes à être capturées

On pense souvent que la sécurité parfaite est un mur infranchissable, solide et figé, mais en réalité, elle réside dans la capacité à ne jamais accorder une confiance aveugle. Dans

Le paradoxe du numérique : à l’ère où nos données voyagent plus vite que la lumière, leur sanctuarisation demeure une quête aussi complexe qu’essentielle. Comment garantir que ce qui se

Les données de santé sont devenues l’un des trésors les plus précieux et, paradoxalement, les plus vulnérables de notre époque. Chaque interaction, chaque consultation, chaque traitement génère une empreinte numérique

Imaginez un monde où chaque compte utilisateur naît, évolue et disparaît de manière fluide, sans que l’on ait à poser le moindre geste manuel, sans fracture digitale entre les systèmes.

La promesse du cloud hybride est une révolution silencieuse, mais cette avancée fulgurante soulève une interrogation fondamentale : comment garantir qu’un système tout en flexibilité ne devienne pas un terrain

Le réseau, cœur invisible mais vital de toute organisation moderne, demeure souvent un mystère, un système qu’on croit maîtrisé jusqu’au jour où une simple erreur humaine vient tout fragiliser. Pourtant,

La santé recèle des trésors d’informations, autant fragiles que précieuses, exposées aux souffles invisibles du numérique et des données. Derrière ce flux incessant, s’impose une garde-fou complexe : la conformité

Chaque identifiant que nous utilisons est une porte secrète, souvent mincement protégée, vers un univers numérique chargé de nos vies, de nos secrets, et parfois de nos fortunes. Pourtant, ce

Le pare-feu, souvent perçu comme une barrière infranchissable, est en réalité un équilibre subtil entre protection et exposition. Derrière ce simple dispositif se cache une mécanique complexe, où chaque règle

L’expérience utilisateur est souvent une promesse silencieuse, une attente profondément ancrée dans chaque clic, chaque chargement. Pourtant, derrière cette simplicité apparente, se cache une mécanique complexe, fragile, dont le moindre

Dans un monde où le cloud s’immisce partout, invisible et omniprésent, la sécurité n’est jamais celle que l’on croit. Derrière la promesse d’agilité et d’innovation se cache une réalité complexe,

Un virus invisible, dévastateur, qui s’est infiltré dans des centaines de milliers d’ordinateurs en un éclair, parvenant à paralyser des systèmes essentiels tout en réclamant une rançon. Ce cauchemar numérique

Les applications mobiles, ces prolongements numériques de nos vies quotidiennes, sont paradoxalement à la fois des sanctuaires de nos données les plus intimes et des portes béantes ouvertes aux menaces

Un réseau Wi-Fi domestique n’est plus un simple luxe, il est devenu le cœur battant de notre vie professionnelle. Pourtant, malgré cette évidence, choisir un routeur capable de soutenir sans

Un pare-feu, ce n’est plus seulement une barrière, mais un carrefour où convergent des stratégies de défense contradictoires. L’idée même d’un système hybride, assemblage de plusieurs pare-feux collaborant au sein