En Train De Lire: qu’est-ce que l’audit et la protection centrés sur les données (dcap) ?

-

01

qu’est-ce que l’audit et la protection centrés sur les données (dcap) ?

qu’est-ce que l’audit et la protection centrés sur les données (dcap) ?

La donnée, aujourd’hui, est paradoxalement à la fois l’atout le plus puissant et la cible la plus vulnérable. On construit des forteresses numériques impressionnantes, on érige des barrières invisibles contre les intrusions, pourtant, le plus souvent, c’est précisément ce cœur d’informations – fragile et précieux – qui subit les attaques les plus silencieuses et dévastatrices. Face à cet enjeu, une idée émerge : ne plus défendre uniquement les murs, mais protéger ce qu’ils renferment, avec une attention chirurgicale portée à la donnée elle-même. C’est là qu’intervient l’audit et la protection centrés sur les données, ou DCAP, une approche qui bouleverse les certitudes classiques de la cybersécurité. Mais comment isoler ce trésor immatériel sans perdre la maîtrise de l’ensemble ? Et surtout, jusqu’où cette stratégie peut-elle redéfinir notre manière d’envisager la sécurité, dans un monde où chaque octet compte ? S’immerger dans cette perspective, c’est accepter de repenser les règles du jeu et de découvrir un paradigme qui place la donnée au cœur de sa propre défense, à chaque instant de son parcours.

Les failles du périmètre sécuritaire et l’importance de recentrer la protection sur les données

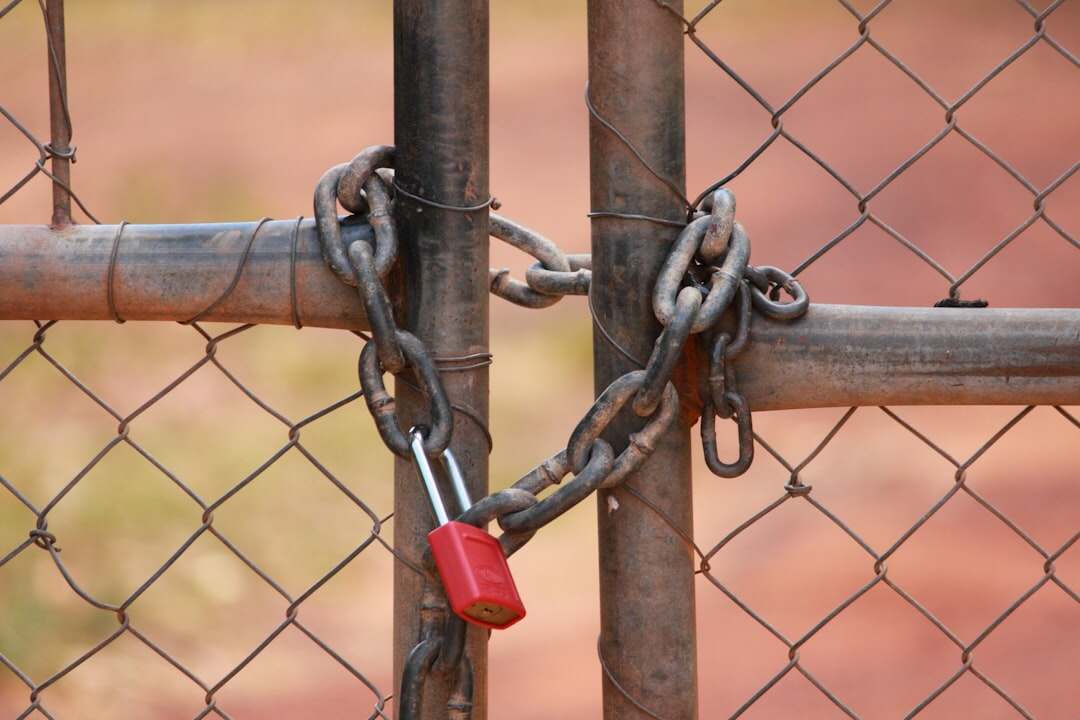

Les méthodes traditionnelles de cybersécurité, souvent orientées autour de protections périphériques comme les pare-feux ou les antivirus, montrent des failles. En réalité, défendre le réseau ne suffit plus ; les attaques ciblent désormais directement les données sensibles. Le constat est clair : protéger uniquement le périmètre revient à poser un vigile à l’entrée, mais sans contrôle à l’intérieur du bâtiment, la menace circule facilement.

C’est ici que l’audit et la protection centrés sur les données, connus sous l’acronyme DCAP (Data-Centric Audit and Protection), interviennent. Cette approche réoriente la sécurité en mettant la donnée, et non le réseau, au cœur des préoccupations. Chaque information jugée sensible est alors surveillée, contrôlée et protégée dans toutes ses phases de vie.

Comment fonctionne l’audit et la protection centrés sur les données (DCAP) ?

Le DCAP commence par une étape fondamentale : la découverte et la classification des données. Il s’agit d’identifier les données personnelles, financières, médicales ou stratégiques, en évaluant leur sensibilité et leur importance selon des critères réglementaires et métiers. Ce classement permet de cibler précisément les efforts de protection.

La gestion des accès s’appuie sur des contrôles stricts, adaptés au rôle et aux privilèges des utilisateurs. Par exemple, on limitera l’accès aux données sensibles aux seuls collaborateurs réellement concernés, en implémentant des mécanismes comme l’authentification multifactorielle ou le contrôle d’accès par rôle. Pour approfondir, la gestion des accès privilégiés (PAM) joue ici un rôle majeur en sécurisant les comptes à haut niveau d’autorité.

L’encryption protège la donnée en la rendant illisible sans les clés adéquates. Que ce soit au repos sur un serveur, en transit sur un réseau, ou en cours d’utilisation dans une application, le chiffrement empêche les pirates ou les accès internes non autorisés de comprendre ou détourner les informations.

La surveillance en temps réel détecte les activités anormales ou non conformes, souligne les tentatives d’accès ou d’exfiltration illicites. Ces logs détaillés facilitent l’audit, permettant un examen minutieux des événements lors d’investigations ou pour assurer la conformité réglementaire.

Enfin, les systèmes de prévention des pertes de données (DLP) renforcent cette posture en bloquant automatiquement les fuites ou transferts de données sensibles, via l’analyse des contenus et des comportements utilisateurs.

Pourquoi la protection centrée sur les données change la donne en cybersécurité ?

Au-delà de la simple prévention, DCAP offre une compréhension fine des risques associés aux informations sensibles. Il répond aux insuffisances des méthodes classiques qui, souvent, laissent passer des menaces internes ou des attaques ciblant spécifiquement les applications et les bases de données.

La démarche garantit non seulement la confidentialité, mais aussi l’intégrité et la disponibilité des données. Elle s’inscrit parfaitement dans le cadre des réglementations modernes, comme le RGPD en Europe ou la réglementation HIPAA pour les données de santé, où les obligations de contrôle et de traçabilité sont particulièrement exigeantes.

Par exemple, une entreprise engagée dans un cloud public doit aussi maîtriser ces défis de protection. Des normes comme celles proposées par AWS ou NIST détaillent des exigences de conformité auxquelles le DCAP contribue directement.

Les nouveaux usages et risques induits par l’approche DCAP

En recentrant la sécurité sur la donnée, DCAP pousse les organisations à revoir leur gestion du cycle de vie de l’information : de sa création à son archivage ou destruction. Cette granularité peut paraître contraignante, mais elle limite considérablement les risques d’abus internes ou de compromissions extérieures.

Cependant, ce modèle exige aussi vigilance et mises à jour constantes. Par exemple, la découverte continue des données doit intégrer les nouveaux environnements, qu’il s’agisse de fichiers partagés, bases de données, ou protocoles anciens comme FTP, encore présents dans certaines infrastructures.

L’enjeu éthique est réel. Le traitement rigoureux des informations personnelles ne doit pas restreindre indument l’activité ou la collaboration, ni dériver vers une surveillance intrusive. Le juste équilibre entre protection, productivité et vie privée doit guider toute mise en œuvre DCAP.

Sur quoi rester attentif pour l’avenir de DCAP ?

Les évolutions rapides des architectures numériques, avec la montée des environnements multi-cloud et la diversité des points d’accès, rendent la discipline complexe. Maintenir l’expérience utilisateur tout en assurant un niveau de sécurité élevé demande des innovations constantes.

Le recours à l’intelligence artificielle pour améliorer la détection des anomalies par l’analyse comportementale est prometteur, mais l’opacité des modèles peut soulever des questions de transparence et de biais.

Enfin, la collaboration internationale sur les standards et la conformité deviendra un facteur décisif, notamment pour garantir un traitement homogène des données personnelles identifiables (PII) à travers diverses juridictions, ce qui est loin d’être une mince affaire.

Le DCAP n’est donc pas un simple cadre technique mais un moyen de repenser comment les organisations s’approprient leurs données. Le défi dépasse la technologie : il engage la sécurité, la conformité, mais aussi des considérations éthiques relatives à la confiance entre une entreprise, ses collaborateurs, et ses clients.

Pour approfondir ces notions, des références sur des sujets connexes, comme la définition des données personnelles identifiables, la gestion des accès privilégiés, ou encore la compréhension des exigences de conformité selon le NIST, restent des ressources précieuses à consulter.

Définitions des données personnelles identifiables

Gestion des accès privilégiés (PAM)

Conformité AWS

Exigences de conformité selon le NIST

Protocole FTP et ses usages

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.