Ce qui semble souvent n’être qu’une simple nuisance, envahissant nos écrans sans crier gare, est en réalité une trame complexe de stratégies invisibles. Derrière chaque fenêtre surgissante, chaque publicité intrusive, se cache une mécanique subtile orchestrée pour capter non seulement notre attention, mais aussi nos données. À l’intersection du marketing et de la surveillance numérique, ces logiciels – ces intermédiaires invisibles – transforment notre expérience en ligne de manière presque imperceptible. Alors, comment un outil aussi omniprésent parvient-il à s’immiscer si profondément, parfois à notre insu, dans nos appareils et nos habitudes ? Comprendre leur fonctionnement ouvre la porte à une maîtrise bien plus grande de notre univers numérique, décodant ce qui échappe souvent à la conscience commune.

Les logiciels publicitaires : un dispositif au double visage

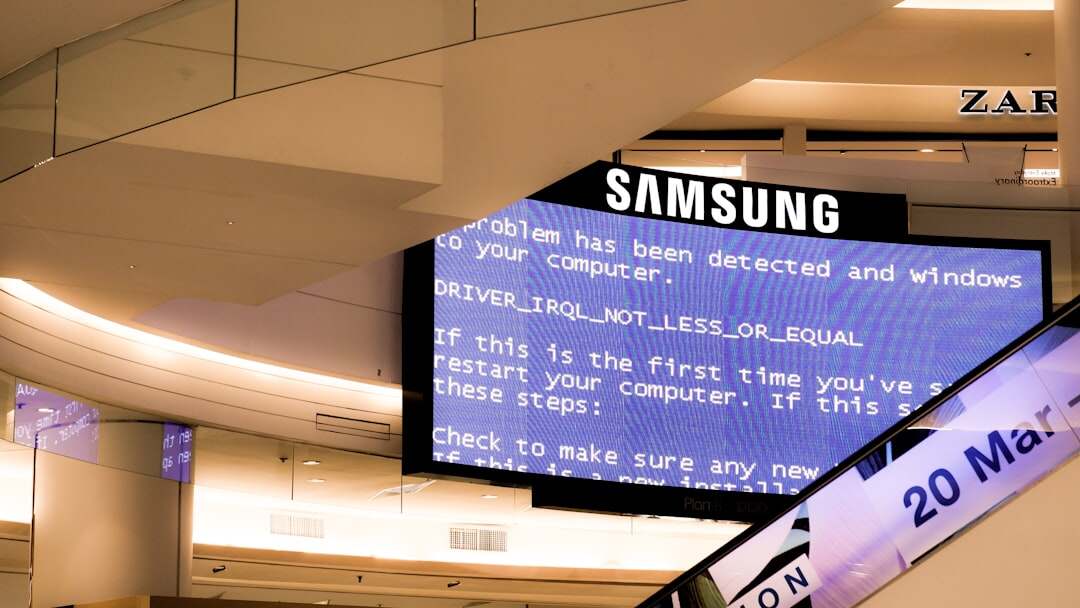

Les logiciels publicitaires représentent une faille numérique qui a su se glisser dans notre quotidien connecté. Leur caractéristique principale : afficher des publicités souvent non sollicitées, et parfois même envahissantes, sur les appareils des utilisateurs. Ce phénomène n’est pas juste une nuisance visuelle. Face à leur capacité à distraire, ralentir ou perturber les ordinateurs et smartphones, ces programmes questionnent la frontière entre monétisation légitime et intrusion malveillante.

Comment les logiciels publicitaires s’immiscent-ils dans les systèmes ?

Leur modus operandi repose sur une double entrée : d’un côté, ils peuvent être intégrés légalement dans des applications gratuites, par exemple des jeux mobiles ou certains outils utilitaires financés par la publicité. L’utilisateur, attiré par la gratuité, accepte souvent sans mesurer les conséquences. D’un autre côté, ces programmes s’introduisent parfois par des voies moins autorisées : extensions de navigateurs, téléchargements masqués, ou sites web piégeux. Au-delà de l’apparition d’annonces intempestives, ils peuvent modifier les paramètres du navigateur ou rediriger vers des pages web malveillantes. Cette tactique orchestrée vise à générer des revenus pour les développeurs via les clics des victimes, parfois sans que celles-ci ne s’en aperçoivent.

Pourquoi ces logiciels pèsent-ils sur l’expérience utilisateur et la sécurité ?

En réalité, l’enjeu dépasse largement un simple désagrément visuel. Ces publicités peuvent entraîner une consommation excessive de ressources système, ralentissant la machine et dégradant la qualité de l’expérience en ligne. Par exemple, nombreux sont les utilisateurs qui constatent des temps de démarrage prolongés ou des plantages fréquents lorsque leur ordinateur est saturé par ces intrusions publicitaires. Par ailleurs, certains logiciels publicitaires jouent un rôle sournois en collectant discrètement des données personnelles, une couche d’espionnage numérique qui devient un sujet sensible à l’heure où la protection de la vie privée s’invite au cœur des débats technologiques.

Ce que ces pratiques transforment dans le paysage numérique

L’omniprésence des logiciels publicitaires révèle une réelle tension entre un web accessible gratuitement et la dépendance à la publicité pour financer les services numériques. Toutefois, la frontière avec les logiciels malveillants est parfois ténue. Par exemple, certains de ces programmes peuvent dissimuler des chevaux de Troie ou des ransomwares sous couvert d’annonces. Cette réalité amplifie la méfiance des utilisateurs, alourdissant leur vigilance et expliquant en partie l’adoption massive de bloqueurs de publicités. Ces nouveaux comportements d’usage façonnent un internet où la publicité ne doit plus être une gêne, mais un contenu pensé et filtré sans compromettre la sécurité ni la fluidité de navigation.

Sur quoi garder un œil pour anticiper l’évolution des logiciels publicitaires ?

Alors que leur sophistication progresse, les logiciels publicitaires tendent à se fondre davantage dans l’expérience utilisateur. Ils exploitent des failles connues des navigateurs et où ils peuvent agir en arrière-plan, sans signes visibles immédiats. La course entre développeurs de logiciels publicitaires et éditeurs de solutions de sécurité se poursuit sans répit : les premiers innovent dans leurs modes d’infiltration, tandis que les seconds renforcent les blocages et nettoyages. Dans ce contexte, il est crucial, même pour les utilisateurs non expert, de rester informés sur la nature des menaces numériques, au-delà de la simple nuisance publicitaire, notamment en comprenant les risques liés au malware au sens large.

Face à cela, la vigilance s’impose dans le téléchargement d’applications, la navigation sur le web, mais aussi dans l’usage de services gratuits souvent financés par la publicité. La compréhension de ces mécanismes alimente une démarche citoyenne et responsable en ligne, évitant de tomber dans des pièges qui vont bien au-delà du simple affichage d’annonces, comme l’exposent certaines techniques dans la phishing par exemple.

Regarder plus loin : enjeux éthiques et futurs du logiciel publicitaire

Le développement des logiciels publicitaires soulève un défi de taille pour la régulation et la protection des utilisateurs. La massification de ces outils, parfois très intrusifs, questionne la légitimité de monétiser à tout prix l’attention numérique. Par ailleurs, cette pratique peut exacerber les inégalités d’accès à une navigation saine, notamment pour les utilisateurs sans moyens de se tourner vers des outils payants ou des technologies plus sécurisées, comme les VPN peer-to-peer.

Plus largement, les débats autour des blocages d’annonces, au cœur des stratégies marketing, traduisent une tension entre le désir de rentabilité des entreprises et le respect de l’expérience utilisateur, soulignée dans des analyses poussées telles que celle sur la manipulation marketing. Dans cette croisade, les professionnels de la sécurité numériques devront aussi composer avec l’évolution rapide des formes de cyberattaques, où les ransomwares et autres menaces s’entrelacent parfois avec des campagnes publicitaires agressives, une problématique largement documentée dans le domaine du gaming.

En somme, pénétrer dans les coulisses techniques des logiciels publicitaires éclaire à la fois la vigilance requise et l’attente que la technologie œuvre vers une publicité moins agressive, plus respectueuse du cadre numérique. À l’aube d’une démocratisation accrue de la sobriété numérique, chaque utilisateur garde un rôle dans la co-construction d’un web plus sain.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.