En Train De Lire: Comprendre les enjeux de la sécurité de l’information

-

01

Comprendre les enjeux de la sécurité de l’information

Comprendre les enjeux de la sécurité de l’information

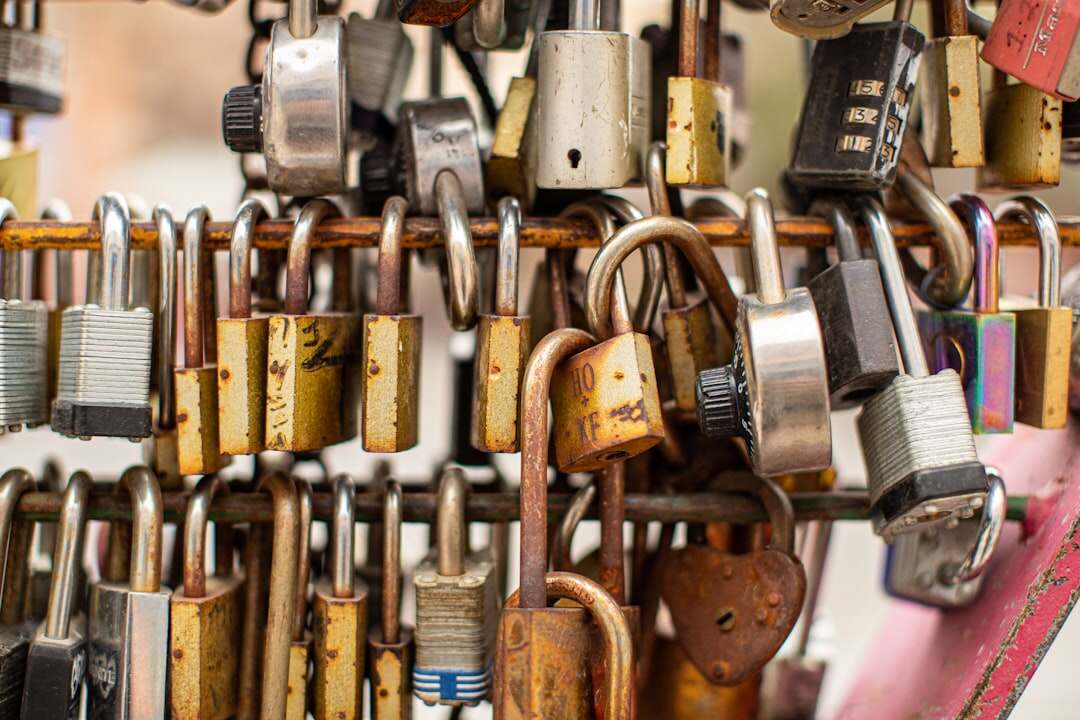

Dans un monde où l’information se dérobe, se déforme, et se dérobe à nouveau, la sécurité semble parfois relever du mythe ou du vain espoir. L’essentiel à protéger ne se cache pas toujours derrière un écran, ni même dans les lignes de code : il s’étend jusqu’aux documents papier, aux conversations volatiles, aux gestes du quotidien. Pourtant, ce labyrinthe mouvant qu’est la sécurité de l’information ne se réduit pas à un simple jeu défensif. Il s’agit d’un équilibre instable entre confidentialité, intégrité et disponibilité, soupesant ce qu’on révèle, ce qu’on conserve et ce qu’on partage. Mais comment naviguer dans ce dédale quand chaque avancée technologique ouvre à la fois des portes nouvelles et des failles invisibles ? Explorer cet univers, c’est entreprendre un voyage au cœur de ces paradoxes, pour finalement déchiffrer les mécanismes qui rendent nos informations non seulement intactes, mais véritablement vivantes.

La sécurité de l’information : un rempart fragile face à des menaces ciblées

Chaque jour, des millions de données sensibles transitent et sont stockées dans des systèmes variés, physiques ou numériques. Ce qui les rend vulnérables, c’est la multitude de risques qui les guettent : accès non autorisé, altération, suppression ou indisponibilité. La sécurité de l’information rassemble les méthodes pour éviter que ces incidents ne surviennent, ou pour y répondre dès qu’ils apparaissent.

Au cœur de cet enjeu, la protection ne s’adresse pas uniquement aux données numériques. Un document papier, une conversation orale, une clé USB, sont aussi des vecteurs d’information qui méritent d’être sécurisés. La différence avec la cybersécurité en particulier, qui elle cible les systèmes numériques et leurs informations, est subtile mais importante.

La triade qui structure la sécurité de l’information

On retient la triade “CIA” : Confidentialité, Intégrité et Disponibilité.

- Confidentialité : empêcher que des informations sensibles tombent entre de mauvaises mains. Par exemple, utiliser le cryptage des données permet de s’assurer que seules les personnes autorisées peuvent les lire.

- Intégrité : garantir que les données ne soient pas modifiées, supprimées ou corrompues à l’insu de leur propriétaire. Cela assure que l’on travaille toujours avec une information juste et complète.

- Disponibilité : veiller à ce que les utilisateurs légitimes puissent accéder aux données quand ils en ont besoin, même dans des circonstances adverses, comme après une attaque ou une panne.

Cette triade façonne toutes les politiques et les technologies mises en place dans une entité, qu’il s’agisse d’une entreprise, d’une organisation gouvernementale ou d’un particulier.

Les composantes techniques pour protéger les flux d’information

La protection des données se matérialise à travers plusieurs couches et outils. Un pare-feu, par exemple, agit comme un vigile filtrant les échanges réseaux à la recherche de connexions suspectes. Ce n’est ni un magicien, ni une barrière absolue, mais un élément parmi d’autres dans une architecture multi-niveaux.

Les systèmes d’information et de gestion des événements de sécurité (SIEM) analysent en continu les alertes collectées dans les réseaux, facilitant la détection rapide d’intrusions ou d’activités anormales. Les systèmes de détection et de prévention d’intrusion (IDS/IPS) inspectent le trafic en temps réel pour bloquer ou signaler des accès suspects.

La cryptographie joue un rôle de fondamental dans la protection : elle chiffre les données et sécurise les échanges. Seule une personne disposant de la clé adéquate pourra décrypter et comprendre ces informations, réduisant drastiquement le risque d’exfiltration abusive.

Par ailleurs, le concept de data centers est central, car cet environnement physique héberge l’infrastructure vitale, qu’il faut aussi protéger contre des menaces techniques ou physiques.

Les menaces constamment renouvelées et leurs conséquences

Les attaques évoluent continuellement et adoptent des formes sophistiquées. Parmi les plus redoutées, les menaces persistantes avancées (APT) s’accrochent aux systèmes sur le long terme, extrayant patiemment des informations, parfois sans se faire remarquer pendant des mois.

L’ingénierie sociale exploite la psychologie humaine plus que les tests techniques. Une simple ruse bien menée peut amener un employé à divulguer un mot de passe, rendant inutile tout système de protection technique.

Le cryptojacking illustre comment une faille peut être exploitée pour détourner des ressources informatiques à des fins de minage de cryptomonnaies, dégradant les performances et augmentant les coûts.

Plus classiques mais toujours efficaces, les attaques par ransomware bloquent l’accès aux données, exigeant une rançon pour libérer le système. Ces attaques peuvent paralyser entièrement une organisation et menacer sa survie.

Quand le risque vient de l’intérieur

En réalité, les menaces ne viennent pas toujours de l’extérieur. Une mauvaise manipulation, une erreur ou même une malveillance interne peuvent compromettre la sécurité des informations. Cela montre que l’humain est au centre des enjeux de la sécurité.

C’est pourquoi la sensibilisation et la formation des collaborateurs sont indispensables, en complément des solutions techniques. Un bon système sera toujours aussi solide que son maillon le plus faible.

L’avenir de la sécurité de l’information : défis et nouvelles frontières

Avec la généralisation du cloud, la sécurisation des environnements délocalisés pose des défis supplémentaires. La gestion du proxy et la protection des données transitant via des infrastructures tierces deviennent alors centrales.

La montée des technologies comme la blockchain promet des solutions innovantes pour garantir la traçabilité et l’immuabilité des données, même si ces technologies doivent encore prouver leur scalabilité et leur intégration facile.

Les enjeux éthiques s’imposent aussi. La sécurité de l’information n’est pas qu’une question technique : elle concerne la protection de la vie privée, le consentement, la transparence. Par exemple, la désinformation ciblée peut être vue comme une attaque sur l’intégrité des informations à l’échelle sociétale.

Dans ce paysage mouvant, les responsables sécurités, souvent appelés RSSI, doivent anticiper sans céder à la panique. Ils doivent conjuguer exigences techniques, réglementaires et humaines, toujours avec la conscience que la sécurité est un équilibre fragile, jamais définitivement acquis.

Ce que nous devons suivre de près, c’est l’évolution des failles et des attaques, mais aussi la manière dont les organisations s’adaptent, en combinant outils rigoureux, compréhension fine des risques et vigilance constante.

Pour aller plus loin sur la protection physique liée à l’infrastructure, je recommande aussi ce dossier complet qui détaille comment sécuriser efficacement vos équipements et centres de données, parce que tant que les bases matérielles ne sont pas protégées, les couches logicielles ne peuvent pas tenir seules.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.