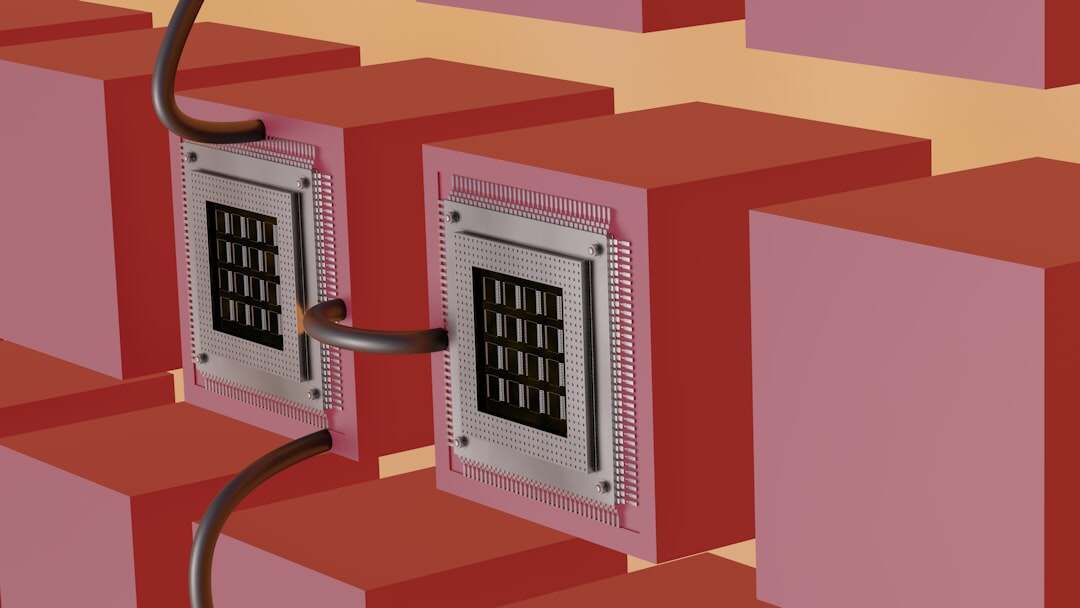

Au cœur des flux numériques, un acteur discret orchestre la fluidité des échanges, souvent invisible mais absolument indispensable. Le commutateur Ethernet n’est pas simplement un composant réseau parmi d’autres ; il est en réalité la colonne vertébrale qui structure et maîtrise les communications des appareils connectés. Pourtant, malgré son rôle fondamental, il reste souvent méconnu ou assimilé à un simple boîtier technique. Comment un élément aussi compact peut-il garantir la rapidité, la sécurité et la stabilité d’un réseau, au moment même où la demande en données explose et que les infrastructures se complexifient ? Explorer cet horizon révèle bien plus qu’un outil : c’est comprendre un mécanisme essentiel qui concilie performances et contrôle, un pilier invisible soutenant toute notre connectivité contemporaine.

Le commutateur Ethernet : au cœur d’une communication fluide entre appareils

Un réseau, ce n’est pas simplement un ensemble d’ordinateurs connectés au hasard. C’est une organisation intelligente des flux de données, orchestrée par des équipements dédiés. Parmi eux, le commutateur Ethernet se distingue. Contrairement à un hub, il ne se contente pas de répéter la même information à tous les appareils, il analyse, filtre, et dirige précisément les données vers la machine concernée. C’est cette capacité à optimiser le trafic qui fait toute la différence dans la performance d’un réseau local.

Comment fonctionne un commutateur Ethernet ?

Pour comprendre comment un commutateur Ethernet opère, imaginez un chef d’orchestre. Chaque instrument, ici chaque appareil connecté, doit entrer en scène au bon moment, avec sa partition. Le commutateur reçoit des trames, c’est-à-dire des paquets de données, qui contiennent l’adresse source et l’adresse de destination. Plutôt que de les envoyer à tout le monde comme un mégaphone, il apprend et mémorise où chaque appareil se trouve grâce à son adresse MAC (Media Access Control). Cette table d’adresses mise à jour en temps réel lui permet d’acheminer le trafic de façon ciblée.

Le terme technique pour ce comportement est le pontage transparent. Le commutateur, de manière automatique, crée des ponts entre les ports, s’adaptant aux changements sans intervention humaine. Cette intelligence locale réduit considérablement les collisions de données et améliore la gestion de la bande passante.

Différences entre commutateurs, hubs et routeurs

Ce qui différencie clairement un commutateur d’un hub, c’est ce filtrage actif des données. Le hub, lui, renvoie tout dans toutes les directions, ce qui peut créer des congestions inutiles. Le routeur, de son côté, travaille plutôt pour connecter différents réseaux, par exemple un réseau local (LAN) à un réseau étendu (WAN) comme Internet. Le commutateur opère donc principalement au sein du LAN, facilitant le dialogue interne.

Pourquoi le commutateur Ethernet compte tant dans une infrastructure réseau

Dans une entreprise ou même à la maison, plusieurs appareils veulent parler en même temps : ordinateurs, imprimantes, serveurs, téléphones IP… Si le dispositif de commutation est maladroit, le ralentissement est inévitable. Un switch intelligent allège la pression. Il réduit les temps d’arrêt en minimisant les conflits de trafic et en délivrant une meilleure sécurité grâce à des fonctions avancées comme l’authentification 802.1X, limitant les accès non autorisés sur le réseau local.

Dans des environnements plus complexes, les commutateurs prennent en charge le filtrage du trafic pour isoler certains flux, empêchant que des données sensibles n’atterrissent là où elles ne devraient pas aller. Cette segmentation affûte la performance et renforce la confidentialité, ce qui est capital dans la gestion d’un réseau d’entreprise.

Ce que le commutateur Ethernet transforme dans les usages et la gestion réseau

Avec un bon commutateur, l’expérience utilisateur devient nettement plus fluide. Par exemple, la multidiffusion, nécessaire pour des applications comme les conférences vidéo ou le jeu en ligne, est gérée efficacement par ces équipements, préservant la bande passante. Sans commutateur adapté, ce trafic pourrait saturer le réseau, ralentissant tout.

Puis, il y a l’enjeu de l’évolutivité. Les commutateurs modulaires autorisent une extension progressive du réseau. Par ajout de cartes et ports, l’entreprise peut planifier la montée en charge sans revendre un nouveau matériel complet. Cette modularité est à rapprocher des solutions modernes telles que le SD-WAN qui apportent flexibilité et agilité dans le management des réseaux étendus.

Commutateur Ethernet géré ou non géré : une question de contrôle

Il existe deux grandes familles : les commutateurs non gérés, qui se branchent et fonctionnent sans paramétrage, et les gérés, qui offrent une palette de configurations. Ces derniers autorisent la programmation des vitesses, la création de VLAN (réseaux virtuels isolés), la surveillance du trafic, et même l’implémentation de politiques de sécurité avancées.

Pour une organisation qui veut maîtriser finement sa connectivité, un commutateur Ethernet géré est souvent préférable. Il permet d’anticiper les problèmes, d’optimiser le réseau selon les besoins, et d’intégrer des technologies complémentaires telles que le protocole DHCP qui centralise la gestion des adresses IP, évitant les conflits d’adressage.

Surveillance et adaptation : garder le contrôle à l’heure de l’évolution numérique

À mesure que les réseaux s’agrandissent et que les usages se multiplient, le rôle du commutateur évolue. La montée en puissance des techniques comme MPLS pour optimiser le routage, ou la nécessité d’une cybersécurité renforcée – illustrée par les solutions robustes de Fortinet – poussent les équipements à intégrer toujours plus d’intelligence embarquée.

Un point à surveiller est la gestion de la base de données d’adresses MAC, puisque des entrées obsolètes doivent être régulièrement purgées pour éviter les saturations et maintenir une transmission efficace. Si cette maintenance n’est pas assurée, le réseau risque une “inondation de trames” avec des paquets envoyés à tous les ports, polluant inutilement le trafic.

Enfin, au-delà de la technique, le choix, la configuration et la supervision des commutateurs posent aussi des questions éthiques et sociales. L’accès sécurisé aux réseaux est une responsabilité capitale, protégeant la vie privée des utilisateurs et la confidentialité des données de l’entreprise. Dans un monde où la connectivité est vitale, le commutateur Ethernet ne se limite pas à la technique ; il devient un gardien discret mais indispensable de notre environnement numérique.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.