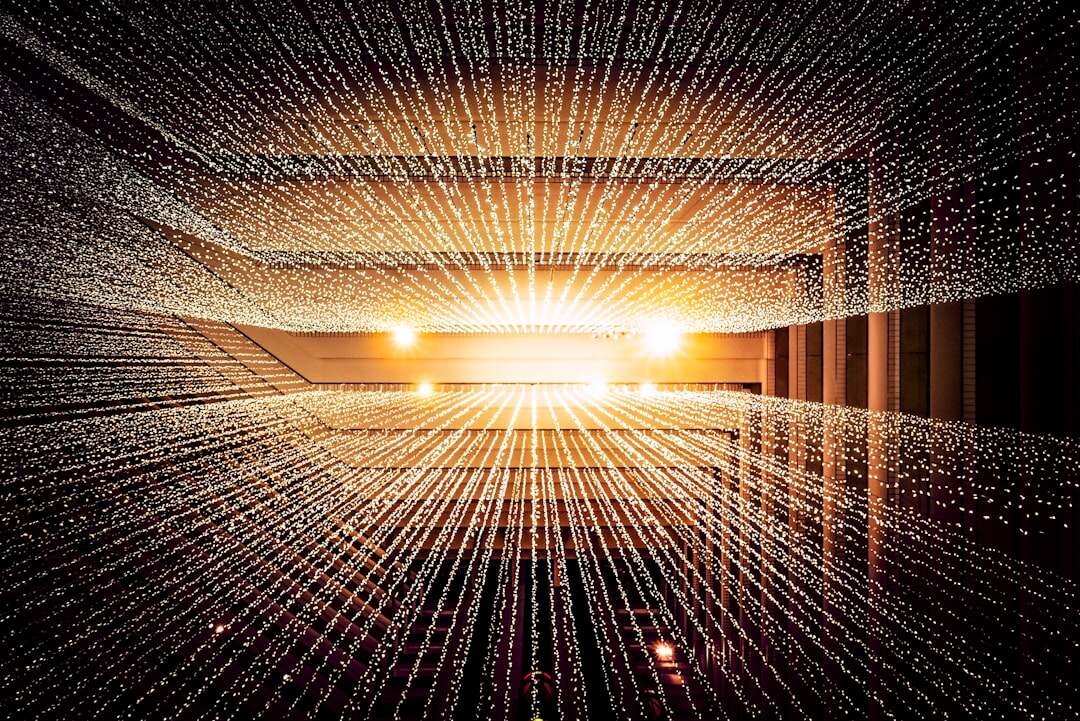

Chaque jour, des milliards de données circulent dans un flux invisible mais vital, pourtant, leur sécurité demeure paradoxalement fragile, presque éthérée. Derrière ce flot incessant d’informations numériques, se joue un combat silencieux entre contrôle et vulnérabilité, où la moindre faille peut résonner comme une cassure dans la confiance même. Dans cet univers numérique aux contours mouvants, comment définir ce qui protège réellement nos données ? Quels sont les mécanismes essentiels qui dessinent les lignes invisibles de cette forteresse ? Plonger dans ces réponses, c’est pénétrer au cœur d’une discipline où chaque détail compte, où comprendre les enjeux dépasse la simple technique pour embrasser une véritable vision stratégique. C’est dans cette exploration que se dégage la clé pour naviguer avec assurance dans un monde où la sécurité des données n’est plus une option, mais une nécessité profonde et incontournable.

Les accès non autorisés, une menace toujours présente

Les violations de données commencent souvent par un accès non autorisé. En clair, quelqu’un qui n’est pas censé voir vos informations trouve un moyen d’y accéder. Dans les environnements numériques, cela passe par des failles dans les contrôles d’accès. Ces derniers définissent précisément qui peut consulter ou modifier certaines données. C’est comme une clé qui ouvre la porte d’une pièce : si elle est entre de mauvaises mains, toute la sécurité peut être compromise.

En pratique, les listes de contrôle d’accès (ACL) filtrent les utilisateurs et leurs permissions sur les fichiers, réseaux, et annuaires. Gérer ces ACL avec rigueur est un travail de tous les instants, car les menaces évoluent et la surface d’attaque s’agrandit avec la multiplication des systèmes connectés.

Sécuriser les données dans le cloud, un nouveau défi

La popularité croissante du cloud ne cesse de modifier la donne. Le transfert et le stockage des données hors sites physiques obligent à repenser la sécurité. Il ne s’agit plus simplement de verrouiller un serveur local, mais de garantir que les informations restent protégées à chaque étape : pendant leur migration vers le cloud, dans l’espace cloud lui-même, et lors de leur consultation par les utilisateurs, souvent à distance.

Pour cela, on utilise des techniques comme le cryptage des flux, les authentifications renforcées, et la supervision continue des accès. Ces mesures répondent à cette réalité : le travail à domicile et la mobilité accrue augmentent les risques de fuites ou d’attaques ciblées contre les environnements cloud. Ces enjeux renforcent l’attention portée à la sécurité web et la protection des sites internet, domaines devenus prioritaires.

Prévenir la fuite des données : comprendre les mécanismes

Les organisations ne peuvent plus se contenter d’attendre qu’une faille se produise. Il faut anticiper. La prévention des pertes de données (DLP) se déploie pour détecter les comportements suspects avant que les informations sensibles ne s’échappent vers l’extérieur. Cela couvre la détection de partages non autorisés, l’exfiltration, mais aussi la prévention de destructions accidentelles ou malveillantes.

Les outils DLP offrent une meilleure visibilité sur les données elles-mêmes : où elles résident, qui y accède et sous quelle forme. Pour rester conformes aux règles de plus en plus strictes, les entreprises doivent s’appuyer sur ce type de surveillance fine.

Protéger la correspondance digitale : la sécurité de l’email

L’email reste un vecteur privilégié d’attaque. Un simple clic sur un lien malveillant ou l’ouverture d’une pièce jointe infectée peut déclencher une cascade de compromissions. La sécurité des e-mails ne doit donc pas être prise à la légère. Elle va bien au-delà du simple filtre anti-spam.

On ajoute des couches de protection par le cryptage de bout en bout, qui assure que seuls l’expéditeur et le destinataire légitimes peuvent lire le contenu. Ce principe s’applique aussi aux messages mobiles, un point souvent négligé. Ainsi, la confidentialité et l’intégrité des échanges sont garanties, même en transit sur des réseaux non sécurisés.

Gestion des clés cryptographiques : un levier fondamental

Le cryptage repose sur des clés qui chiffrent puis déchiffrent les données. Ces clés, publiques ou privées, doivent être gérées avec rigueur, car leur compromis rendrait caduque toute la protection. C’est un peu comme si la serrure et la clé étaient exposées : inutile de verrouiller la porte si le passe-partout est vulnérable.

Au-delà du chiffrement, le hachage intervient pour transformer les données en empreintes numériques uniques, empêchant ainsi la lecture directe même en cas d’accès non autorisé. Cette approche est essentielle pour protéger les mots de passe ou garantir l’intégrité des fichiers échangés.

Concilier sécurité et réglementation : un défi constant

La sécurité des données ne se résume pas aux technologies. Elle s’inscrit dans un cadre réglementaire dense, visant à protéger la vie privée et les droits des individus. En Europe, le Règlement Général sur la Protection des Données (GDPR) impose aux entreprises de traiter les données personnelles avec une extrême prudence.

Les sanctions sont lourdes : jusqu’à 4 % du chiffre d’affaires annuel ou 20 millions d’euros. Du côté américain, la California Consumer Privacy Act (CCPA) confère aux consommateurs des droits étendus sur leurs données, tandis que dans la santé, la loi HIPAA protège les informations médicales avec des exigences strictes et des sanctions sévères en cas de violation.

Les normes financières comme Sarbanes-Oxley (SOX) régulent les processus d’audit pour prévenir les fraudes, et la norme PCI DSS encadre toutes les transactions liées aux cartes bancaires, assurant leur sécurité. Enfin, des standards internationaux tels que la norme ISO 27001 fournissent un cadre pour structurer la gestion complète de la sécurité de l’information.

Anticiper les transformations à venir

L’évolution rapide des menaces oblige à une vigilance permanente. L’émergence de solutions innovantes, telles que l’orchestration, l’automatisation et la réponse adaptée (SOAR), permet de réagir plus vite aux attaques, en automatisant certaines tâches fastidieuses tout en gardant la maîtrise humaine. Ce mouvement se développe rapidement, offrant de nouvelles perspectives.

L’intelligence artificielle aussi joue un rôle grandissant, capable de détecter comportements anormaux et menaces émergentes. Mais attention, ses usages soulèvent aussi des questions éthiques autour de la vie privée et de la gouvernance des données, enjeux que la société doit débattre sereinement. Plus d’informations sur ce sujet.

À l’horizon, la vigilance devra aussi s’accorder avec la sécurité des infrastructures physiques connectées, y compris dans les points de vente où les échanges de données sensibles sont quotidiens. Les défis sont nombreux et évolutifs. Le secteur s’organise déjà pour y répondre.

Une vigilance accrue face aux attaques de plus en plus ciblées

La menace ne vient pas uniquement des hackers classiques, mais aussi de techniques plus sophistiquées, comme le détournement DNS, qui vise à rediriger les flux Internet vers des sites malveillants. Cette attaque insidieuse est difficile à détecter, car le DNS est le carnet d’adresses du web. Comprendre et surveiller cette menace est devenu impératif pour les équipes de sécurité.

Enfin, protéger la surface exposée, y compris les sites web, est une part non négligeable de la défense. Phishing, injections malveillantes, défigurations… les enjeux sont multiples et demandent des outils spécialisés combinant prévention et réaction rapide. Le sujet mérite une attention soutenue.

En somme, la sécurité des données est aujourd’hui un exercice complexe, qui requiert à la fois des technologies avancées, une gestion rigoureuse et un respect strict des normes. Ce n’est pas une cible statique : chaque nouvelle innovation technique ou évolution légale façonne un paysage en mouvement constant. Naviguer dans cet univers demande compréhension, adaptabilité et prudence.

On ne s’en rend pas toujours compte, mais derrière chaque donnée protégée se joue un équilibre fragile entre innovation et confiance. Investir dans la sécurité, ce n’est pas juste fermer une porte, c’est anticiper tous les chemins que peut prendre celui qui voudrait forcer l’entrée.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.