Il est fascinant, presque inquiétant, de considérer combien nos paroles privées peuvent voyager sans que nous en ayons conscience. Derrière cette apparente intimité, une réalité invisibile s’insinue, laissant sourdre un échange silencieux entre le secret et la découverte. L’écoute clandestine, loin d’être une simple intrusion, se déploie en nuances, mêlant technologie et psychologie dans un ballet discret, souvent imperceptible.

Ce dispositif, qui semble appartenir aux sphères mystérieuses de l’espionnage ou du thriller, s’infiltre aujourd’hui dans notre quotidien avec une discrétion déconcertante. Mais comment démêler l’écheveau de ce phénomène où la frontière entre protection et violation s’efface, où l’oreille invisible devient parfois le spectateur silencieux de nos échanges les plus intimes ?

En plongeant dans cet univers, vous découvrirez les subtilités d’une pratique qui questionne non seulement les outils utilisés, mais aussi le fragile équilibre de la confiance et de la sécurité. Un monde où chaque murmure compte, et où comprendre les mécanismes de l’écoute clandestine révèle autant sur nous-mêmes que sur ceux qui tendent l’oreille.

Une porte ouverte invisible aux oreilles indiscrètes

L’écoute clandestine s’insinue là où on ne l’attend pas, exploitant souvent des failles anodines. Ces failles se cachent parfois dans un objet aussi simple qu’un téléphone ou un ordinateur, qui deviennent alors des instruments d’espionnage à distance. Plutôt que de forcer une serrure, l’attaquant opte pour une méthode silencieuse et discrète, qui échappe souvent à la vigilance, car elle peut s’appuyer sur des dispositifs intégrés, ou sur des techniques d’interception sans contact direct.

Comment fonctionne l’écoute clandestine ?

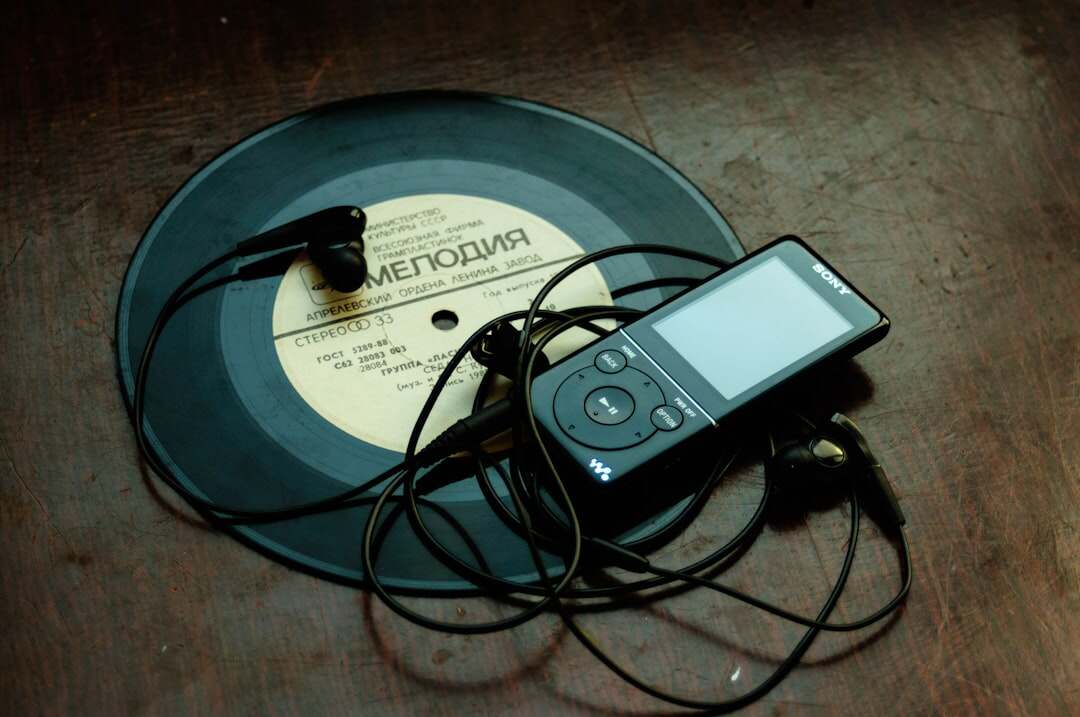

Cette pratique repose sur des équipements capables de capter des sons, des images, ou des données numériques, et de les retransmettre vers un récepteur éloigné. Le dispositif peut être aussi simple qu’un micro dissimulé dans une lampe, un stylo, ou intégré dans un téléphone portable. Le téléphone s’avère d’ailleurs un vecteur privilégié : il est alimenté en permanence, possède des microphones intégrés et peut être activé à distance pour écouter les conversations, même si l’appareil semble éteint.

Les ordinateurs ne sont pas en reste. Grâce à des logiciels malveillants, ils peuvent enregistrer les conversations, analyser les chats en ligne, voire intercepter les frappes au clavier. Ces outils exploitent également les émissions électromagnétiques, qui, à distance, permettent même de reconstituer ce qui s’affiche sur un écran d’ordinateur. Ces signaux se propagent souvent à travers les câbles électriques et téléphoniques, prolongeant le rayon d’action des espions numériques.

Pourquoi l’écoute clandestine reste une menace silencieuse

Cette forme d’intrusion se distingue par sa discrétion : aucun bruit, aucun signe visible d’intrusion. Pourtant, les conséquences peuvent être lourdes. La confidentialité des échanges privés et professionnels est mise en danger, ce qui facilite le vol de données sensibles, la manipulation ou le chantage. Les mots de passe faibles et l’usage de réseaux ouverts non sécurisés augmentent d’ailleurs considérablement la vulnérabilité, offrant aux attaquants un terrain fertile pour s’immiscer dans les communications.

Au-delà des simples conversations, ce sont les échanges d’informations stratégiques, souvent vitaux pour une entreprise ou une institution, qui peuvent être compromis. Les canaux classiques, comme les lignes téléphoniques, autrefois sûrs, ne le sont plus autant, notamment avec l’exploitation de signaux radio à distance et d’émetteurs à activation à distance.

Ce que cette pratique modifie dans notre rapport à la confidentialité

Cette capacité à écouter sans être vu modifie les règles du jeu en matière de sécurité numérique et physique. Elle impose une vigilance renouvelée : les méthodes traditionnelles de défense, basées sur le contrôle strict d’accès aux locaux, ne suffisent plus. La menace s’étend aussi à la sphère privée, comme dans le cadre d’une relation intime, où la discrétion est fondamentale. Pour en savoir plus, on peut se référer à des explorations approfondies comme cette enquête sur l’intimité virtuelle.

La technologie peut cependant offrir des contre-mesures comme l’emploi de réseaux privés virtuels (VPN), qui cryptent les données pour les protéger des écoutes, un sujet détaillé dans cet article technique sur les VPN ou encore cette analyse complète des réseaux privés virtuels.

Les perspectives : adaptations et défis dans un monde hyperconnecté

L’écoute clandestine pousse à un ajustement permanent des stratégies de protection des données et de la vie privée. Les enjeux éthiques sont également profonds : comment concilier la sécurité avec le respect de la vie privée, particulièrement dans des environnements numériques de plus en plus intrusifs ? Le développement de technologies plus sophistiquées soulève la question de leur contrôle et de leur usage responsable.

De plus, un utilisateur peu vigilant qui se connecte à des réseaux Wi-Fi ouverts non sécurisés expose ses communications à une interception facile. Cette réalité réclame une sensibilisation accrue. La société doit aussi se préparer à des scénarios où la surveillance intrusives pourrait devenir un outil de pression sociale ou politique.

En somme, l’écoute clandestine ne se limite pas à une interruption technique ; c’est un phénomène qui bouleverse notre quotidien, demandant aux professionnels et aux citoyens de mieux comprendre les mécanismes, de rester vigilants sur les moyens de transmission, et d’adopter des comportements numériques conscients.

Pour élargir son regard, se tourner vers la culture peut aussi offrir des clés de compréhension : les films français classiques traitent parfois de ces thèmes d’espionnage et dévoilent les tensions autour de la frontière entre vie privée et intrusion.

Dans cette quête de confidentialité, chaque composant – matériel ou logiciel, chaque connexion – devient un terrain d’observation et de contrôle, rappelant que le véritable défi demeure celui de maîtriser un écosystème où l’œil et l’oreille sont plus mobiles que jamais.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.