Dans un monde où l’accès aux données est devenu une monnaie d’échange invisible, sécuriser le passage entre identité et autorisation se révèle à la fois essentiel et complexe. OAuth, souvent

La fragilité de notre monde numérique réside souvent dans l’invisible. Une simple ligne de code suffit à bouleverser tout un système. Pourtant, ce que l’on nomme virus informatique reste un

Dans un monde où chaque clic peut ouvrir la porte à l’inconnu numérique, comment savoir ce qui est vraiment sûr avant d’y plonger ? Le sandboxing incarne ce paradoxe :

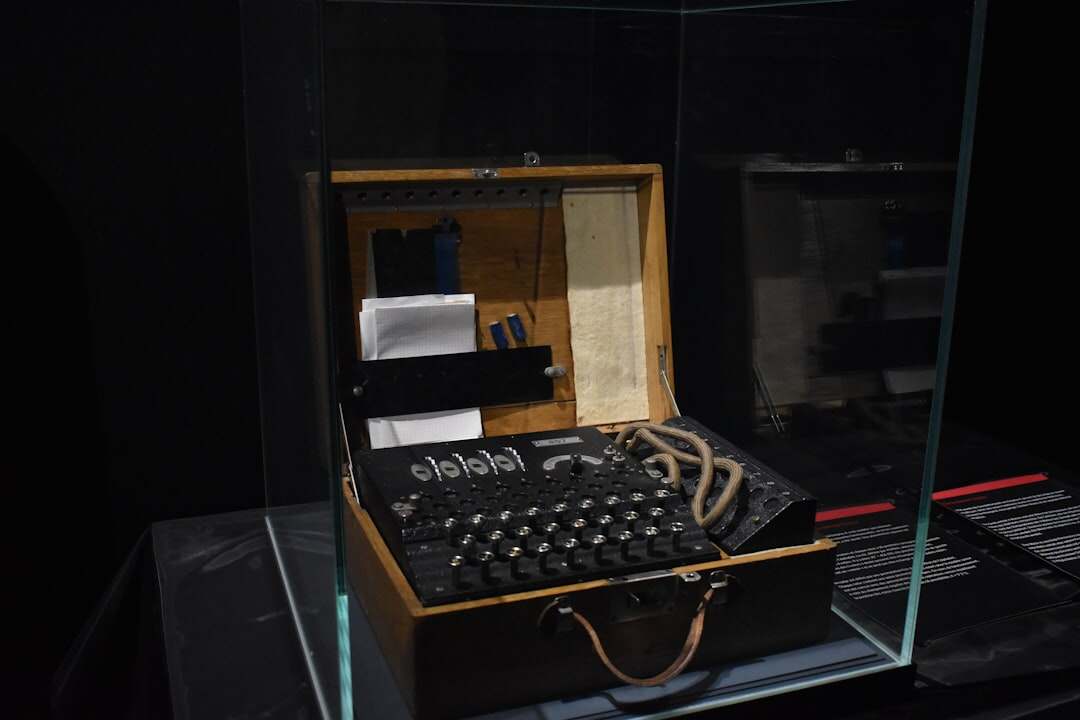

Chaque jour, des milliards de données voyagent à travers un réseau invisible, s’entrelacent et se partagent, sans jamais révéler leurs secrets. La cryptographie est cette danse secrète qui transforme l’information

Dans un monde où le cloud domine, il est fascinant de constater que sa colonne vertébrale la plus puissante reste ouverte, accessible à tous. OpenStack se présente comme une architecture

Vous pensez maîtriser chaque coin de votre smartphone, mais un intrus silencieux pourrait bien enregistrer chacun de vos gestes. Ce spectre furtif, invisible à l’œil nu, se cache dans l’ombre

Invisible et pourtant omniprésent, le rootkit s’infiltre là où l’œil ne peut percevoir, remodelant la réalité numérique sans crier gare. Au cœur des systèmes que nous croyons maîtriser se cache

Le chemin le plus court n’est pas toujours le plus rapide. Dans l’univers complexe des réseaux, où chaque milliseconde compte, la manière dont un paquet de données emprunte la route

Internet, cet espace où la confiance s’apparente souvent à une simple poignée de main virtuelle, repose sur des mécanismes invisibles mais essentiels. Derrière chaque site sécurisé, un ballet complexe s’opère

Invisible mais omniprésent, le proxy inverse joue un rôle essentiel sans jamais se montrer au premier plan. Il orchestre le flux des données, gère les entrées et protège ce qui

Il est frappant de constater que, malgré la prolifération des technologies de pointe censées nous protéger, la véritable vulnérabilité réside souvent dans ce qui semble le plus humain : la

Contrôler l’accès, c’est plus qu’une barrière qu’on lève ou un code qu’on saisit : c’est un art délicat qui oscille entre sécurité et confiance. Derrière cette simplicité apparente se joue

La frontière entre l’esprit humain et la technologie, autrefois nette, s’estompe aujourd’hui au cœur même de la cybersécurité. Derrière chaque algorithme censé protéger nos données, il y a un système

Imaginez un paysage professionnel où chacun devient à la fois salarié et architecte de son propre environnement numérique. Là où la frontière entre vie privée et professionnelle s’efface au profit

Ce qui semble aujourd’hui intangible, c’est la frontière entre réseau et sécurité, un mur qu’on croyait solide et qui s’effrite à mesure que les architectures numériques s’étendent. Dans un monde

Dans l’ombre de nos connexions numériques se joue une guerre silencieuse, d’une ampleur que peu imaginent. La cyberguerre n’a pas surgi avec fracas, mais s’est tissée au fil de décennies

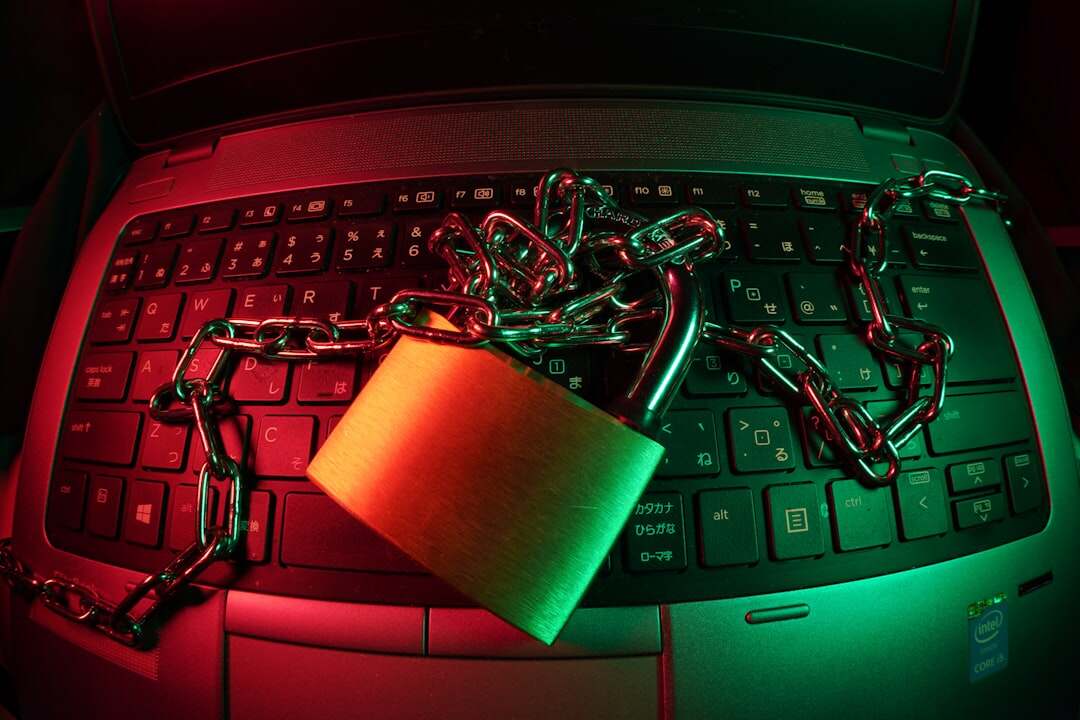

Paradoxalement, ce sont les clés mêmes de notre ère numérique – nos données – qui se retrouvent prises en otage, transformant le progrès en impasse. Ces lignes de code sinistres,

Chaque connexion à Internet repose sur un équilibre fragile entre permanence et mouvance. Dans un monde où chaque appareil se doit d’être identifié pour exister, l’adresse IP devient à la

Il suffit d’un simple clic pour que la confiance se transforme en inquiétude, que la normalité s’efface pour laisser place à l’insidieux. Le phishing, cette menace invisible tapie dans nos

À l’heure où la confidentialité devient une monnaie rare, un constat persiste : nos échanges numériques restent paradoxalement exposés, même avec des outils censés garantir leur sécurité. Derrière cette apparente

Il suffit d’un instant, souvent imperceptible, pour que la confiance placée entre deux interlocuteurs soit subtilement trahie. Invisible, insidieuse, cette trahison intercepte nos échanges, piratant nos dialogues numériques sans que

Dans un monde où chaque pixel de nos vies numériques est scruté, la simplicité devient un luxe insoupçonné. Le routeur VPN, souvent réduit à une simple pièce de matériel, cache

La puissance se glisse souvent entre nos doigts, insaisissable, tantôt manifeste, tantôt subtile, toujours paradoxale. Elle oriente des destins, modèle les environnements, parfois sans que l’on en perçoive la mécanique.

Chaque donnée que nous échangeons, chaque détail que nous partageons, tisse une toile invisible autour de nous. Invisible, mais pourtant d’une précision redoutable, cette toile contient des fragments de notre

La confiance numérique, si fragile et pourtant si vitale, se bâtit souvent sur des structures invisibles, des lignes de code que personne ne remarque jusqu’à ce qu’elles se déchirent. Au

Internet, ce vaste réseau invisible qui relie chaque coin du globe, repose sur un dialogue silencieux et perpétuel entre machines. Au cœur de ce ballet complexe, un protocole souvent méconnu

Imaginez un monde où l’accès à vos ressources informatiques ne dépend plus de la puissance brute de chaque poste de travail, mais d’une intelligence centralisée capable de protéger, d’optimiser et

Il suffit parfois d’une succession obstinée d’essais pour briser la forteresse numérique la plus solide. L’attaque par force brute, loin d’être un vestige d’une époque révolue, incarne cette force brute

Le rythme effréné du développement logiciel s’accélère, et pourtant, plus on s’enfonce dans la complexité des applications, plus la marge d’erreur se réduit. Dans cet équilibre délicat, comment maintenir une

Au moment où les réseaux traditionnels s’étirent entre rigidité et coûts croissants, une révolution discrète mais puissante s’installe. Le SD-WAN. Derrière cet acronyme se cache bien plus qu’une simple évolution

À l’ère où un simple mot de passe ne suffit plus à protéger nos identités numériques, la sécurité se fait prisée et paradoxalement fragile. Les cyberattaques se multiplient, s’adaptent, rendant

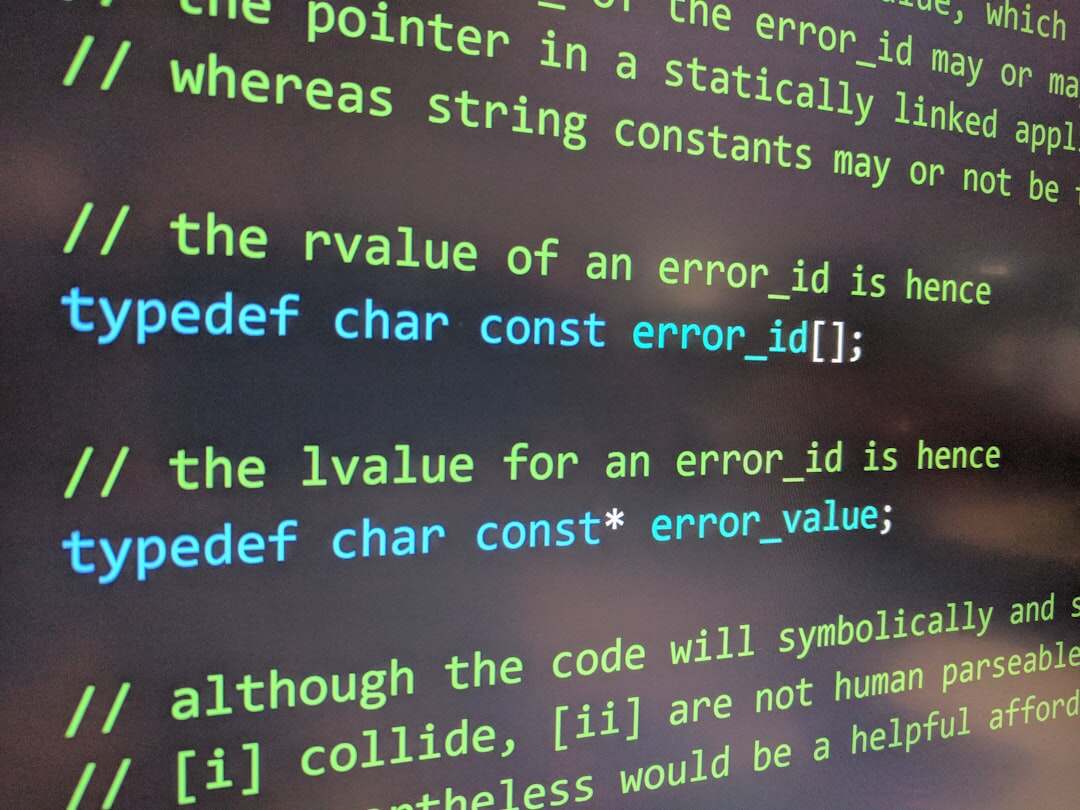

La sécurité numérique est une course contre la montre, où l’adversaire invisibilisé trouve chaque jour de nouvelles fissures pour infiltrer nos systèmes. Pourtant, au cœur de cette bataille, un langage

Chaque appareil connecté à Internet porte une adresse, une identité numérique souvent invisible mais essentielle. Pourtant, cette identité se transforme en permanence, s’adaptant sans relâche à un univers en mouvement.

Il est fascinant de constater que pour mieux se défendre, certaines stratégies dans la cybersécurité consistent à tendre des pièges toujours plus sophistiqués. Un paradoxe saisissant : attirer l’ennemi dans

Chaque appareil mobile est à la fois une porte d’entrée et un terrain d’expérimentation — un paradoxe où la liberté se mêle à la vulnérabilité. Tandis que ces outils façonnent

Il est fascinant de constater combien la frontière entre sécurité et efficacité réseau s’efface avec une telle fluidité. La série FortiGate FortiWiFi 40F ne se contente pas d’étirer les standards

La communication numérique, si fluide en apparence, repose sur un ballet complexe où chaque mouvement compte. Derrière la simplicité d’un clic ou d’un message transmis en un instant, se cache

Chaque fois que vous tapez une adresse familière dans la barre de votre navigateur, un ballet invisible s’enclenche, orchestré par des entités que l’on connaît bien sans jamais vraiment les

Dans un monde où chaque clic laisse une empreinte indélébile, nous naviguons sans cesse sur un océan d’informations scrutées, recoupées, parfois exploitées sans que l’on s’en aperçoive. Cacher son adresse

Le langage des réseaux, bien que souvent invisible, orchestre chaque instant de nos échanges numériques. Sous cette surface familière se cachent deux architectures conçues pour faire parler les machines entre

Le danger ne se manifeste pas toujours par des intrusions bruyantes, parfois il s’immisce en silence, camouflé dans la confiance que nous accordons à chaque clic. La falsification de requêtes

C’est étrange, n’est-ce pas, de devoir prouver que l’on est humain pour simplement naviguer sur Internet ? Cette validation digitale, souvent réduite à un simple geste — taper des lettres

Il y a une fascinante dualité dans la notion même de bot : conçus pour alléger notre charge de travail, ils sont pourtant capables de bouleverser les règles du jeu

Chaque appareil connecté est à la fois un point d’accès et une potentielle faille. Pourtant, au cœur de cette tension, la sécurité des endpoints demeure trop souvent une notion floue,

Dans un monde hyperconnecté, où chaque octet traverse des centaines de barrières invisibles, la sécurité ne se négocie plus à la légère. Pourtant, derrière cette quête quasi obsessionnelle de protection,

On protège souvent ce qui est visible, ce qui se montre, ce qui impose sa présence. Pourtant, dans le paysage mouvant de la cybersécurité, ce sont souvent les sentinelles invisibles

Dans un monde où les données se dérobent au moindre souffle numérique, la sécurité devient une quête incessante et paradoxale. Comment protéger l’inviolable lorsque tout est connecté ? Derrière chaque

Le réseau, cette toile invisible qui soutient notre quotidien numérique, est souvent perçu comme un territoire à la fois familier et étranger. Pourtant, derrière son façade lisse, se cache une

Dans le vaste univers de l’Internet, chaque clic déclenche une danse complexe entre serveurs cachés et données en mouvement. Au cœur de cette chorégraphie silencieuse, le délai de vie, ou

Comprendre les principes de base de la sécurité AAA : authentification, autorisation et comptabilité

Si l’on pense souvent à la sécurité informatique comme à un verrou protégeant une porte, il faut pourtant reconnaître que cette métaphore reste simpliste face à la complexité des réseaux

Chaque message reçu semble familier, presque trop exact pour être innocent. Pourtant, derrière ces mots soigneusement choisis, se cache un danger aussi précis qu’invisible : le spear phishing. Cette menace,