Il est paradoxal qu’un outil conçu pour protéger puisse parfois se révéler être un frein. Le pare-feu, gardien vigilant de nos réseaux, traite chaque fragment de données comme un agent scrutant chaque visiteur avant de lui ouvrir la porte. Pourtant, cette vigilance méticuleuse, indispensable face aux menaces numériques, peut se traduire par un ralentissement insidieux de notre connexion Internet. Dans ce jeu d’équilibre entre sécurité et rapidité, où se situe exactement la limite ? Peut-on assurer une défense sans sacrifier la fluidité de l’expérience en ligne ? En explorant cette tension, vous découvrirez comment le pare-feu, loin d’être un simple filtre, agit en coulisses sur la performance et comment choisir celui qui ne bride pas votre potentiel numérique.

Un pare-feu ralentit-il la vitesse de votre connexion ? La réponse n’est pas simplement oui ou non. Plutôt, tout dépend de son type, de sa capacité à traiter les données, et du volume du trafic qu’il doit analyser. En réalité, un pare-feu agit comme un filtre entre votre réseau et Internet : il intercepte les paquets de données, inspecte leur contenu selon des règles préétablies, puis décide s’ils peuvent passer. Ce filtrage nécessaire, parfois complexe, a un coût en termes de performances.

Comprendre le rôle et le fonctionnement d’un pare-feu

Imaginez un vigile à l’entrée d’un bâtiment. Son travail est d’intercepter toute personne suspecte. Il ne peut pas ouvrir les portes à toute vitesse sans vérifier chaque visiteur. C’est ce que fait un pare-feu sur le flux de données entrant ou sortant d’un réseau. Il contrôle les paquets de données pour bloquer toute menace potentielle, du simple logiciel malveillant aux attaques sophistiquées comme l’injection SQL ou le phishing.

Techniquement, un pare-feu compare chaque paquet de données aux règles de sécurité définies. Ces règles sont configurées pour détecter les anomalies, bloquer des adresses IP malveillantes ou limiter certains types de trafic. Quand le trafic est faible ou modeste, ce filtrage est quasi imperceptible. En revanche, lorsqu’il s’agit d’un réseau professionnel avec un trafic massif, l’impact devient sensible.

Le type de pare-feu influence-t-il la vitesse d’Internet ?

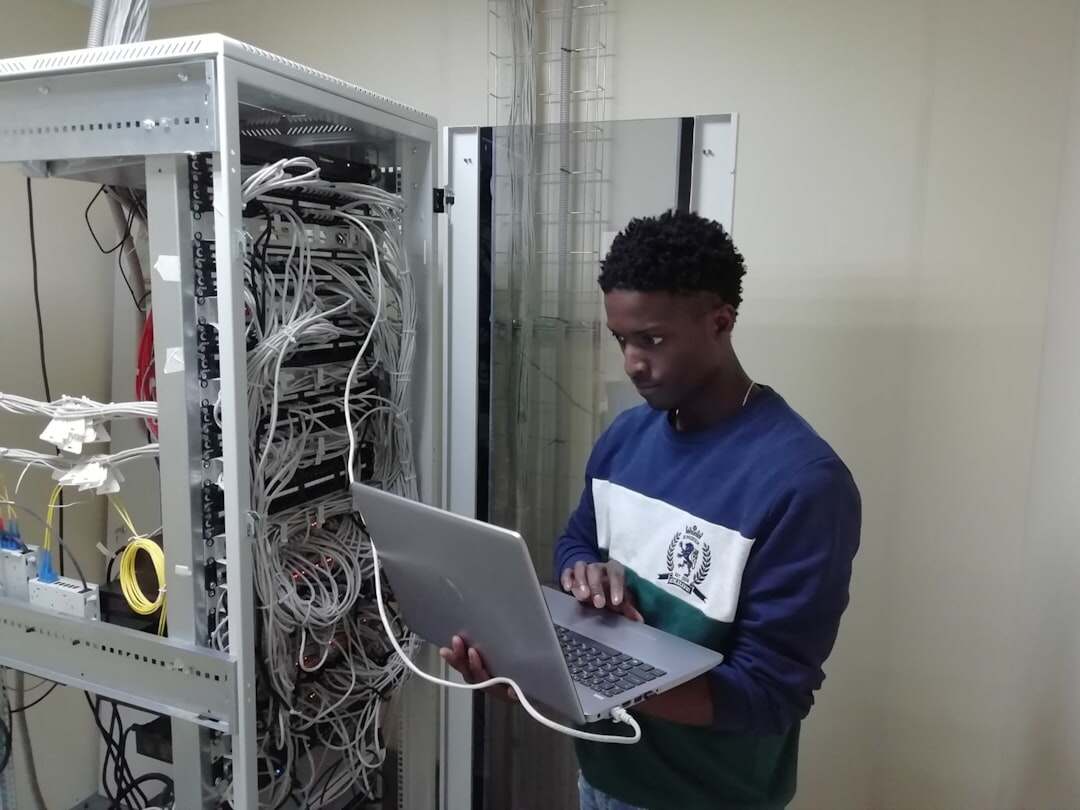

Il faut distinguer deux types principaux : le pare-feu matériel et le pare-feu logiciel. Le premier est une appliance dédiée, souvent installée à la frontière entre le réseau interne et Internet. Ces appareillages, comme certains modèles FortiGate, sont conçus pour traiter un très grand nombre de paquets à haute vitesse. Cependant, s’ils ne sont pas dimensionnés pour la vitesse d’accès Internet fournie par votre fournisseur (FAI), ils deviennent un goulot d’étranglement.

Le pare-feu logiciel, quant à lui, fonctionne directement sur votre ordinateur ou serveur. Son impact ne s’étend qu’à cet appareil, mais peut être plus visible en cas de ressources limitées. Ainsi, un antivirus avec pare-feu intégré peut ralentir l’ordinateur durant l’inspection du trafic. Dans tous les cas, le compromis entre sécurité et performance existe.

Pourquoi ce frein à la vitesse a-t-il de l’importance ?

Le contrôle des données est vital pour empêcher l’accès non autorisé et la propagation de menaces. Pourtant, un filtrage trop lourd ou inadéquat se traduit par de la latence, des lenteurs, et parfois des interruptions. Pour les entreprises, un pare-feu sous-dimensionné peut bloquer des transactions, ralentir les communications, voire paralyser des services essentiels. Pour l’utilisateur domestique, cela se traduit par un confort dégradé, notamment sur des usages gourmands comme le streaming ou les jeux en ligne.

En quoi cela modifie-t-il les usages et la gestion du réseau ?

Un pare-feu qui ne suit pas le rythme des besoins ment à ralentir la navigation, mais il pousse aussi à repenser son infrastructure de sécurité. Les organisations sont souvent obligées d’investir dans des modèles haute capacité, ce qui peut rendre la gestion plus complexe et onéreuse. Il faut aussi ajuster les paramètres pour éviter un filtrage excessif qui bride inutilement la vitesse sans augmenter la sécurité. L’équilibre reste délicat et évolutif.

Ce qu’il faut surveiller pour l’avenir

Avec la montée en puissance des usages de la 5G, du télétravail, de l’IoT et des services cloud, les pare-feux devront combiner rapidité et analyse profonde sans compromis. L’émergence des pare-feux nouvelle génération (NGFW) montre la voie en alliant inspection détaillée des paquets et débit élevé, notamment grâce à des architectures matérielles dédiées comme celles proposées par Fortinet. Cependant, cet arsenal technologique soulève des questions sur la confidentialité et la surveillance étendue.

De plus, la complexité de la cybersécurité implique une vigilance accrue : un pare-feu trop laxiste peut favoriser les attaques, mais un contrôle trop strict peut limiter les échanges légitimes, freinant innovation et fluidité. Le défi reste de maintenir une cybersécurité robuste sans étouffer la liberté et la rapidité d’accès au réseau.

Pour approfondir, explorer les distinctions entre un pare-feu réseau et un WAF permet de mieux comprendre les outils adaptés à chaque menace. La connaissance de la différence entre serveur proxy et pare-feu éclaire aussi les choix techniques pour rester performant et sécurisé.

Enfin, intégrer la gestion des risques et la conformité aux normes, comme la norme ISO/IEC 27001, guide les entreprises dans leurs décisions techniques et éthiques pour protéger leurs données sans sacrifier la performance.

Un pare-feu, donc, ce n’est pas un coup de frein automatique ni un miracle. C’est un filtre qui doit tourner juste assez vite pour protéger sans freiner, ce qui n’est pas une mince affaire.

Si une phrase semble trop parfaite, casse-la. Si le ton devient trop lisse, rends-le plus humain. Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.