Le pare-feu, ce rempart tantôt invisible, souvent considéré comme une simple porte d’entrée à verrouiller, révèle aujourd’hui une complexité insoupçonnée. L’ère où un unique point de contrôle suffisait pour maîtriser la sécurité d’un réseau est révolue. À mesure que les flux numériques s’accélèrent et que les menaces se déploient avec toujours plus de ruse, la question devient : comment protéger une infrastructure éclatée, dispersée aux quatre vents de l’entreprise ?

La réponse se trouve dans un concept qui échappe encore à beaucoup : le pare-feu distribué. Cette architecture ne se contente pas d’empêcher l’accès indésirable depuis l’extérieur, elle infiltre le réseau lui-même, redéfinissant la frontière même de la cybersécurité.

Mais jusqu’où cette révolution s’étend-elle réellement ? Quelle finesse et quelle intelligence apportent ces systèmes pour repousser des attaques devenues de plus en plus sophistiquées ? Ce que vous allez découvrir, c’est un monde où la protection s’organise comme un organisme vivant, intelligent et décentralisé, capable non seulement de réagir mais d’anticiper, dans un environnement où la surface d’exposition ne cesse de croître.

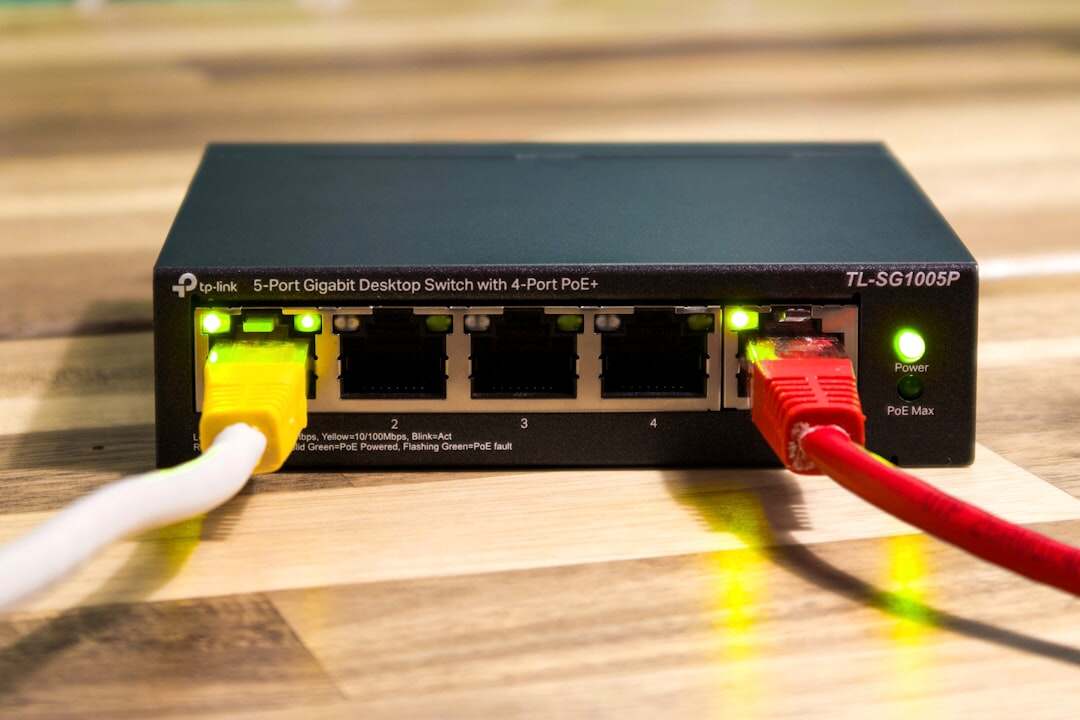

La montée en puissance du trafic réseau et la complexification des protocoles posent un défi inédit aux pare-feux classiques : ils deviennent souvent un goulet d’étranglement. Le pare-feu distribué, en dispersant la charge de traitement à travers plusieurs nœuds du réseau, émerge comme une réponse innovante. Plutôt que de concentrer la surveillance et le filtrage sur un point unique, il répartit ces tâches, permettant ainsi un contrôle plus fluide et plus robuste du trafic.

Fonctionnement technique d’un pare-feu distribué

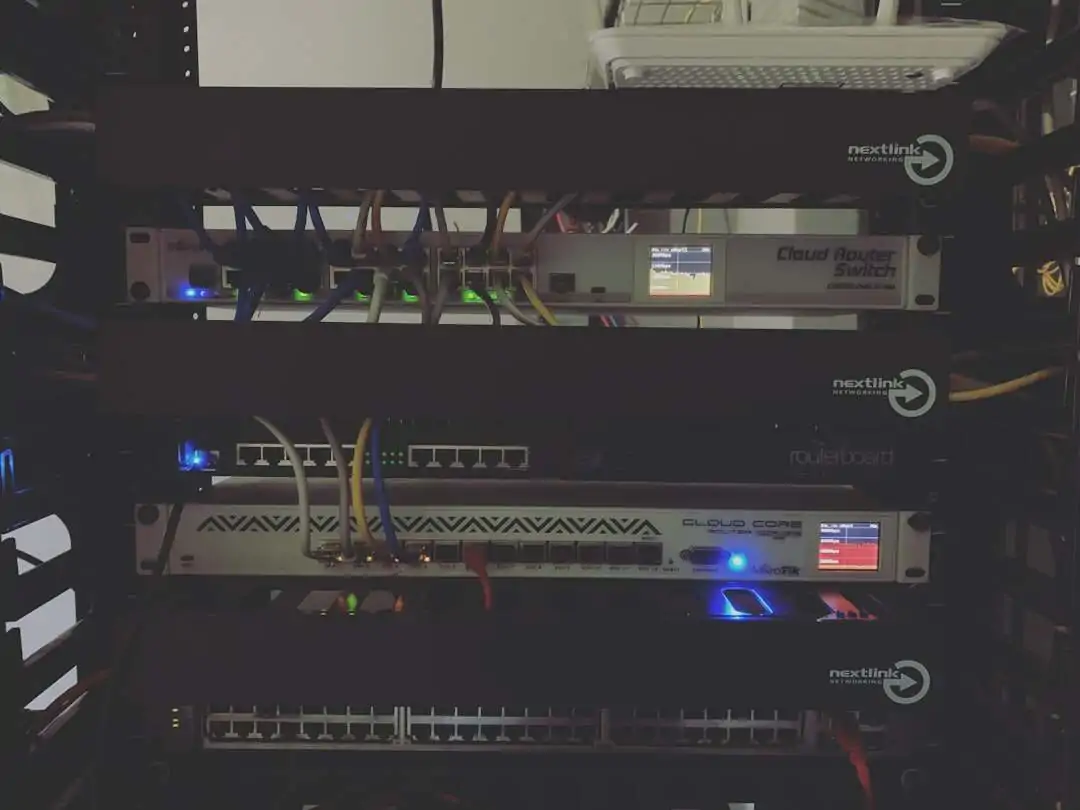

À l’opposé des pare-feux traditionnels installés sur un serveur ou un cluster fixe, le pare-feu distribué s’appuie sur un maillage étendu de ressources logicielles sur tout le réseau de l’organisation. Chaque hôte ou segment réseau contribue à l’inspection des données, qu’elles soient entrantes, sortantes, ou même internes. Ce modèle s’appuie souvent sur des systèmes de gestion centralisés qui coordonnent la distribution des règles de filtrage, assurant une cohérence des politiques de sécurité. L’idée n’est pas simplement de multiplier les points de contrôle, mais de garantir une analyse contextuelle – un peu comme si chaque vigile du réseau comprenait quand et pourquoi intercepter une interaction suspecte.

Pourquoi cette évolution compte

Historiquement, les pare-feux surveillaient principalement les frontières du réseau, protégeant contre des menaces extérieures. Cependant, avec la diversification des accès, notamment le télétravail, les usages cloud et les environnements hybrides, cette approche monolithique montre ses limites. Un pare-feu distribué permet de sécuriser non seulement les périmètres, mais aussi les échanges internes, là où des attaques sournoises peuvent se propager à bas bruit, à l’image de botnets complexes ou d’intrusions utilisant des protocoles cryptés comme IPsec VPN. C’est une réponse adaptée aux flux dispersés et hétérogènes d’aujourd’hui, évitant que le contrôle soit un point de défaillance unique.

Ce que ça change dans la gestion de la sécurité réseau

Cette architecture modifie profondément la manière dont les équipes IT perçoivent la sécurité. Le pare-feu distribué permet non seulement une détection plus fine des activités inhabituelles, mais aussi une meilleure résilience face aux attaques. Il supprime les goulets d’étranglement typiques des pare-feux classiques et offre un contrôle granulaire des accès, là où auparavant une politique uniforme pouvait masquer des failles. Par exemple, un utilisateur travaillant à distance bénéficie d’une protection continue quelle que soit sa localisation, alors qu’avec un système classique, ce serait plus aléatoire.

Certains se demandent si cette complexité accrue ne rend pas la gestion plus délicate. En réalité, grâce aux outils de gestion centralisée, la maintenance des règles et l’analyse des incidents restent complémentaires et accessibles. Fortinet, entre autres, innove dans cette direction avec ses pare-feux nouvelle génération, qui intègrent des fonctionnalités avancées comme l’IA pour surveiller les menaces en temps réel, harmonisant ainsi sécurité et performance.

Les défis et enjeux à surveiller pour l’avenir

La diffusion des pare-feux sur l’ensemble du réseau soulève aussi des questions éthiques et pratiques. Quid de la confidentialité des données, notamment dans des environnements multi-locataires ou en cloud ? Comment éviter un contrôle excessif ou une surveillance constante qui peut heurter la vie privée des collaborateurs ? Ces considérations impliquent une gouvernance stricte et transparente des politiques de sécurité.

Sur un plan technique, les équipes doivent rester vigilantes face à des attaques de plus en plus sophistiquées, y compris des botnets mutlipliant les vecteurs d’intrusion, comme expliqué dans certains retours d’expérience récents. L’intégration avec les architectures hybrides, l’usage du CNAPP pour sécuriser les applications cloud-native et la complémentarité avec des pare-feux hybrides sont autant de pistes à explorer. Le basculement automatique entre différentes configurations en cas de défaillance est aussi un aspect crucial, car un pare-feu distribué bien géré devient un maillage vivant, interactif et résilient, à l’image des réseaux qu’il protège.

En somme, comprendre ce concept ouvre vers une approche plus étendue et plus fine de la sécurité informatique. Ce n’est pas juste une évolution technique, mais plutôt un changement de paradigme qui invite à repenser la place du contrôle et de la confiance dans les infrastructures numériques.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.