Dans un monde où la connectivité numérique dicte le rythme des affaires, la vitesse et la fiabilité ne sont plus de simples atouts, mais des nécessités fondamentales. Pourtant, multiplier les connexions ne garantit pas automatiquement une meilleure expérience réseau. Entre la diversité des fournisseurs et la complexité croissante des infrastructures, comment exploiter pleinement cette multiplicité sans compromettre la fluidité ? C’est là que l’agrégation WAN révèle toute sa subtilité, déjouant la simple addition des débits pour orchestrer une symphonie de performance et de résilience. En découvrant les mécanismes cachés derrière cette pratique, on pénètre au cœur d’une innovation qui transforme la manière dont les réseaux s’adaptent aux exigences d’un environnement digital en perpétuel mouvement.

La promesse souvent méconnue de l’agrégation WAN

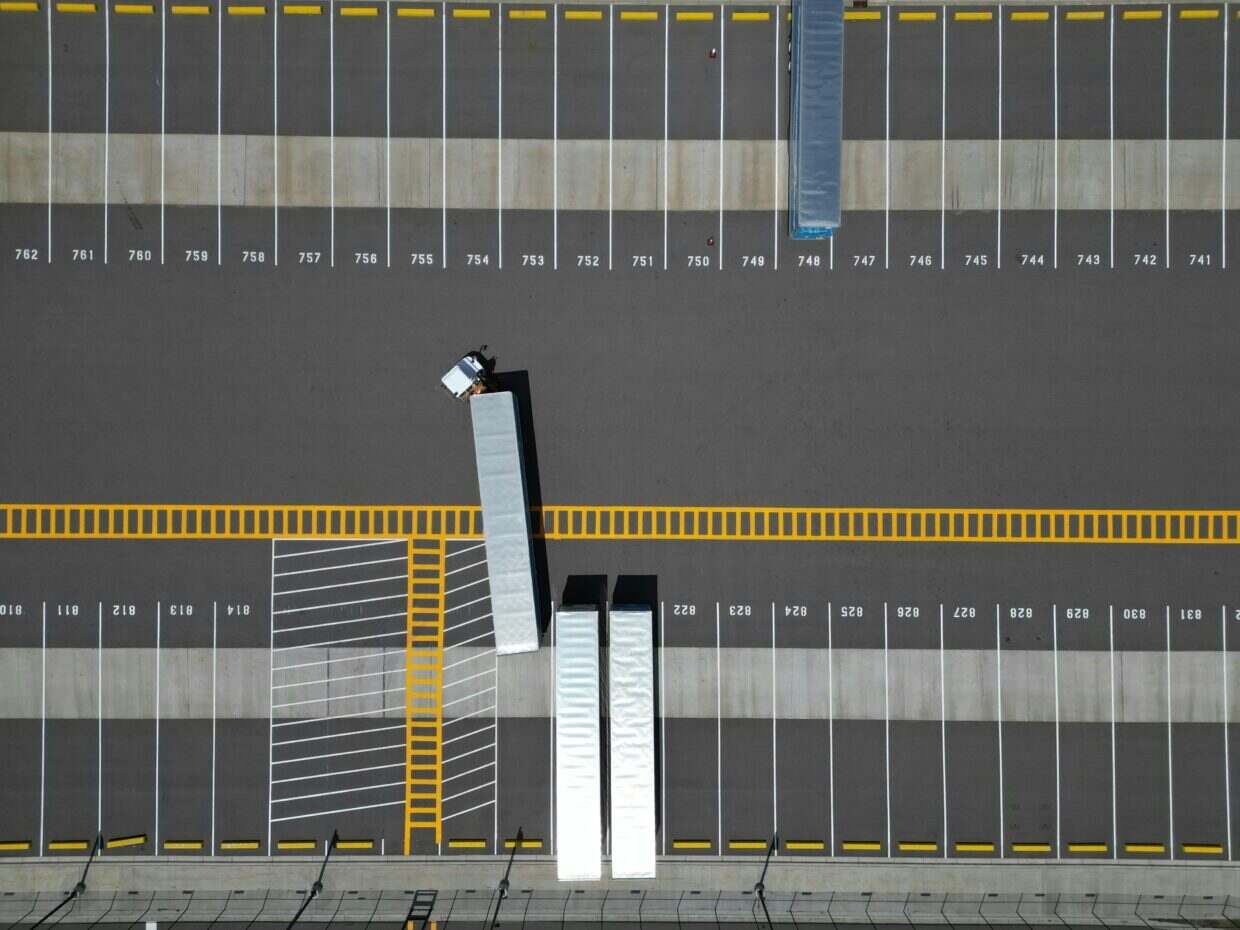

À l’heure où la connexion Internet devient le socle des opérations d’une entreprise, une seule liaison peut révéler ses limites : surcharge, latence, et ruptures. L’agrégation WAN représente une voie pour alléger cette pression en combinant plusieurs connexions Internet simultanément. Le système distribue le trafic à travers plusieurs canaux pour éviter l’engorgement et améliorer la fluidité, comme si plusieurs routes secondaires étaient réunies pour former une autoroute plus large.

Comment fonctionne l’agrégation WAN ?

L’agrégation WAN consiste à regrouper plusieurs liens réseau – souvent fournis par des opérateurs différents – pour créer une connexion unifiée. Ce regroupement se fait via des équipements spécialisés, généralement des routeurs compatibles avec le protocole LACP (Link Aggregation Control Protocol). Ce protocole permet de surveiller activement les multiples liaisons, en répartissant le trafic de manière équilibrée, afin que chaque canal soit exploité à son maximum. Cela va bien au-delà d’une simple addition de débits : le trafic est orchestré pour garantir une meilleure répartition et éviter les goulets d’étranglement que provoquerait un usage préférentiel d’un seul lien.

Pour prendre une image simple, imaginez plusieurs tuyaux d’eau alimentant la même maison. L’agrégation WAN fait en sorte que l’eau circule à travers chaque tuyau selon le besoin, sans surcharger l’un d’eux.

Pourquoi l’agrégation WAN change la donne

Les réseaux d’entreprise sont de plus en plus dépendants d’applications lourdes en bande passante, comme le streaming vidéo, les visioconférences, ou les transferts massifs de données. Or, la lenteur ou les interruptions fragilisent la productivité et l’expérience utilisateur. L’agrégation WAN agit comme une amélioration de la résilience réseau, assurant une meilleure répartition des charges et une redondance naturelle : si une connexion tombe en panne, les autres continuent d’assurer le trafic sans interruption.

Cette pratique ne joue pas sur la compression ou la mise en cache, contrairement à l’optimisation WAN. Elle élargit la capacité effective du réseau en multipliant les chemins disponibles, ce qui est vital pour les environnements SD-WAN où la diversité et la richesse des connexions sont essentielles.

Ce que l’agrégation WAN transforme dans les usages

Cette technique modifie profondément la manière dont les lieux distants d’une entreprise restent connectés à leur cœur réseau. Elle redéfinit la fluidité et la robustesse dans un univers où la virtualisation et la migration vers le cloud sont omniprésentes. L’agrégation offre une expérience plus stable et prévisible, notamment pour les applications en temps réel, qui sont sensibles aux coupures ou aux ralentissements.

Sur le plan technique, elle renforce la capacité du SD-WAN à façonner le trafic selon les priorités opérationnelles, améliorant ainsi la gestion de la bande passante et la continuité du service. Plus largement, elle supprime une grande partie des frictions liées aux limitations des connexions classiques.

Ce qu’il faut garder à l’œil pour l’avenir de l’agrégation WAN

La montée en puissance des solutions SD-WAN et la diversification des fournisseurs d’accès font de l’agrégation WAN une composante qu’il faudra maîtriser de près. Cependant, l’agrégation soulève aussi des interrogations sur la complexité de gestion et la sécurité des multiples liaisons, particulièrement quand elles traversent différents opérateurs. Le maillage entre flexibilité et contrôle deviendra un enjeu majeur.

Éthiquement, cela implique aussi un questionnement autour de la surveillance et de la gestion des données circulant sur plusieurs réseaux. Tout en profitant de l’agrégation, il faudra rester vigilant face aux risques de fragmentation de la sécurité, mais aussi de la résilience face aux cyberattaques.

À terme, la capacité à agrandir et à répartir les flux réseau tout en conservant une traçabilité et une sécurisation cohérentes pourrait faciliter une transition plus fluide vers un Internet des Objets et une connectivité généralisée, rendant cette méthode indispensable dans l’écosystème numérique en mutation.

Pour approfondir certains aspects pratiques et stratégiques liés aux technologies réseau, il peut être intéressant de suivre les évolutions récentes, notamment via des analyses comme celles publiées sur NR Magazine.

Si une phrase semble trop parfaite, casse-la.

Si le ton devient trop lisse, rends-le plus humain.

Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.