La promesse d’un avenir quantique nous fascine autant qu’elle nous inquiète. Derrière cette révolution technologique se profile une menace qui ne laisse guère de place à l’improvisation : l’ordinateur quantique, capable en théorie de briser les murs les plus solides de notre cryptographie actuelle. Un paradoxe saisissant s’impose alors, car l’innovation qui ouvre des horizons crée aussi des failles imprévues. Dans ce contexte en mutation rapide, la cryptographie post-quantique s’impose non seulement comme un défi technique, mais comme une nécessité stratégique – un saut invisible, mais capital, vers une sécurité repensée. Comment anticiper un monde où les clefs traditionnelles deviendront vulnérables sans perdre en efficacité ni en confiance ? Au cœur de cette incertitude se dessine une réponse complexe, où se mêlent prudence et audace, et c’est cette frontière mouvante que nous allons explorer ensemble, décodant les enjeux qui redessineront demain la souveraineté digitale.

La menace silencieuse des ordinateurs quantiques sur la cryptographie actuelle

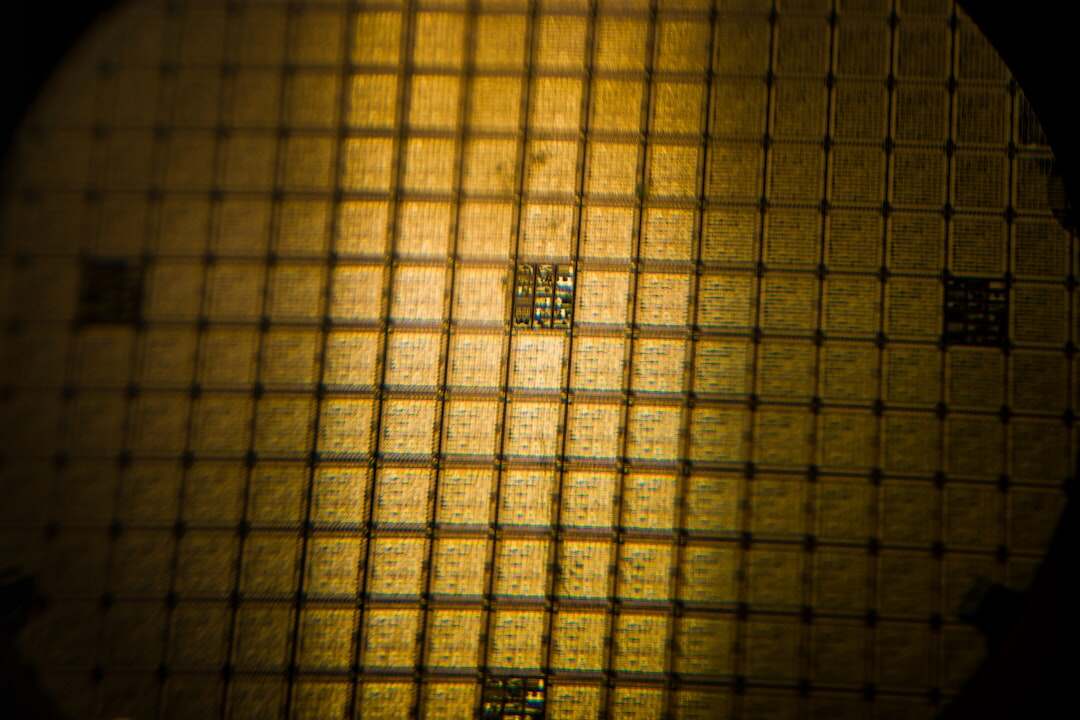

Les ordinateurs quantiques, encore en phase de développement, portent en eux une capacité potentielle à déjouer les systèmes cryptographiques traditionnels qui protègent aujourd’hui la confidentialité de nos données. Ce que les mécanismes actuels fondent sur des problèmes mathématiques complexes, les machines quantiques pourraient les résoudre bien plus rapidement, mettant en péril la sécurité des échanges numériques, des communications confidentielles jusqu’aux systèmes de paiement en ligne.

Cette réalité pose un défi inédit : les algorithmes de chiffrement utilisés depuis des décennies ne sont pas conçus pour résister à cette puissance de calcul. Le grand saut technologique qu’opère l’informatique quantique annonce une sorte d’obsolescence programmée des protections classiques, fragilisant des infrastructures critiques sans que l’on voie toujours comment anticiper.

Comprendre la cryptographie post-quantique : un rempart contre les ordinateurs quantiques

La cryptographie post-quantique (PQC) désigne un ensemble d’algorithmes développés autour de problèmes mathématiques qui tiennent tête à la puissance quantique. Contrairement aux méthodes actuelles basées, par exemple, sur le chiffrement RSA ou ECC, facilement attaquables par un ordinateur quantique grâce à l’algorithme de Shor, la PQC explore des constructions basées sur des principes différents : réseaux euclidiens, codes correcteurs d’erreurs, ou fonctions à sens unique résistantes.

En d’autres termes, ces nouveaux algorithmes fonctionnent sur des fondations mathématiques qu’aucun ordinateur quantique, dans ses capacités raisonnablement envisagées, ne peut briser en temps exploitable. Cela implique un changement fondamental dans la manière dont les données sont protégées, ainsi qu’une refonte progressive des standards de sécurité numérique.

Pourquoi cette évolution affecte-t-elle l’ensemble de la cybersécurité ?

La PQC dépasse la simple substitution d’un algorithme par un autre. Son adoption provoque une vague de réadaptation technique car ces algorithmes exigent souvent davantage de ressources de calcul et modifient la taille des clés cryptographiques, impactant les performances réseau et système.

De surcroît, intégrer la cryptographie post-quantique dans un modèle de sécurité comme le « zero trust », qui vérifie constamment l’identification de chaque utilisateur et dispositif, renforce la capacité à limiter l’accès aux seules entités véritablement authentifiées, réduisant le risque d’intrusion même dans un contexte quantique.

Ce tournant pousse aussi les entreprises à anticiper de nouvelles réglementations qui encadreront le traitement des données à l’ère post-quantique. Ne pas se préparer à cette évolution, ce n’est pas simplement ignorer un futur lointain, c’est risquer une exposition inévitable à des attaques aujourd’hui impossibles mais demain probables.

Les défis à affronter dans la transition vers la cryptographie post-quantique

Adopter la PQC ne se résume pas à appliquer une mise à jour logicielle. Plusieurs aspects techniques occupent une place majeure :

- Évolutivité : les nouveaux algorithmes requièrent souvent plus de puissance de calcul, ce qui signifie que les infrastructures existantes doivent être renforcées ou repensées.

- Charge de calcul : ces algorithmes peuvent augmenter la latence des systèmes, un point à prendre en compte particulièrement dans les environnements sensibles où la rapidité est cruciale.

- Interopérabilité : les entreprises doivent gérer une coexistence entre anciens et nouveaux systèmes de chiffrement, souvent incompatibles, ce qui complique la transition.

Il ne suffit pas de remplacer un vieux cadenas par un nouveau plus solide, il faut également repenser toute la porte, la serrure, et l’habillage pour garantir une sécurité réelle et durable.

Les secteurs où la PQC est déjà une question d’urgence

Certains domaines se trouvent au premier rang des cibles potentielles des attaques quantiques exacerbées par la criticité des données qu’ils manipulent :

- Services bancaires et finance : la protection des transactions et des données personnelles est la pierre angulaire du secteur. Un déchiffrement quantique pourrait compromettre la confiance envers les systèmes financiers.

- Santé : les dossiers médicaux contiennent des informations hautement sensibles, protégées par des réglementations strictes. La PQC garantit la pérennité de cette confidentialité face aux avancées quantiques.

- Gouvernement et défense : la sécurité des renseignements classifiés relève d’une importance stratégique vitale, rendant la transition vers le PQC une priorité non négociable.

- Infrastructures critiques et fournisseurs cloud : face aux cybermenaces d’États-nations, ces acteurs doivent garantir la continuité sécurisée de leurs opérations avec des mécanismes de cryptage inviolables pour au moins les prochaines décennies.

À quoi s’attendre demain pour la cryptographie post-quantique et la cybersécurité

La cryptographie post-quantique marque l’aube d’une nouvelle ère dans la protection des données. L’enjeu dépasse la technique : il s’étend à la confiance que nous plaçons dans le numérique, au respect de la vie privée, jusqu’à la stabilité des infrastructures économiques et gouvernementales.

Alors que les solutions PQC commencent à s’intégrer dans les produits de cybersécurité, il faut suivre de près l’évolution des normes, les essais d’implémentation, ainsi que les innovations qui permettront d’optimiser la balance entre sécurité renforcée et performance acceptable.

Au-delà de l’aspect technologique, la PQC soulève aussi des questions de gouvernance internationale, de responsabilité éthique et d’équité dans l’accès à une sécurité numérique à l’abri des futures menaces quantiques.

Pour approfondir la compréhension de la sécurité des données, des méthodes de chiffrement telles que le chiffrement PGP offrent un éclairage intéressant. Le jargon de la cybersécurité décortiqué peut aussi aider à mieux saisir les principes sous-jacents. Enfin, pour saisir l’art de sécuriser l’information, comprendre la cryptographie reste indispensable.

Si une phrase semble trop parfaite, casse-la. Si le ton devient trop lisse, rends-le plus humain. Écris comme si tu parlais à voix basse à quelqu’un d’intelligent.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.