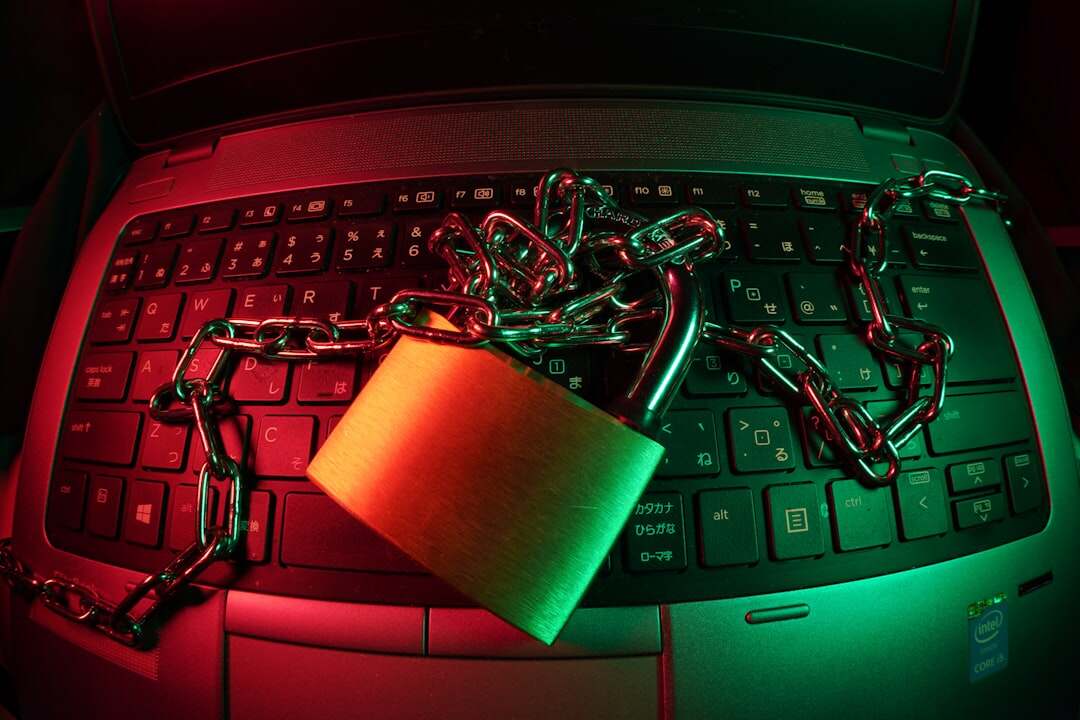

Paradoxalement, ce sont les clés mêmes de notre ère numérique – nos données – qui se retrouvent prises en otage, transformant le progrès en impasse. Ces lignes de code sinistres, invisibles jusqu’à ce qu’il soit trop tard, s’immiscent, verrouillent et exigent rançon. Plus qu’un simple malware, le ransomware révèle une réalité où la maîtrise technique côtoie l’impuissance face à une menace sophistiquée, subtilement dissimulée dans le quotidien connecté. Comment comprendre un adversaire qui ne frappe pas aveuglément, mais calcule, s’adapte, et joue avec nos failles les plus humaines ? En plongeant dans cette mécanique, vous saisirez non seulement la nature de ce danger mais aussi les leviers inattendus pour reprendre le contrôle de vos données, avant que tout bascule.

La faille exploitée : l’extorsion numérique pénalise les opérations

Les ransomwares représentent une menace tangible pour les organisations et particuliers. Ce type de logiciel malveillant chiffre les données d’un système, rendant inaccessible tout contenu, jusqu’à ce qu’une rançon soit versée. Ne pas pouvoir accéder à ses données, c’est une paralysie quasi immédiate des activités, qui peut coûter cher, en temps comme en argent. En pratique, ce bloqueur invisible agit à distance, infiltrant serveurs, postes de travail ou infrastructures critiques.

Comment fonctionnent ces logiciels malveillants ?

Le mécanisme d’un ransomware s’appuie souvent sur des vecteurs d’infection classiques : e-mails piégés, logiciels téléchargés depuis des sources douteuses, ou vulnérabilités non corrigées dans les systèmes. Une fois lancé sur un appareil, le logiciel exécute un chiffrement fort de fichiers importants, souvent en local, parfois via un réseau entier, affectant plusieurs machines simultanément.

Le chiffrement impose alors un contrôle total aux cybercriminels, avec une demande de rançon exprimée en cryptomonnaie, offrant une traçabilité faible et un anonymat presque total. Cette pression financière pousse bien des organisations à payer, alimentant un cercle vicieux.

Pourquoi cette menace pèse lourd dans la sécurité numérique

Au-delà de l’impact économique, un ransomware double la menace par une perte de confiance, voire une atteinte à la réputation d’une entreprise. Le temps d’arrêt exige des interruptions de service qui affectent clients, partenaires, et collaborateurs. La confidentialité des données y souffre également, certains ransomwares combinant chiffrement et exfiltration de données, accentuant la pression sur la victime.

Il est aussi essentiel de comprendre que la sophistication des ransomwares évolue rapidement : des attaques de plus en plus ciblées se développent, adaptant leurs méthodes de contournement des protections classiques. Le simple antivirus ne suffit plus, il faut une approche combinée pour éviter cette paralysie numérique.

Ce que change la propagation des ransomwares

Le paysage de la sécurité informatique est profondément transformé par ce type d’attaque. Dans un passé récent, des infrastructures critiques ont été exposées, par exemple avec SamSam, un ransomware qui a paralysé des institutions publiques majeures. Le résultat : dizaines de millions de dollars de pertes et un surcroît d’attention sur la résilience des systèmes.

Cette menace pousse ainsi les organisations à revoir leurs méthodes d’exploitation, leurs pratiques de sauvegarde et à investir massivement dans des couches de protection avancées. L’approche traditionnelle consistant à se contenter d’anti-virus ne suffit plus. Des systèmes comme la cybersécurité assistée par intelligence artificielle font désormais partie du paysage défensif.

Une surveillance constante pour anticiper et réagir

Surveiller cette menace nécessite de s’appuyer sur plusieurs leviers. La mise à jour régulière des logiciels, la vérification constante des sources d’applications, l’authentification renforcée avec des systèmes comme FortiToken, et le filtrage dynamique des e-mails sont des gestes indispensables.

La protection doit aussi s’étendre au réseau entier grâce à des technologies de pointe comme les pare-feux nouvelle génération, capables d’analyser en temps réel les paquets de données pour déceler des comportements anormaux et bloquer des attaques dès leurs prémices.

Les sauvegardes régulières restent un garde-fou fondamental : elles offrent un filet de sécurité pour restaurer un système après une attaque. Mais elles sont loin d’être la seule parade. L’éveil des utilisateurs aussi, via des formations ciblées, réduit considérablement les risques d’infection par phishing ou téléchargement malicieux.

Le futur de la lutte contre les ransomwares : entre vigilance et responsabilité

Les ransomwares illustrent une forme de conflit numérique qui évolue sans cesse, reflétant des enjeux géopolitiques et économiques profonds. Leur évolution technique oblige à concevoir la cybersécurité comme un système vivant, adaptable et collaboratif. En réalité, se défendre contre ces menaces demande aussi un regard critique sur les pratiques métiers, la gouvernance informatique, et la culture numérique partagée.

De plus, la question éthique se pose quant aux implications des rançons versées et à la collaboration entre acteurs privés et publics. Les initiatives comme la prévention des pertes de données gagnent du terrain auprès des décideurs, tout comme la transparence dans la gestion des incidents.

Il s’agit d’un défi collectif, où la technologie, la réglementation et l’éducation doivent se combiner pour mettre un terme à cette forme de prise d’otages numérique.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.