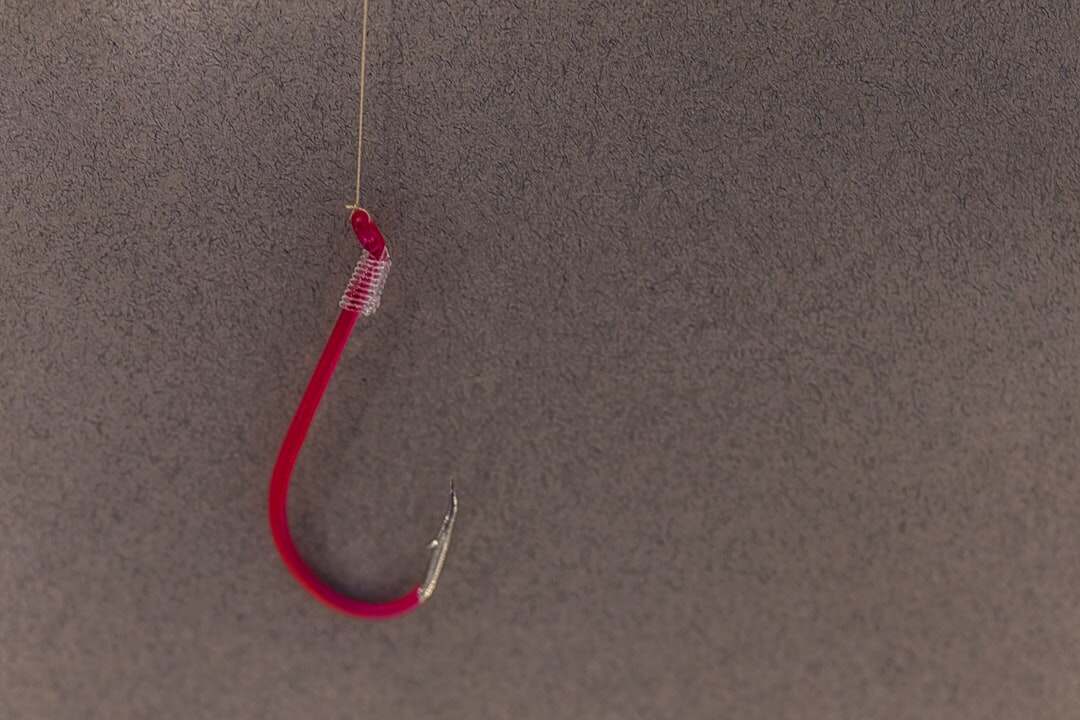

Il suffit d’un simple clic pour que la confiance se transforme en inquiétude, que la normalité s’efface pour laisser place à l’insidieux. Le phishing, cette menace invisible tapie dans nos boîtes de réception, brouille les frontières entre authenticité et manipulation, exploitant nos réflexes les plus naturels. Derrière chaque message, une stratégie minutieuse s’élabore, mêlant psychologie et technologie, à la fois familière et déconcertante. Comment distinguer l’innocence du piège quand tout semble si parfaitement orchestré ? Explorer les mécanismes silencieux de cette pratique révèle non seulement les méthodes employées, mais aussi l’étendue des dégâts qu’une simple erreur peut provoquer. Une compréhension fine devient alors essentielle, non seulement pour se défendre, mais pour anticiper l’évolution de ce combat numérique.

La faille humaine au cœur des attaques

Le phishing repose sur une vulnérabilité qui n’est pas d’ordre informatique, mais bien humaine. En réalité, ce n’est pas un virus sophistiqué qui attaque directement vos équipements, mais plutôt une manipulation psychologique soigneusement orchestrée. Les attaquants exploitent la confiance, la curiosité ou la peur pour inciter la victime à fournir des informations sensibles, telles que des mots de passe, des coordonnées bancaires ou des données personnelles. Cette forme de cyberattaque tire parti de la complexité de nos environnements numériques et de la multiplication des sources d’information.

Au fond, le phishing illustre une faille majeure du numérique : on ne peut jamais présumer qu’un e-mail ou une communication est authentique sans vérifier. Les filtres anti-spam classiques ne suffisent pas toujours, surtout face à des campagnes ciblées de plus en plus sophistiquées, parfois accompagnées par des méthodes comme le Zero Trust Network Access (ZTNA) qui tentent de briser les habitudes de confiance par défaut dans les réseaux d’entreprise.

Comment le phishing opère-t-il ?

Le mécanisme est simple mais redoutablement efficace. Un attaquant envoie un message, souvent par e-mail, qui semble provenir d’une source légitime : banque, administration, service en ligne ou entreprise connue. Ce message contient généralement une demande urgente ou une offre alléchante. Parmi les tactiques courantes, on trouve des liens frauduleux menant à des sites piratés qui imitent parfaitement l’original, ou des pièces jointes malveillantes camouflées sous des noms anodins.

Les détails font toute la différence. En survolant un lien avant de cliquer, on peut repérer une URL suspecte. De même, l’observation attentive du style d’écriture – fautes d’orthographe, ton générique ou absence de personnalisation – est souvent un indice révélateur. Cette vigilance participe à déjouer ces pièges : une vigilance d’autant plus nécessaire que certains messages sont élaborés à partir d’informations récoltées sur les réseaux sociaux ou les fuites de données, rendant la supercherie difficile à détecter.

Enjeu majeur : pourquoi le phishing compte

Ce qui distingue le phishing, c’est la rapidité et la simplicité avec laquelle des informations personnelles et financières peuvent être extorquées. Une fois les données saisies sur un faux site, elles peuvent servir à des fraudes bancaires, au vol d’identité ou même à l’infiltration de réseaux d’entreprise. Ces attaques ouvrent des portes dérobées que les barrières techniques, aussi avancées soient-elles, ne peuvent pas toujours fermer.

On ne parle pas seulement de vol d’argent mais de dommages plus larges : perte de confiance dans les institutions, vulnérabilité accrue des infrastructures critiques, et parfois même sabotage numérique. Ces conséquences montrent que le phishing n’est pas une nuisance mineure, mais une menace qui s’inscrit dans la logique plus large des cyberattaques modernes, avec des ramifications politiques et sociales.

Ce que le phishing modifie dans la cybersécurité

La montée des attaques par phishing entraîne une redéfinition des pratiques en sécurité informatique. Il ne suffit plus de compter sur les technologies, mais d’éduquer les utilisateurs. La sensibilisation devient un pilier, car la faille est avant tout humaine. Ceci oblige également à repenser les accès réseau avec des méthodes telles que l’approche Zero Trust, limitant l’exposition des applications aux seuls utilisateurs validés.

Par ailleurs, une bonne compréhension des vulnérabilités techniques et humaines s’impose pour contrer ces attaques. L’analyse et l’évaluation des risques, y compris par des outils spécialisés, sont plus pertinentes que jamais. C’est une course permanente entre l’innovation des pirates et celle des défenseurs, liée notamment à des technologies émergentes comme la 5G, qui ouvre de nouvelles possibilités mais aussi de nouvelles surfaces d’attaque.

À quel avenir doit-on se préparer ?

Les attaques de phishing vont sans doute se complexifier, notamment grâce à l’intelligence artificielle générative qui permet de créer des contenus convaincants en masse. En parallèle, les enjeux éthiques s’intensifient. La lutte contre le phishing soulève la question de la responsabilité numérique : qui protège les utilisateurs, comment préserver la confidentialité tout en déjouant ces tentatives ?

Dans la foulée, des technologies comme l’authentification unique (SSO) ou la biométrie cherchent à offrir une sécurité renforcée sans compliquer l’expérience utilisateur. Mais rien ne remplace la prudence et le sens critique face à l’inconnu digital.

Ce qu’il faut garder à l’œil pour ne pas se faire piéger

Le conseil le plus simple est aussi le plus difficile : ne jamais baisser la garde. Considérez chaque e-mail comme une possible tentative de phishing. Vérifiez systématiquement l’adresse d’expéditeur, la pertinence du message, la présence d’erreurs grammaticales et, surtout, ne cliquez jamais directement sur un lien ou un fichier joint sans vérifier.

Les entreprises ont intérêt à renforcer leurs contrôles avec des solutions qui intègrent la détection comportementale et la vérification stricte des origines des messages. Le renforcement des politiques internes et la formation régulière des équipes sont la clef pour transformer les utilisateurs en remparts.

Pour approfondir les démarches de sécurité, l’évaluation des vulnérabilités reste une étape fondamentale, combinant outils techniques et audits humains (lire ici). Comprendre ces vecteurs, c’est aussi s’armer pour anticiper d’autres formes de cybermenaces, comme le hacktivisme (plus d’informations).

Face à la montée en puissance de ces attaques, un seul conseil s’impose : être à la fois curieux, vigilant et formé. Le phishing exploite nos failles, à nous de ne pas devenir ses victimes.

Passionné par les nouvelles technologies depuis plus de 20 ans, j’exerce en tant qu’expert tech avec une spécialisation en développement et innovation. Toujours à la recherche de solutions performantes, je mets mon expérience au service de projets ambitieux.